Mascheramento Dinamico dei Dati per Amazon Redshift

Introduzione

Le organizzazioni affrontano una crescente pressione per proteggere i dati personali mantenendo la conformità normativa. Entra in gioco il mascheramento dinamico dei dati per Amazon Redshift – una soluzione potente che aiuta le aziende a proteggere i loro dati senza compromettere la funzionalità.

Esploriamo il mondo del mascheramento dinamico dei dati e come può rivoluzionare la tua strategia di sicurezza dei dati.

Secondo il National Vulnerability Database (NVD) Dashboard, ad agosto 2024, sono stati segnalati 24.457 nuovi record di Common Vulnerabilities and Exposures (CVE) quest’anno – e siamo solo a metà anno.

Questa statistica impressionante sottolinea la necessità critica di misure di protezione dati robuste. Il mascheramento dinamico dei dati offre un approccio all’avanguardia per proteggere le informazioni sensibili nei database di Amazon Redshift.

Capacità di AWS Redshift per il Mascheramento dei Dati

Amazon Redshift fornisce diverse funzioni integrate che possono essere utilizzate per il mascheramento dei dati di base. Sebbene queste funzioni non siano così complete come le soluzioni di mascheramento dedicate, offrono un punto di partenza per proteggere i dati sensibili.

Dati di Test

create table MOCK_DATA ( id INT, first_name VARCHAR(50), last_name VARCHAR(50), email VARCHAR(50) ); insert into MOCK_DATA (id, first_name, last_name, email) values (6, 'Bartlet', 'Wank', '[email protected]'); insert into MOCK_DATA (id, first_name, last_name, email) values (7, 'Leupold', 'Gullen', '[email protected]'); insert into MOCK_DATA (id, first_name, last_name, email) values (8, 'Chanda', 'Matiebe', '[email protected]'); …

Utilizzo di REGEXP_REPLACE

Uno dei modi più semplici per mascherare i dati in Redshift è usare la funzione REGEXP_REPLACE. Questa funzione ti consente di sostituire parti di una stringa basandoti su un pattern di espressione regolare.

Ecco un esempio di come puoi utilizzare limitazioni e REGEXP_REPLACE per mascherare un numero di telefono:

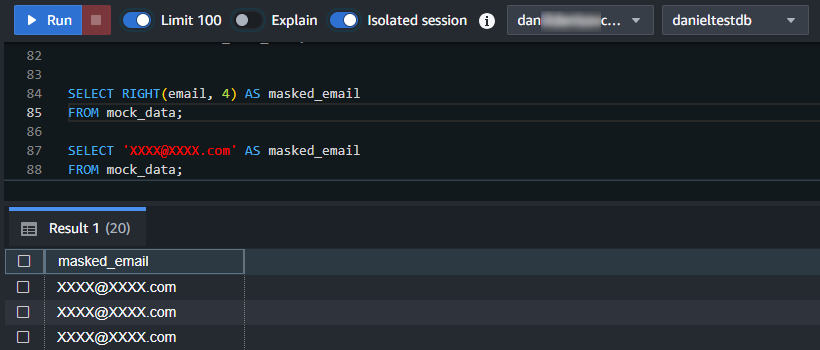

SELECT RIGHT(email, 4) AS masked_email FROM mock_data;

SELECT REGEXP_REPLACE(email, '.', '*') AS masked_email FROM mock_data;

Questa query sostituisce le prime sei cifre di un numero di telefono con caratteri ‘X’, lasciando visibili solo le ultime quattro cifre.

O ancora più semplice:

SELECT '[email protected]' AS masked_email FROM mock_data;

Mascheramento nelle Viste

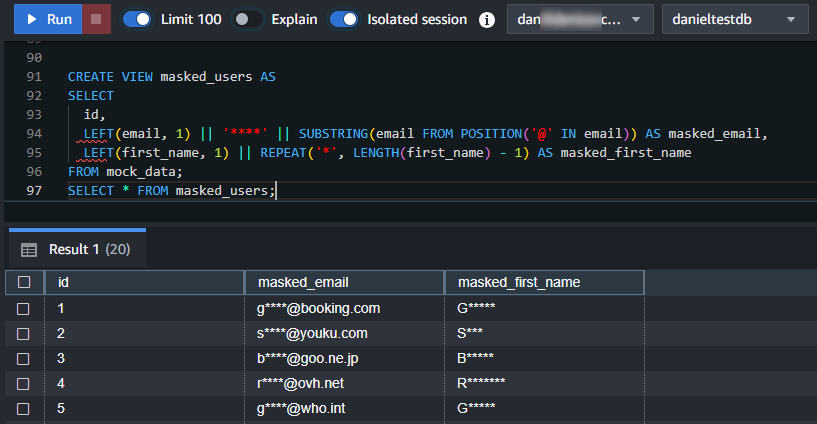

CREATE VIEW masked_users AS

SELECT

id,

LEFT(email, 1) || '****' || SUBSTRING(email FROM POSITION('@' IN email)) AS masked_email,

LEFT(first_name, 1) || REPEAT('*', LENGTH(first_name) - 1) AS masked_first_name

FROM mock_data;SELECT * FROM masked_users;

Sfruttare le Funzioni Python Integrate

Redshift supporta anche funzioni definite dall’utente (UDF) scritte in Python. Queste possono essere strumenti potenti per implementare logiche di mascheramento più complesse.

Ecco un semplice esempio di UDF in Python che maschera indirizzi email e nomi:

-- Mask Email --

CREATE OR REPLACE FUNCTION f_mask_email(email VARCHAR(255))

RETURNS VARCHAR(255)

STABLE

AS $$

import re

def mask_part(part):

return re.sub(r'[a-zA-Z0-9]', '*', part)

if '@' not in email:

return email

local, domain = email.split('@', 1)

masked_local = mask_part(local)

domain_parts = domain.split('.')

masked_domain_parts = [mask_part(part) for part in domain_parts[:-1]] + [domain_parts[-1]]

masked_domain = '.'.join(masked_domain_parts)

return "{0}@{1}".format(masked_local, masked_domain)

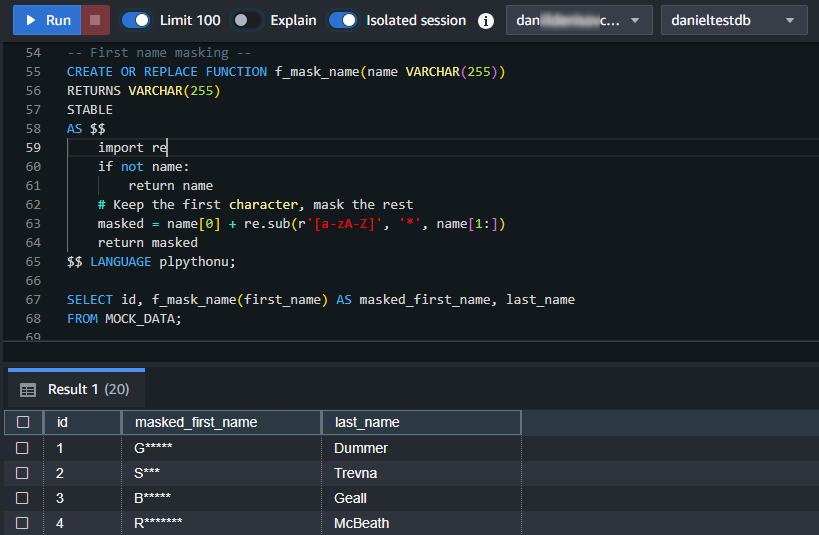

$$ LANGUAGE plpythonu;-- First name masking -- CREATE OR REPLACE FUNCTION f_mask_name(name VARCHAR(255)) RETURNS VARCHAR(255) STABLE AS $$ import re if not name: return name # Keep the first character, mask the rest masked = name[0] + re.sub(r'[a-zA-Z]', '*', name[1:]) return masked $$ LANGUAGE plpythonu;

SELECT id, f_mask_name(first_name) AS masked_first_name, last_name FROM MOCK_DATA;

Creazione di un’Istanza di DataSunrise per Mascheramento Dinamico dei Dati

Sebbene le capacità integrate di Redshift offrano un mascheramento di base, mancano della flessibilità e facilità d’uso fornite dalle soluzioni specializzate come DataSunrise. Esploriamo come configurare il mascheramento dinamico dei dati usando DataSunrise.

Configurazione del Mascheramento Dinamico dei Dati

Per configurare il mascheramento dinamico dei dati:

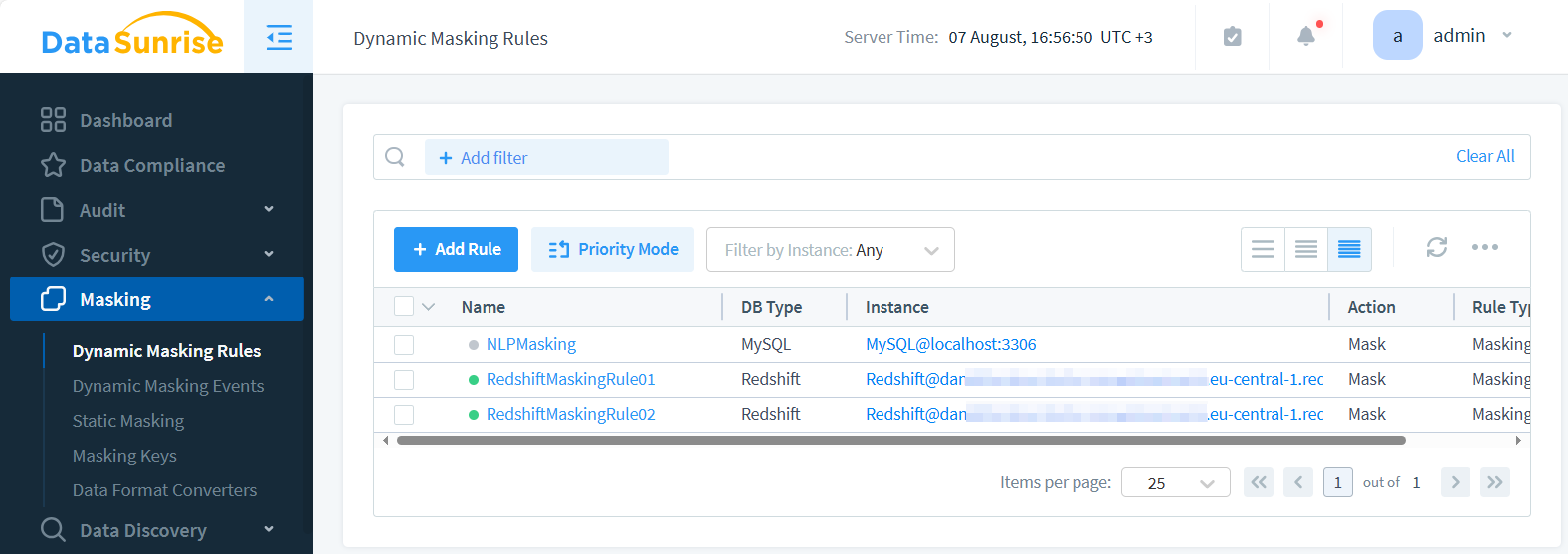

- Nella dashboard, naviga alla sezione “Mascheramento”.

- Seleziona “Regole di Mascheramento Dinamico” dal menu.

- Fai clic su “Aggiungi Nuova Regola” per creare una regola di mascheramento.

- Scegli la tua istanza di database Amazon Redshift dall’elenco dei database collegati.

- Seleziona la tabella e la colonna che vuoi mascherare.

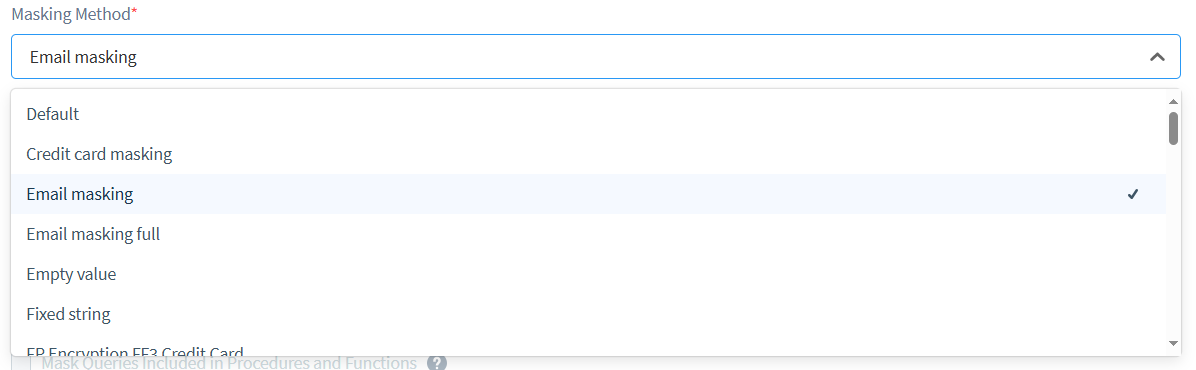

- Scegli un metodo di mascheramento (più su questi nella sezione successiva).

- Salva la tua regola e applica le modifiche.

L’immagine mostra due regole di mascheramento dinamico. La prima regola, etichettata ‘RedshiftMaskingRule01’, è configurata per mascherare gli indirizzi email. La seconda regola, ‘RedshiftMaskingRule02’, è impostata per mascherare i nomi.

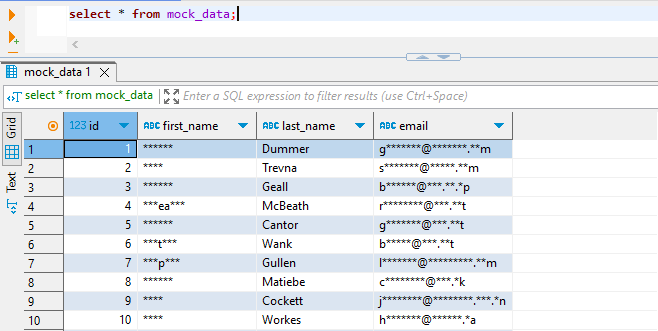

Dopo aver configurato le regole, puoi eseguire una query di test per vedere i dati dinamicamente mascherati in azione. L’accesso ai dati mascherati in DBeaver è illustrato di seguito.

Creare regole di mascheramento dinamico con DataSunrise è notevolmente semplice, richiedendo solo pochi clic. Questo processo semplificato contrasta nettamente con gli approcci nativi più complessi. Soprattutto, questa facilità d’uso si applica a dozzine di database e sistemi di archiviazione supportati, offrendo versatilità e efficienza senza pari nella protezione dei dati.

Esplorazione dei Metodi di Mascheramento

DataSunrise offre diversi metodi di mascheramento per adattarsi a diversi tipi di dati e requisiti di sicurezza. Esaminiamo tre approcci comuni:

Encryption Preservante il Formato (FPE)

FPE è una tecnica avanzata di mascheramento che cifra i dati mantenendo il loro formato originale. Questo è particolarmente utile per campi come numeri di carte di credito o numeri di sicurezza sociale, dove i dati mascherati devono mantenere la stessa struttura dell’originale.

Esempio: Originale: 1234-5678-9012-3456 Mascherato: 8736-2940-5281-7493

Valore Fisso di Stringa

Questo metodo sostituisce l’intero campo con una stringa predeterminata. È semplice ma efficace per i casi in cui la struttura reale dei dati non è importante.

Esempio: Originale: John Doe Mascherato: [REDACTED]

Valore Null

A volte, il modo migliore per proteggere i dati sensibili è nasconderli completamente. Il metodo del valore null sostituisce i dati originali con un valore null, rimuovendoli di fatto dai risultati delle query per gli utenti non autorizzati.

Esempio: Originale: [email protected] Mascherato: NULL

DataSunrise offre una vasta gamma di metodi di mascheramento, fornendoti numerose opzioni per adattare la tua strategia di protezione dei dati:

Vantaggi del Mascheramento Dinamico dei Dati

Implementare il mascheramento dinamico dei dati per Amazon Redshift offre diversi vantaggi chiave:

- Sicurezza dei dati migliorata: Proteggi le informazioni sensibili dall’accesso non autorizzato.

- Conformità normativa: Soddisfa i requisiti delle normative sulla protezione dei dati come GDPR e CCPA.

- Flessibilità: Applica diverse regole di mascheramento basate sui ruoli degli utenti o su specifici elementi di dati.

- Integrazione senza soluzione di continuità: Maschera i dati dinamicamente senza modificare la struttura del database sottostante.

- Miglioramento dei test e dello sviluppo: Fornisci dati realistici ma sicuri per ambienti non produttivi.

Migliori Pratiche per Implementare il Mascheramento Dinamico dei Dati

Per massimizzare l’efficacia della tua strategia di mascheramento dei dati:

- Identifica i dati sensibili: Conduci un processo di scoperta dati completo per individuare tutte le informazioni sensibili.

- Definisci politiche chiare: Stabilisci regole di mascheramento coerenti in tutta l’organizzazione.

- Testa accuratamente: Verifica che il mascheramento non interrompa la funzionalità delle applicazioni.

- Monitora e audita: Revisiona regolarmente le regole di mascheramento e la loro efficacia.

- Forma il tuo team: Assicurati che tutti i soggetti interessati comprendano l’importanza del mascheramento dei dati e come utilizzarlo correttamente.

Conclusione

Il mascheramento dinamico dei dati per Amazon Redshift è uno strumento potente nell’arsenale moderno della sicurezza dei dati. Implementando strategie di mascheramento robuste, le organizzazioni possono proteggere i dati sensibili, mantenere la conformità normativa e mitigare i rischi associati alle violazioni dei dati.

Man mano che la protezione dei dati diventa sempre più critica, soluzioni come DataSunrise offrono strumenti user-friendly e all’avanguardia per una sicurezza completa del database. Oltre al mascheramento dinamico dei dati, DataSunrise fornisce funzionalità come l’audit dei dati e la discovery, migliorando ulteriormente la tua capacità di proteggere le informazioni preziose.

Pronto a portare la sicurezza dei dati di Amazon Redshift al livello successivo? Visita il sito web di DataSunrise per una demo online e scopri come i nostri strumenti avanzati possono trasformare il tuo approccio alla protezione dei dati.