Mascheramento Statico dei Dati in MySQL

MySQL, un sistema di gestione di database ampiamente utilizzato, spesso memorizza dati sensibili e critici per le organizzazioni di tutto il mondo. Man mano che crescono le preoccupazioni sulla privacy dei dati, le aziende necessitano di soluzioni robuste per proteggere queste informazioni. Il mascheramento statico dei dati in MySQL offre un modo efficace per tutelare i dati critici mantenendone l’utilità. Questo articolo esplora come funziona il mascheramento statico dei dati in MySQL, i suoi vantaggi e le strategie di implementazione.

Comprendere il Mascheramento Statico dei Dati e la Sua Importanza

Il mascheramento statico dei dati è una tecnica che altera permanentemente i dati sensibili in una copia del database. Sostituisce le informazioni reali con dati realistici ma falsi.

Questo processo crea una copia sicura che gli sviluppatori possono utilizzare per test, sviluppo o analisi. Le informazioni originali rimangono invariate. Questo approccio è cruciale per i database MySQL che contengono spesso dati personali, registri finanziari e altre informazioni riservate.

Non si può sottovalutare l’importanza del mascheramento statico dei dati. Migliora la sicurezza rendendo i dati mascherati inutili per gli attaccanti in caso di violazione. Aiuta inoltre le organizzazioni a soddisfare requisiti di conformità come il GDPR, HIPAA, e CCPA. Inoltre, permette ai team di sviluppo e test di lavorare con dati realistici senza rischiare l’esposizione di informazioni sensibili reali.

Implementare il Mascheramento Statico dei Dati in MySQL

L’implementazione del mascheramento statico dei dati prevede diversi passaggi. Innanzitutto, è necessario identificare i dati sensibili nel database. Quindi, creare regole di mascheramento per ogni tipo di dato sensibile. Infine, applicare queste regole per creare una copia mascherata del database.

Ecco un esempio di come implementare il mascheramento statico dei dati in MySQL:

-- Creare una nuova tabella per i dati mascherati

CREATE TABLE masked_customers LIKE customers;

-- Inserire i dati mascherati nella nuova tabella

INSERT INTO masked_customers

SELECT

id,

CONCAT(LEFT(name, 1), REPEAT('*', LENGTH(name) - 1)) AS name,

CONCAT(SUBSTRING(email, 1, 2), '***@', SUBSTRING_INDEX(email, '@', -1)) AS email,

CONCAT(LEFT(phone, 3), '-***-', RIGHT(phone, 4)) AS phone,

CONCAT(SUBSTRING_INDEX(address, ' ', 1), ' ', REPEAT('*', 5), ' ', SUBSTRING_INDEX(address, ' ', -1)) AS address

FROM customers;

-- Verificare i dati mascherati

SELECT * FROM masked_customers LIMIT 5;

Questo esempio crea una nuova tabella chiamata `masked_customers` con la stessa struttura della tabella originale `customers`. Inserisce quindi i dati mascherati in questa nuova tabella.

Mascheriamo i nomi mantenendo la prima lettera e sostituendo il resto con asterischi. Mascheriamo parzialmente le email, preservando il dominio. I numeri di telefono mantengono visibili le prime tre e le ultime quattro cifre. Mascheriamo gli indirizzi mantenendo la prima e l’ultima parola e sostituendo il centro con asterischi.

Implementazione con DataSunrise

MySQL ha opzioni integrate per il mascheramento statico, ma può essere difficile da utilizzare con grandi quantità di dati. In questi casi, suggeriamo di usare soluzioni di terze parti. Per il mascheramento statico usando DataSunrise, è necessario seguire diversi passaggi:

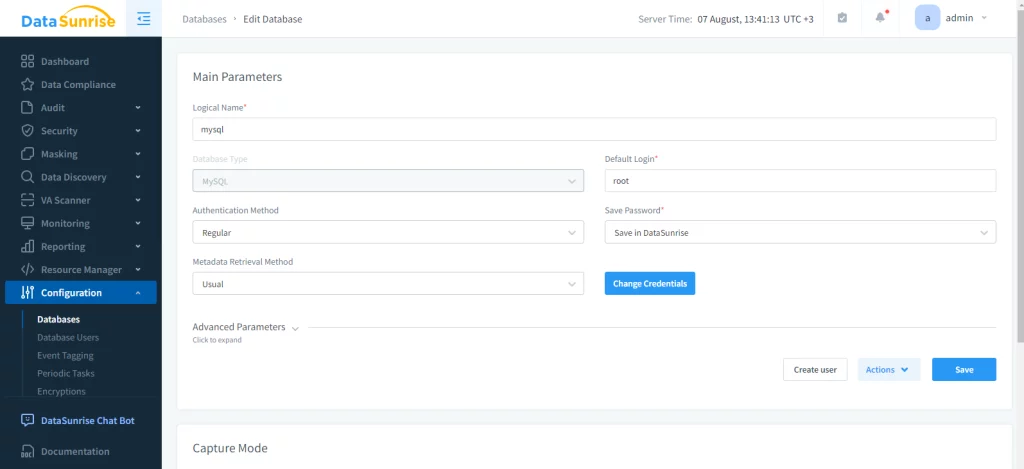

Innanzitutto, deve essere creata un’istanza del database MySQL:

Questa funzione aiuta a stabilire regole di sicurezza, mascheramento e auditing. Aiuta anche a creare attività di mascheramento statico per il proxy da utilizzare con il database di origine. Successivamente, dobbiamo specificare l’attività.

Questo processo ha tre parti: gestione dei server, scelta delle fonti di dati e configurazione delle regole di mascheramento. Quando si seleziona l’obiettivo, truncarlo prima di iniziare l’attività per motivi di integrità. Per quanto riguarda le regole di mascheramento, maschereremo la tabella ‘test_table’ nello schema ‘test’.

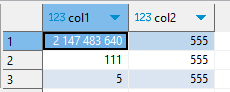

Il risultato che otteniamo è il seguente:

Best Practices e Sfide

Nell’implementazione del mascheramento statico dei dati in MySQL, è cruciale seguire le best practices. Utilizzare regole di mascheramento consistenti in tutte le istanze di dati sensibili per mantenere l’integrità dei dati. Preservare le relazioni del database durante il mascheramento per evitare di compromettere la funzionalità delle applicazioni. Testare accuratamente i dati mascherati nelle applicazioni per identificare eventuali problemi prima del deployment.

Documentare il processo di mascheramento e le regole per future referenze e coerenza. Controllare e aggiornare regolarmente le strategie di mascheramento per assicurarsi che si adattino alle esigenze dell’organizzazione e siano in linea con le normative in evoluzione.

Tuttavia, il mascheramento statico dei dati in MySQL presenta anche alcune sfide. Il mascheramento di grandi database può richiedere molto tempo e risorse. Alcuni tipi di dati possono richiedere regole di mascheramento complesse, aumentando la difficoltà di implementazione.

Mantenere le relazioni dei dati tra database mascherati può essere complicato e richiede una pianificazione attenta. È anche importante notare che i database mascherati potrebbero avere prestazioni diverse rispetto ai loro equivalenti originali, rendendo necessari test delle performance.

Il Futuro del Mascheramento Statico dei Dati in MySQL

Con l’aumento delle preoccupazioni sulla privacy, possiamo aspettarci ulteriori progressi nel mascheramento statico dei dati in MySQL. Sviluppi futuri potrebbero includere tecniche di mascheramento più sofisticate, miglioramenti delle performance per operazioni di mascheramento su larga scala e opzioni di configurazione più semplici.

Potremmo anche vedere una migliore integrazione con altri strumenti e processi MySQL, migliorando le strategie complessive di gestione dei dati. Con l’emergere di nuove leggi sulla protezione dei dati, possiamo prevedere funzionalità avanzate per garantire la conformità con le normative in evoluzione.

Conclusione

Il mascheramento statico dei dati in MySQL è uno strumento potente per proteggere le informazioni sensibili. Permette alle organizzazioni di tutelare i dati critici senza sacrificare funzionalità o prestazioni. Utilizzando il mascheramento statico dei dati in MySQL, le aziende possono migliorare la sicurezza dei dati, conformarsi alle normative e mantenere la fiducia degli utenti.

Ricorda, un mascheramento efficace dei dati non è un compito una tantum, ma un processo continuo. Controlli regolarmente i metodi di mascheramento dei dati MySQL.

Aggiornarli secondo necessità. Questo aiuterà a garantire che soddisfino le esigenze della Sua azienda e siano conformi alle nuove regolamentazioni.

Può migliorare la protezione dei dati in MySQL utilizzando il mascheramento statico dei dati. Questo metodo aiuta a proteggere i Suoi dati mantenendo l’utilità e l’importanza dei Suoi database. Il mascheramento statico dei dati Le consente di nascondere informazioni sensibili senza compromettere la funzionalità generale dei Suoi database.

Man mano che andiamo avanti, non si può sottovalutare l’importanza di tali misure protettive. Il mascheramento dei dati in MySQL è fondamentale per proteggere la privacy e la sicurezza dei dati. Esiste uno strumento cruciale per le organizzazioni per tutelare i loro dati.

Successivo