Best Practice Essenziali per la Sicurezza delle Applicazioni al Fine di Proteggere il Suo Software e i Suoi Dati

Introduzione

Nell’odierno mondo digitale, le applicazioni software sono il fulcro di molte aziende. Dalle applicazioni web alle app mobili, il software aiuta le organizzazioni a operare in modo più efficiente e a raggiungere più clienti. Tuttavia, con la crescente dipendenza dal software aumenta anche il rischio. La sicurezza delle applicazioni protegge il codice software e i dati dalle minacce informatiche. È importante per le organizzazioni che creano o utilizzano software.

Perché è Importante la Sicurezza delle Applicazioni?

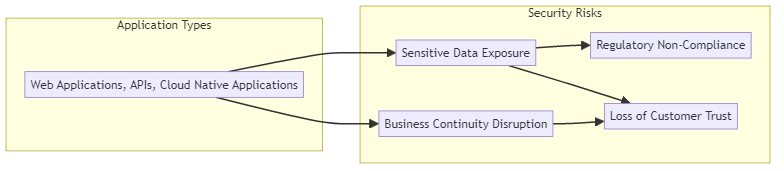

La sicurezza delle applicazioni è importante per diverse ragioni chiave:

- Protezione dei dati sensibili: Le applicazioni spesso gestiscono dati sensibili come informazioni sui clienti, registri finanziari e proprietà intellettuale. Una violazione della sicurezza potrebbe esporre questi dati, portando al furto d’identità, perdite finanziarie e danni alla reputazione.

- Mantenimento della continuità aziendale: Se un team deve correggere un’app hackerata, potrebbe doverla temporaneamente chiudere. Questo downtime può interrompere le operazioni aziendali e portare a perdite di entrate.

- Compliant con le normative: Diversi settori hanno regole per proteggere i dati, come il GDPR nell’UE e l’ HIPAA nell’assistenza sanitaria. Non mettere in sicurezza le applicazioni può comportare non conformità e multe pesanti.

- Preservare la fiducia dei clienti: Le violazioni dei dati possono danneggiare gravemente la fiducia dei clienti. Se i clienti non sentono che i loro dati sono al sicuro con un’azienda, potrebbero rivolgersi altrove.

Tipi di Applicazioni che Necessitano di Sicurezza

Sicurezza delle Applicazioni Web

Le applicazioni web sono software che girano su un server web e sono accessibili via Internet. Affrontano una gamma di vulnerabilità accettando connessioni dai client su reti non sicure. Le applicazioni web che sono importanti per il business e hanno dati dei clienti sono una priorità assoluta per i programmi di sicurezza informatica.

OWASP ha una lista di vulnerabilità comuni delle app web chiamata OWASP Top 10. Queste includono attacchi di iniezione, autenticazione interrotta e esposizione di dati sensibili.

Le organizzazioni possono proteggere le applicazioni web usando strumenti come firewall per applicazioni web (WAF) per bloccare attacchi a livello di applicazione.

La sicurezza del sito web è un aspetto critico della sicurezza complessiva delle applicazioni. Le vulnerabilità nelle applicazioni web possono portare a violazioni dei dati, furti d’identità e altre conseguenze gravi. Per garantire una robusta sicurezza web, gli sviluppatori devono implementare pratiche di codifica sicura, aggiornare regolarmente software e framework, e condurre test approfonditi.

La validazione dell’input, i meccanismi di autenticazione e autorizzazione adeguati e la crittografia dei dati sensibili sono componenti essenziali della sicurezza del sito web.

Inoltre, l’implementazione di header di sicurezza, come HTTP Strict Transport Security (HSTS) e Content Security Policy (CSP), può aiutare a mitigare attacchi comuni basati sul web come cross-site scripting (XSS) e clickjacking. Audit di sicurezza regolari e test di penetrazione possono identificare potenziali vulnerabilità prima che vengano sfruttate da attaccanti.

Dando priorità alla sicurezza del sito web durante tutto il ciclo di sviluppo e rimanendo aggiornati sulle ultime minacce e best practice della sicurezza web, le organizzazioni possono proteggere le loro applicazioni web e i dati sensibili che gestiscono.

Sicurezza delle API

Le Application Programming Interfaces (API) consentono a diversi sistemi software di comunicare tra loro. Sono la base delle architetture moderne basate su microservizi e permettono la condivisione di dati e funzionalità tra organizzazioni.

Tuttavia, le API possono essere anche un punto debole nella sicurezza. Le vulnerabilità nelle API possono esporre dati sensibili e interrompere operazioni aziendali critiche. Le debolezze comuni della sicurezza delle API includono autenticazione debole, eccessiva esposizione dei dati e mancanza di limitazione delle richieste.

Esistono strumenti specializzati per identificare le vulnerabilità delle API e proteggerle negli ambienti di produzione.

Sicurezza delle Applicazioni Cloud Native

Gli sviluppatori creano applicazioni cloud native utilizzando tecnologie come container e piattaforme serverless. Mettere in sicurezza queste applicazioni è complesso a causa della loro natura distribuita e della natura effimera dei loro componenti.

Negli ambienti cloud native, gli sviluppatori solitamente definiscono l’infrastruttura come codice. Ciò significa che gli sviluppatori sono responsabili per la costruzione di configurazioni sicure, non solo del codice applicativo sicuro. La scansione automatizzata di tutti gli artefatti, specialmente delle immagini dei container, è cruciale in tutte le fasi di sviluppo.

Gli strumenti di sicurezza per le applicazioni cloud possono monitorare i container e le funzioni serverless, identificare problemi di sicurezza e fornire feedback immediato agli sviluppatori.

Le Migliori Pratiche per la Sicurezza delle Applicazioni

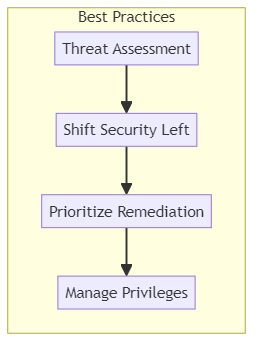

Eseguire una Valutazione delle Minacce

Comprendere le minacce che le Sue applicazioni affrontano è il primo passo per una sicurezza applicativa efficace. Pensi a come gli attaccanti potrebbero hackerare le Sue app, quali misure di sicurezza ha già in atto e dove potrebbe aver bisogno di più protezione.

Verifichi se gli hacker possono facilmente attaccare il Suo sito web con SQL injection se contiene informazioni importanti sui clienti. Se le Sue misure di sicurezza non sono sufficienti, consideri di aggiungere la validazione dell’input o di utilizzare un firewall per applicazioni web per migliorare la protezione.

Spingere la Sicurezza a Sinistra

In passato, gli sviluppatori spesso lasciavano il test della sicurezza alla fine del processo di sviluppo. Tuttavia, con l’aumento della velocità di sviluppo del software, ciò non è più fattibile. Integrare il test di sicurezza nel ciclo di sviluppo fin dall’inizio – gli sviluppatori si riferiscono a questo processo come “spingere la sicurezza a sinistra”.

Per raggiungere questo obiettivo, i team di sicurezza devono lavorare a stretto contatto con i team di sviluppo. Devono comprendere gli strumenti e i processi che gli sviluppatori utilizzano per integrare senza soluzione di continuità la sicurezza. Utilizzare strumenti di test di sicurezza automatizzati nella pipeline CI/CD per aiutare gli sviluppatori a trovare e risolvere rapidamente i problemi.

Ad esempio, gli sviluppatori possono analizzare il codice statico ogni volta che effettuano un commit per ricevere un feedback immediato su potenziali vulnerabilità di sicurezza.

Prioritizzare gli Sforzi di Correzione

Con il crescente numero di vulnerabilità, non è sempre possibile per gli sviluppatori affrontare ogni singolo problema. La priorizzazione è fondamentale per garantire che vengano risolte prima le vulnerabilità più critiche.

Una prioritizzazione efficace implica la valutazione della gravità di ogni vulnerabilità, spesso utilizzando il Sistema di Punteggio delle Vulnerabilità Comuni (CVSS). Consideri l’importanza operativa dell’applicazione interessata.

Un problema significativo su un sito web per i clienti è più cruciale di un problema minore in uno strumento interno.

Gestire i Privilegi

Il principio del minimo privilegio è un pilastro della sicurezza delle applicazioni. Stabilisce che utenti e sistemi dovrebbero avere solo il livello minimo di accesso necessario per eseguire le loro funzioni.

Limitare i privilegi è importante per due ragioni. In primo luogo, se un attaccante compromette un account a bassa privilegi, avrà una capacità limitata di causare danni. In secondo luogo, riduce il potenziale impatto delle minacce interne.

Ad esempio, un’applicazione di database dovrebbe funzionare con i privilegi minimi necessari per operare, piuttosto che come superuser. Se l’attaccante compromette l’applicazione, avrà una capacità limitata di interagire con il database in questo modo.

Sommario e Conclusione

La sicurezza delle applicazioni è una considerazione critica nel panorama digitale odierno. Se sta costruendo siti web, API o applicazioni cloud, è importante dare priorità alla messa in sicurezza del Suo codice e dei Suoi dati.

La sicurezza delle applicazioni efficace implica la comprensione delle minacce che si affrontano, l’integrazione della sicurezza nel processo di sviluppo, la prioritizzazione degli sforzi di correzione e la gestione dei privilegi. Seguire le migliori pratiche aiuta le organizzazioni a ridurre il rischio di violazioni dei dati. Aiuta inoltre a mantenere operazioni aziendali fluide.

Inoltre, aiuta a conformarsi alle normative. Infine, contribuisce a ottenere la fiducia dei clienti.

Presso DataSunrise, offriamo strumenti user-friendly e flessibili per la sicurezza dei database, la scoperta dei dati (incluso OCR) e la conformità. Le nostre soluzioni possono aiutarLa a mettere in sicurezza le Sue applicazioni e a proteggere i Suoi dati sensibili. Contatti il nostro team oggi per una demo online e scopra come possiamo aiutarLa a rafforzare la Sua posizione di sicurezza applicativa.

Alcuni punti chiave:

- La sicurezza delle applicazioni protegge il codice software e i dati dalle minacce informatiche

- I tipi comuni di applicazioni che necessitano di sicurezza includono app web, API e app cloud native

- Gli sviluppatori dovrebbero integrare la sicurezza nel processo di sviluppo dall’inizio

- Prioritizzare gli sforzi di correzione è fondamentale per affrontare prima le vulnerabilità più critiche

- Limitare i privilegi è un principio importante nella sicurezza delle applicazioni

La sicurezza delle applicazioni è un campo complesso e in continua evoluzione. Per proteggere applicazioni e dati, le organizzazioni devono rimanere aggiornate sulle minacce, utilizzare gli strumenti giusti e seguire le best practice.