Minacce Persistenti Avanzate: Come Rilevarle e Difendersi

Una minaccia persistente avanzata (APT) è un tipo di attacco informatico in cui gli intrusi ottengono accesso non autorizzato a un sistema o una rete e rimangono non rilevati per un periodo prolungato. A differenza degli attacchi informatici tipici che sono di breve durata, le APT sono sofisticate, furtive e continue, con gli attaccanti che perseguono costantemente i loro obiettivi. Lo scopo è solitamente monitorare l’attività e rubare dati sensibili piuttosto che causare danni diretti alla rete.

Può trovare interessante il Report di Mandiant per il 2023 poiché descrive il cosiddetto “tempo di permanenza” per gli attacchi informatici indagati. Come si può vedere nel grafico ‘Distribuzione del Tempo di Permanenza Globale’, più lungo è il tempo di permanenza, minore è il numero di indagini. La maggior parte degli attacchi tipici non sono APT.

Le APT spesso prendono di mira organizzazioni con informazioni di alto valore, quali la difesa nazionale, la manifattura, le industrie finanziarie e le infrastrutture critiche. Gli autori possono essere stati nazioni o gruppi sponsorizzati da stati con risorse e competenze significative per condurre un tale attacco.

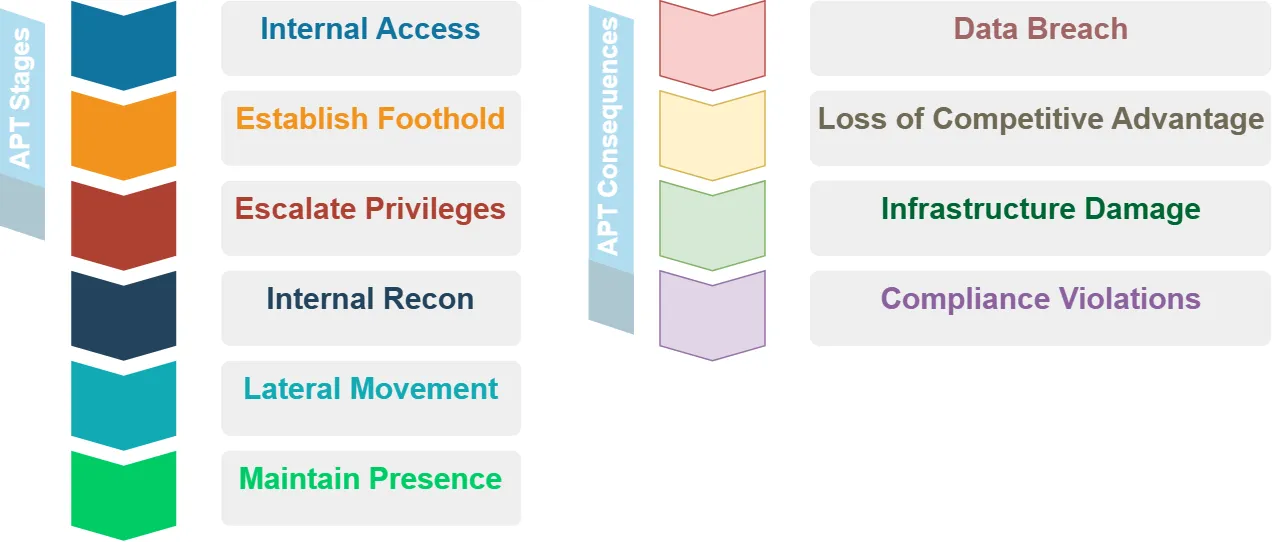

Le Fasi di un Attacco APT

Gli attacchi APT generalmente seguono questa sequenza di fasi:

- Accesso Iniziale: L’attaccante ottiene un punto d’ingresso nella rete, spesso attraverso malware mirato, sfruttamento di una vulnerabilità zero-day o credenziali utente rubate tramite phishing.

- Stabilire un Punto d’Appoggio: Dopo aver ottenuto accesso, l’attaccante stabilisce un punto d’appoggio nell’ambiente per mantenere la persistenza. Possono installare una backdoor o utilizzare credenziali legittime per creare un punto di accesso affidabile.

- Escalare i Privilegi: L’attaccante tenta quindi di escalare i privilegi per ottenere permessi di livello più alto. Le tecniche possono includere il cracking delle password, lo sfruttamento delle vulnerabilità del sistema o il pivoting verso sistemi più sensibili.

- Ricognizione Interna: L’attaccante esplora l’ambiente della vittima, enumerando gli utenti, identificando i server chiave e localizzando i dati di valore. L’obiettivo è mappare la rete interna e comprendere l’organizzazione.

- Spostamento Laterale: Utilizzando le informazioni raccolte, l’attaccante si sposta lateralmente verso altri sistemi all’interno della rete, cercando obiettivi di maggior valore. Le tecniche includono lo sfruttamento delle vulnerabilità del software, l’uso di credenziali rubate o il dispiegamento di malware aggiuntivo.

- Mantenere la Presenza: L’attaccante garantisce il controllo continuo dell’ambiente, anche se il loro punto di accesso iniziale viene scoperto e chiuso. Utilizzano punti di accesso ridondanti, creano account utente falsi e distribuiscono rootkit per nascondere la loro attività.

- Completamento della Missione: L’attaccante porta a termine il proprio obiettivo, come l’esfiltrazione, la distruzione o la manipolazione dei dati. Possono lentamente sottrarre dati per evitare il rilevamento.

Conseguenze di un Attacco APT

Le conseguenze di un attacco avanzato persistente di successo possono essere gravi:

- Violazione Dati: Dati sensibili come informazioni personali dei clienti, registrazioni finanziarie, proprietà intellettuale e informazioni sulla sicurezza nazionale possono essere rubati. Questo può portare al furto d’identità, danni alla reputazione, perdite finanziarie e multe regolamentari.

- Perdita di Vantaggio Competitivo: I segreti commerciali e i piani aziendali rubati possono minare il vantaggio competitivo e la posizione sul mercato di un’organizzazione.

- Danni alle Infrastrutture: In alcuni casi, gli attaccanti cercano di manipolare i sistemi di controllo industriale per interrompere o distruggere infrastrutture critiche.

- Violazioni di Conformità: La perdita di dati sensibili può mettere le organizzazioni fuori conformità con regolamenti come HIPAA, PCI-DSS e GDPR, portando a sanzioni.

Minimizzare il Rischio di Attacchi APT

Le organizzazioni possono prendere questi provvedimenti per ridurre il rischio di attacchi APT:

- Principio del Minimo Privilegio: Implementi l’accesso con il minimo privilegio, garantendo che gli utenti abbiano solo i permessi essenziali per il loro lavoro. Questo limita i danni che un attaccante può fare con un singolo account compromesso.

- Segmentazione della Rete: Divida la rete in segmenti o sottoreti più piccoli e isolati. Questo contiene l’impatto di una violazione e rende più difficile lo spostamento laterale.

- Firewall e Monitoraggio della Rete: Distribuisca firewall per filtrare il traffico dannoso e usi sistemi di rilevamento/prevenzione delle intrusioni per monitorare l’attività della rete alla ricerca di anomalie. Un firewall del database è particolarmente importante per proteggere i dati sensibili.

- Gestione dei Dati Sensibili: Identifichi, classifichi e crittograrfi i dati sensibili sia a riposo che in transito. Utilizzi strumenti di scoperta dei dati per localizzare i dati sensibili in tutto l’ambiente. Minimizza la quantità di dati sensibili memorizzati.

- Gestione delle Patch: Mantenga tutti i sistemi e il software aggiornati con le patch di sicurezza più recenti per ridurre il rischio di exploit. Rimuova i sistemi al termine del ciclo di vita che non ricevono più aggiornamenti.

- Formazione dei Dipendenti: Formi i dipendenti sulle migliori pratiche di cybersecurity, soprattutto su come identificare i tentativi di phishing. Conduca sessioni di formazione periodiche e test di phishing simulati.

Segnali di un Attacco APT

Rilevare un APT può essere difficile data la loro natura furtiva. Tuttavia, ci sono alcuni segnali da tenere d’occhio:

- Grande Esfiltrazione di Dati: Le APT spesso coinvolgono il trasferimento di grandi quantità di dati al di fuori della rete. Monitori i grandi trasferimenti di file, specialmente verso destinazioni sconosciute.

- Aumento del Volume di Lettura del Database: Picchi improvvisi nel volume delle letture del database possono indicare che un attaccante sta accedendo e preparando l’esfiltrazione di dati sensibili.

- Rilevamento Malware: Anche se le APT utilizzano tecniche per evitare il rilevamento, a volte il loro malware può innescare allarmi dai sistemi di rilevamento degli endpoint e degli antivirus. Indaghi prontamente su tali allarmi.

- Attività di Accesso Anomala: Cerchi accessi da luoghi insoliti o indirizzi IP, a ore strane, o da account utente disabilitati. L’uso di credenziali compromesse è comune nelle APT.

- Email di Phishing: Esamini intestazioni email, indirizzi del mittente e collegamenti nelle email sospette di phishing. Il phishing è un vettore di accesso iniziale comune nelle APT.

Conclusione

Gli attacchi di tipo Advanced Persistent Threat rappresentano un rischio significativo per le organizzazioni a causa della loro natura sofisticata, a lungo termine e furtiva. Comprendendo le fasi di un attacco APT, implementando le migliori pratiche di sicurezza e monitorando i segni di compromesso, le organizzazioni possono proteggersi meglio da questa minaccia. Una strategia di difesa in profondità con controlli di sicurezza a strati è essenziale.

Una sicurezza efficace del database è fondamentale per proteggersi dalle violazioni dei dati dovute alle APT. DataSunrise offre strumenti flessibili e di facile utilizzo per la sicurezza del database, la scoperta di dati sensibili (inclusa OCR), il monitoraggio delle attività del database e la conformità. Contatti il nostro team per una demo online per saperne di più.