MySQL Server

Introduzione

Abbiamo precedentemente scritto sulla protezione del server MySQL. Ora, esploriamo un argomento pratico: configurare MySQL con DataSunrise per mascheramento e test di audit. Questo processo è simile per tutti i database e gli archivi supportati. È possibile trovare la nostra copertura completa del database nella nostra guida per l’utente.

In questo articolo, installeremo il server MySQL su Ubuntu 24.04 Server (EOS in giugno 2029) e creeremo una regola di audit in DataSunrise. Presumiamo che Lei abbia già installato il server DataSunrise 10.1. In caso contrario, scarichi una versione di prova gratuita dal nostro sito e segua la nostra guida all’installazione. La guida copre i sistemi operativi comuni come Windows, Oracle Linux, CentOS e Ubuntu.

Per semplicità, disabiliteremo il firewall sulla macchina MySQL Server. Nota che questo non è raccomandato per configurazioni di produzione.

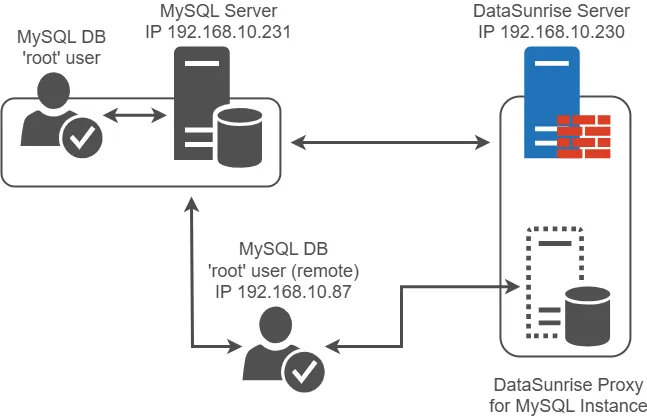

Configurazione del Caso

Di seguito può vedere il diagramma che mostra i componenti della configurazione di test.

La nostra configurazione include tre macchine con indirizzi IP distinti:

- 192.168.10.231 – Server MySQL

- 192.168.10.230 – Server DataSunrise

- 192.168.10.87 – PC dell’utente del database

Queste macchine dovrebbero pingare con successo tra loro.

Durante la configurazione del server MySQL, creiamo un utente ‘root’. Questo utente può connettersi da remoto da due host:

- 192.168.10.230 – Per configurare il proxy DataSunrise

- 192.168.10.87 – Per connessioni dirette al database

Nota: L’audit e il mascheramento non funzionano con connessioni dirette.

Installare il Server di Database su Ubuntu

Un rapido suggerimento prima di iniziare: Usa MobaXTerm per semplificare l’inserimento dei comandi. Segua questi passaggi:

- Assicuri che SSH sia disponibile sul suo server Ubuntu.

- Apra una sessione console in MobaXTerm.

- Si connetta al suo server tramite SSH in MobaXTerm.

- Copi e incolli i comandi direttamente nel terminale SSH.

Questo approccio risparmia tempo e riduce errori di digitazione. Funziona se Lei ha abilitato SSH durante l’installazione di Ubuntu o lo ha aggiunto successivamente. Ora procediamo all’installazione del database.

1. Aggiorna gli elenchi dei pacchetti:

sudo apt update

2. Installa MySQL Server:

sudo apt install mysql-server

3. Avvia il servizio MySQL:

sudo systemctl start mysql

4. Abilita MySQL all’avvio:

sudo systemctl enable mysql

5. Metti in sicurezza l’installazione di MySQL:

sudo mysql_secure_installation

Questo passaggio esegue gli script di configurazione della sicurezza. Dovrà rispondere alle domande con Y o N. Le sue risposte non influenzeranno la nostra installazione perché:

- Configureremo l’accesso remoto noi stessi.

- Non usiamo utenti anonimi.

- Non ci servono database d’esempio.

6. Accedi a MySQL come root:

sudo mysql

Crei un nuovo utente root con accesso remoto dagli host 230 (accesso remoto al DB tramite proxy) e 87 (accesso remoto diretto al DB):

CREATE USER 'root'@'192.168.10.230' IDENTIFIED BY 'your_strong_password'; GRANT ALL PRIVILEGI SU *.* A 'root'@'192.168.10.230' CON OPZIONE GRANT; FLUSH PRIVILEGES; CREATE USER 'root'@'192.168.10.87' IDENTIFIED BY 'your_strong_password'; GRANT ALL PRIVILEGI SU *.* A 'root'@'192.168.10.87' CON OPZIONE GRANT; FLUSH PRIVILEGES; EXIT;

7. Modifica il file di configurazione di MySQL:

sudo nano /etc/mysql/mysql.conf.d/mysqld.cnf

8. Modifica la linea bind-address a 0.0.0.0 (MySQL accetta connessioni da qualsiasi interfaccia di rete):

bind-address = 0.0.0.0

9. Riavvia il servizio MySQL:

sudo systemctl restart mysql

10. Disabilita il firewall:

sudo ufw disable

Ora abbiamo installato il MySQL Community Server su Ubuntu 24.04 con accesso root remoto da 192.168.10.230 e 192.168.10.87.

Ho installato MySQL dai repository del server Ubuntu. Ecco cosa ho ottenuto: Versione MySQL: 8.0.37 con fine del supporto: 2026

Può verificare questa informazioni Lei stesso. Basta eseguire il comando mysql -V:

DataSunrise e Configurazione dei Dati di Test

Istanza del Database

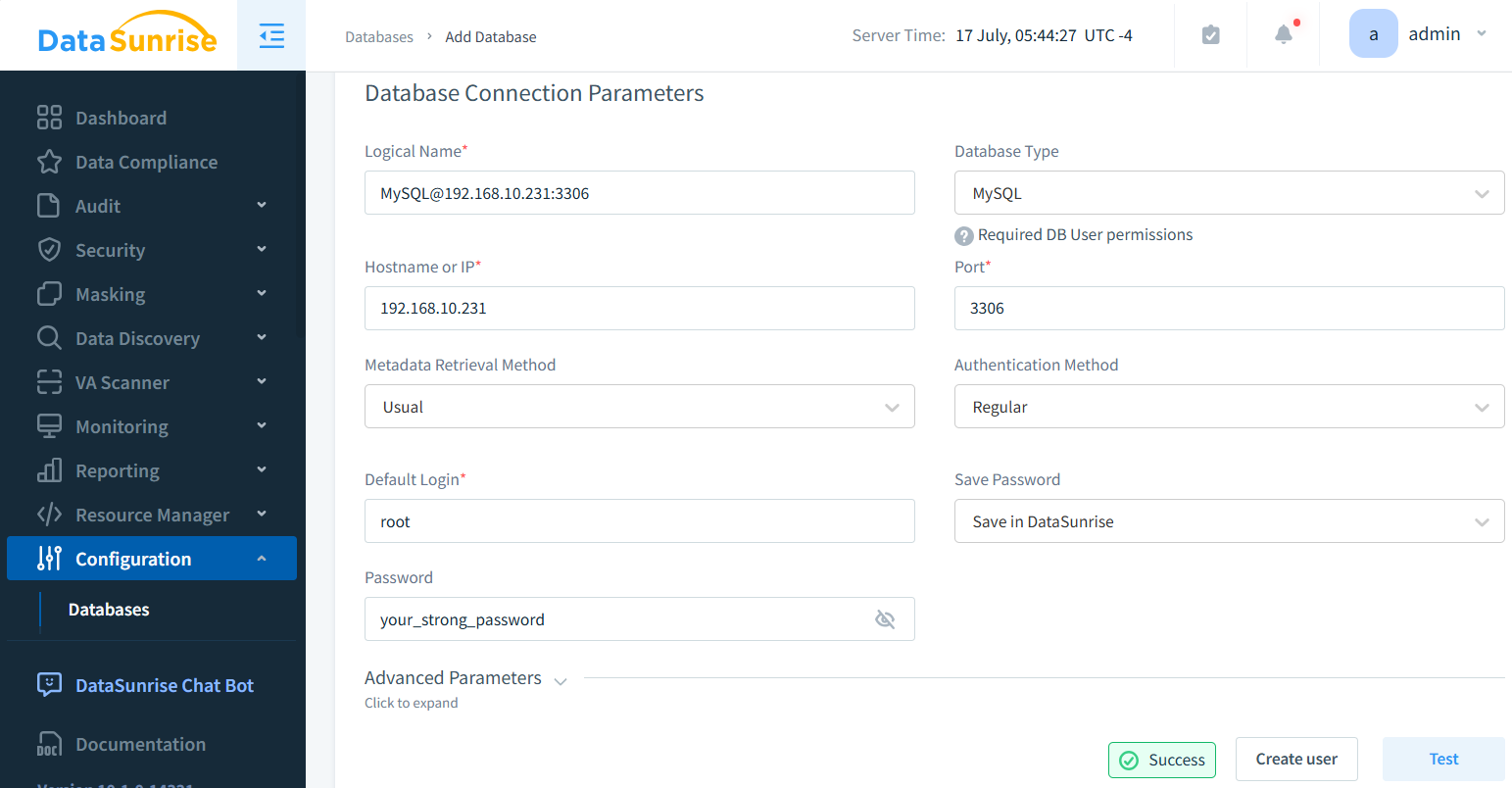

Aggiungere un’istanza del database:

- Vai su Configurazione > Database.

- Aggiungi i dettagli del database.

- Fare clic sul pulsante Test per verificare la connessione.

- Se ha successo, apparirà il pulsante Salva in basso.

- Fare clic su Salva per terminare.

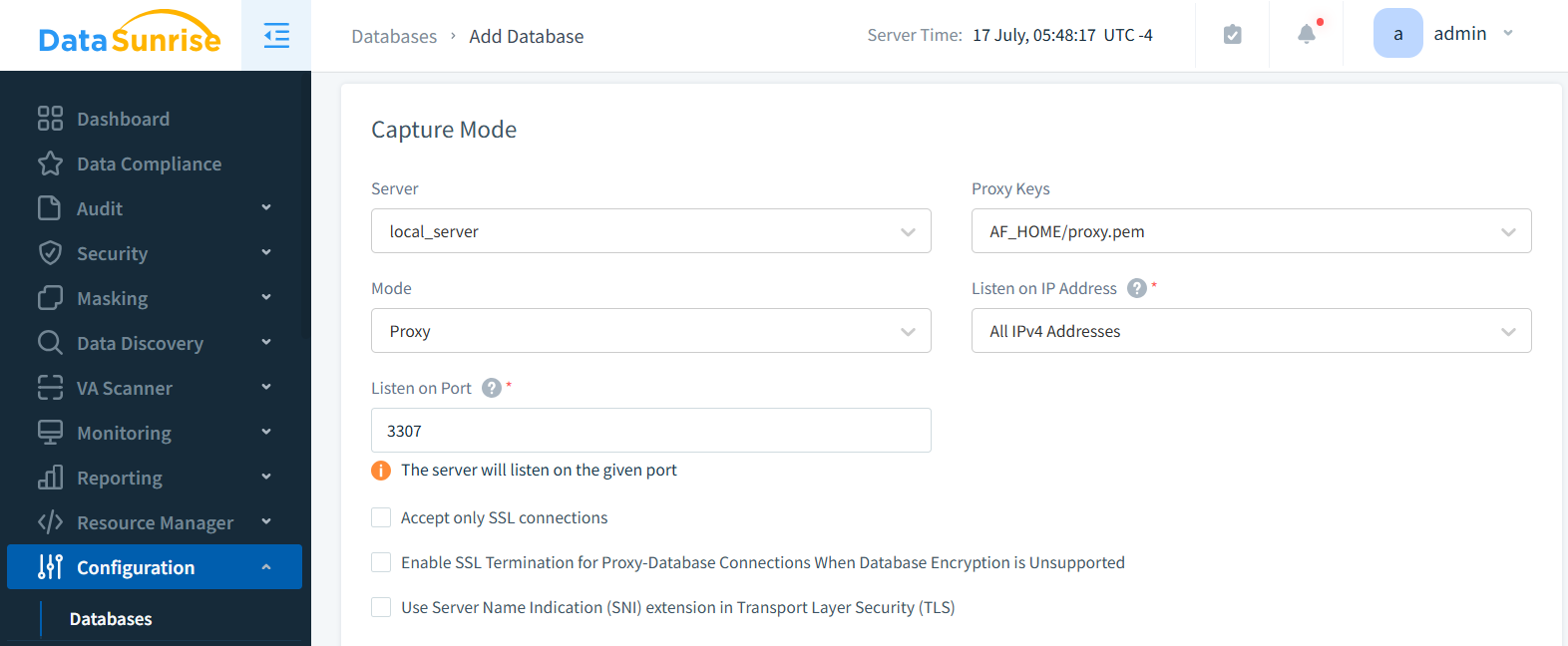

Presta attenzione al numero di porta del proxy (figura sotto). Di solito differisce dalla porta del database, tipicamente essendo la porta del database più 1,2, ecc. (a seconda di quante istanze del database MySQL ci sono). Avrà bisogno di queste informazioni per connettersi al proxy del database in seguito.

Operazioni sui Contenuti del Database: Creare e Popolare una Tabella

Ora abbiamo l’istanza del database pronta per i test di sicurezza. Lei può utilizzare l’esempio di SQL qui sotto per creare un database con dati sensibili. Se necessita di più dati, visiti Mockaroo.com. Questo sito le permette di generare fino a 1000 righe di dati gratuitamente in formato SQL. L’SQL generato può includere le istruzioni CREATE TABLE, rendendo facile l’impostazione del suo database di test.

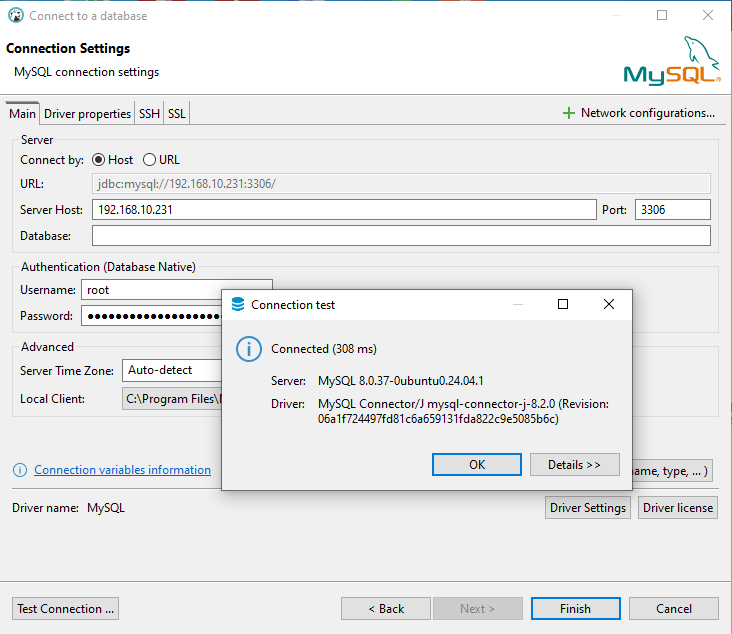

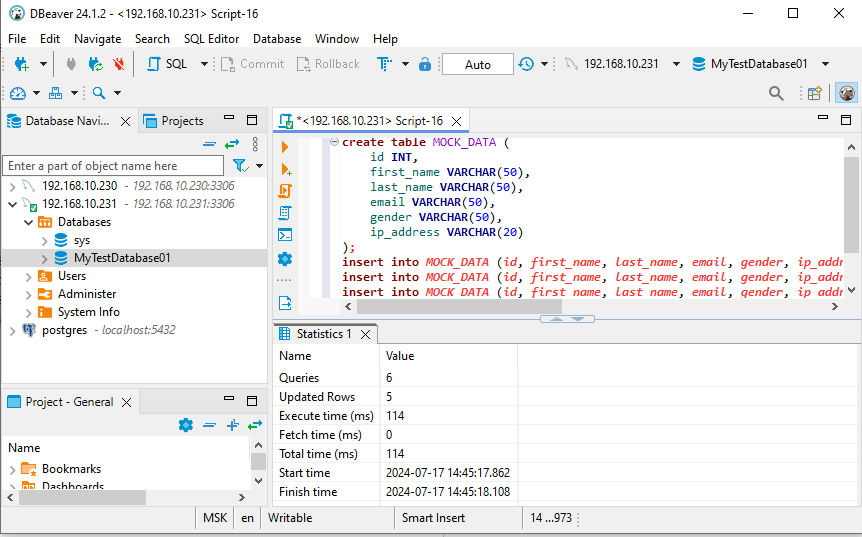

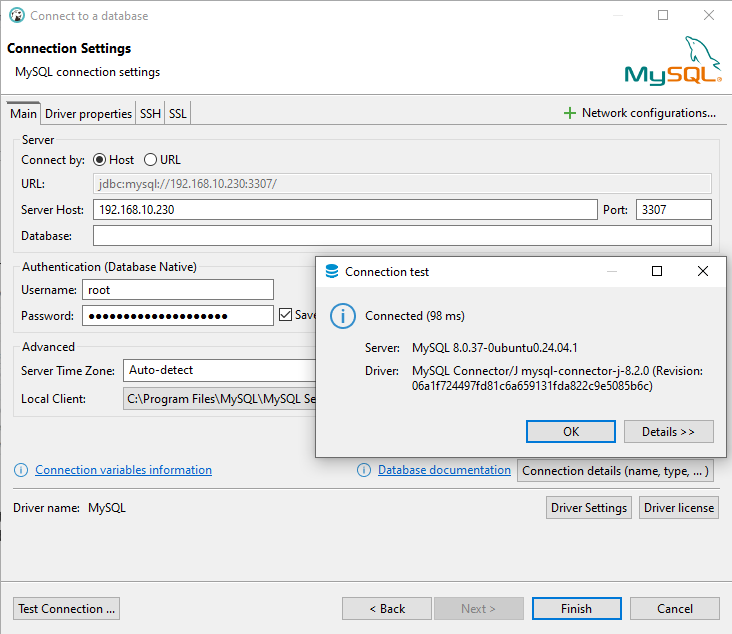

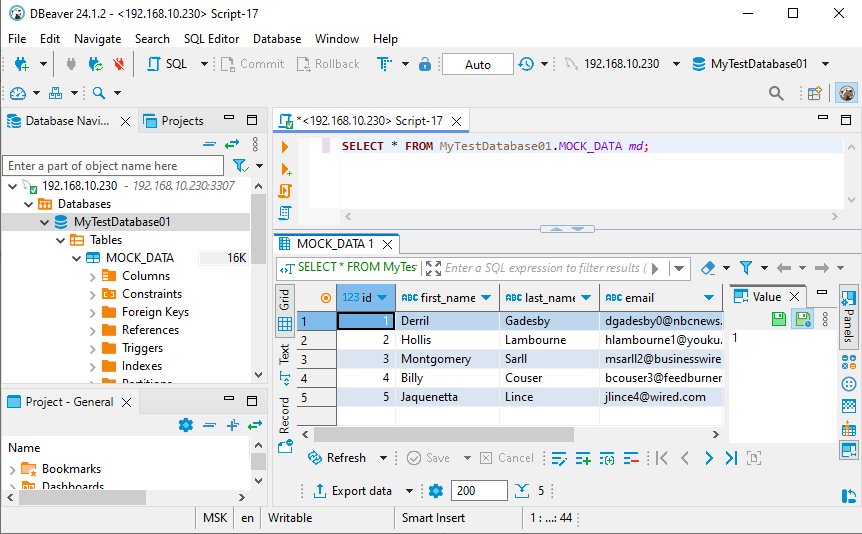

Può connettersi direttamente al server MySQL installato utilizzando DBeaver Community Edition. Usi l’indirizzo IP del server (192.168.10.231) e la porta (3306). Se necessario, abiliti “Allow public key retrieval” nelle proprietà del Driver. Per testare la connessione, fare clic sul pulsante Test. Una volta riuscito, fare clic su Finish per completare la configurazione della Connessione DBeaver.

Crei un database (come MyTestDatabase01 nella figura sotto) nel server MySQL utilizzando l’interfaccia grafica di DBeaver o lo strumento mysql nel terminale SSH di MobaXTerm. Quindi, aggiungi la seguente tabella al suo nuovo database:

create table MOCK_DATA ( id INT, first_name VARCHAR(50), last_name VARCHAR(50), email VARCHAR(50), gender VARCHAR(50), ip_address VARCHAR(20) ); insert into MOCK_DATA (id, first_name, last_name, email, gender, ip_address) values (1, 'Derril', 'Gadesby', 'dgadesby0@nbcnews.com', 'Male', '150.125.29.137'); insert into MOCK_DATA (id, first_name, last_name, email, gender, ip_address) values (2, 'Hollis', 'Lambourne', 'hlambourne1@youku.com', 'Male', '214.158.239.175'); insert into MOCK_DATA (id, first_name, last_name, email, gender, ip_address) values (3, 'Montgomery', 'Sarll', 'msarll2@businesswire.com', 'Male', '112.76.38.229'); insert into MOCK_DATA (id, first_name, last_name, email, gender, ip_address) values (4, 'Billy', 'Couser', 'bcouser3@feedburner.com', 'Male', '18.60.157.23'); insert into MOCK_DATA (id, first_name, last_name, email, gender, ip_address) values (5, 'Jaquenetta', 'Lince', 'jlince4@wired.com', 'Female', '101.128.60.87');

Nella figura sopra può vedere la connessione diretta al database 192.168.10.231 (una macchina con server MySQL).

Regola di Audit per il Monitoraggio dell’Istanza

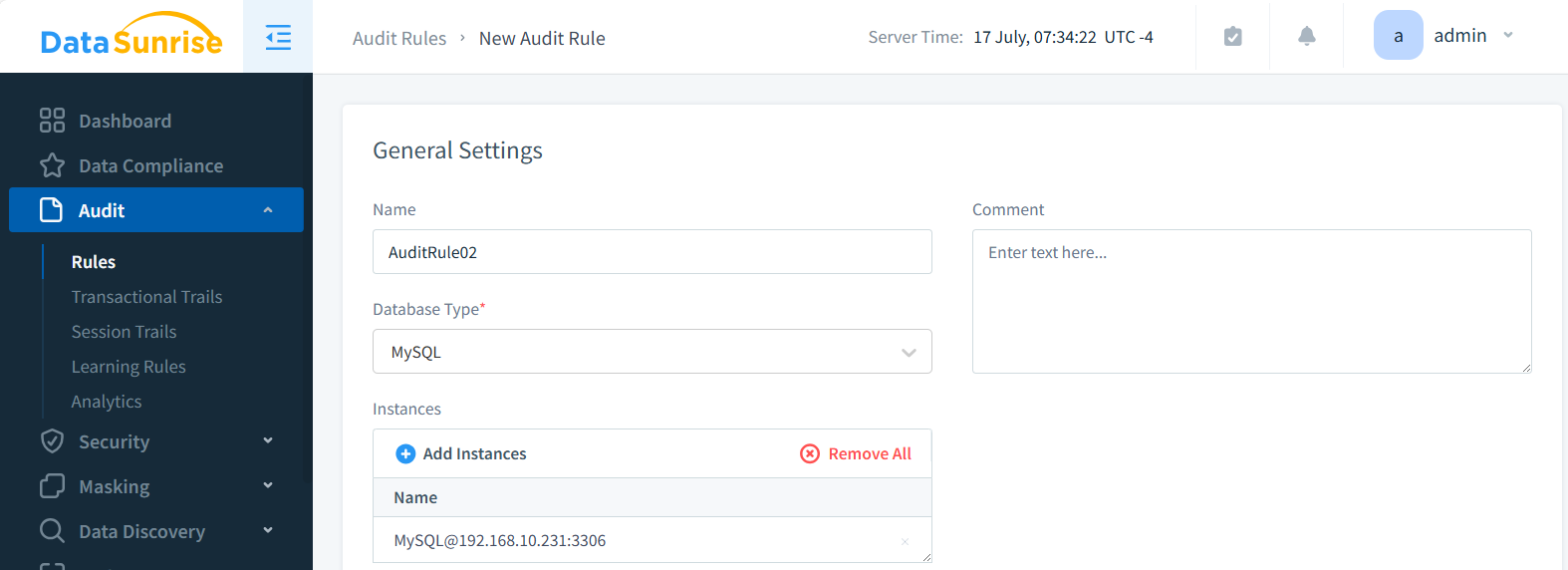

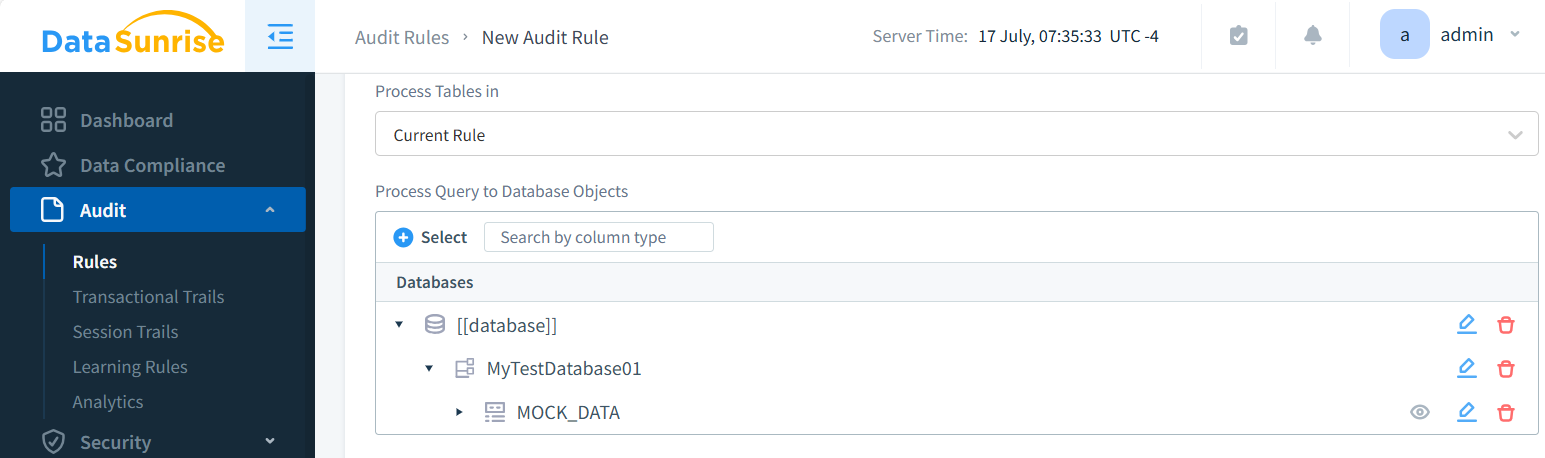

Ora creiamo una regola di Audit per l’istanza MySQL in DataSunrise:

E seleziona le righe appropriate che abbiamo appena creato direttamente alcuni passaggi fa:

Non dimenticare di salvare la regola.

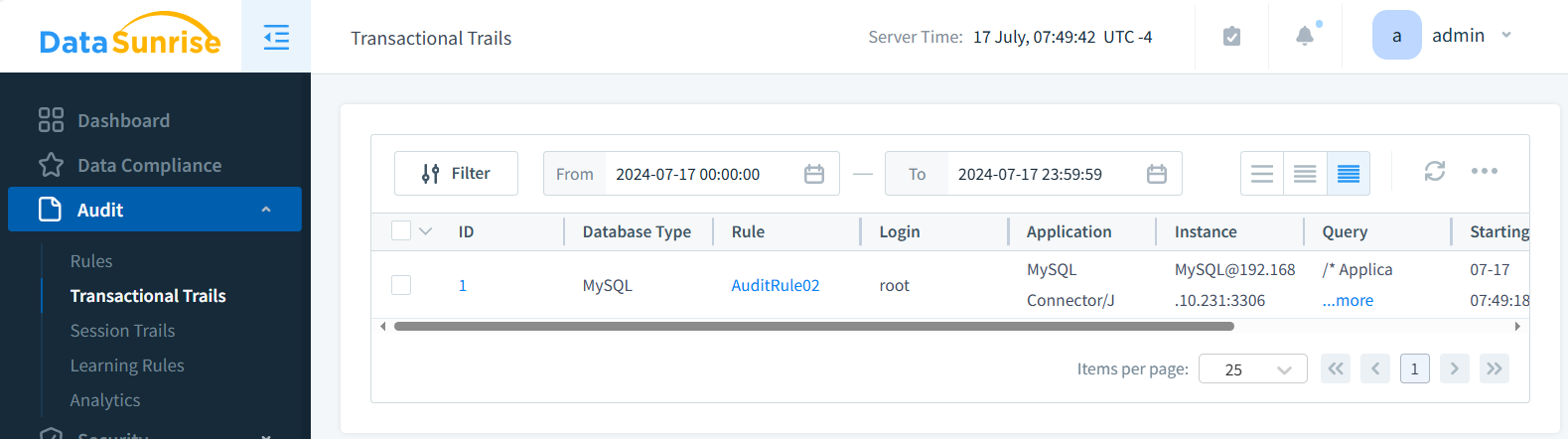

Monitorare le Connessioni DBeaver tramite Proxy

Crei una connessione DBeaver al proxy nello stesso modo in cui ha creato una connessione diretta. L’IP sarà 192.168.10.230 e il numero di porta è 3307.

Esegua una SELECT con DBeaver per questa tabella MOCK_DATA:

Ora come può vedere ci siamo connessi al database MySQL tramite il proxy DataSunrise. Ecco perché l’indirizzo è 192.168.10.230.

Ora le Tracce Transazionali contengono l’evento per la sua query SELECT:

Conclusione

In questo articolo, abbiamo coperto i passaggi essenziali per configurare il server MySQL con DataSunrise sull’ultimo server Ubuntu. Abbiamo:

- Installato e configurato MySQL

- Connesso il database a DataSunrise

- Stabilito connessioni remote, sia dirette che tramite proxy

- Dimostrato il monitoraggio di base con un evento di Traccia Transazionale

Questa configurazione è solo l’inizio. DataSunrise offre molto di più, inclusi avanzati mascheramenti dei dati, robuste regole di sicurezza e scoperta dei dati completa.

Per le organizzazioni che cercano di proteggere i propri dati, sia in sede che basati su cloud, consigliamo di programmare una demo online con il nostro team. DataSunrise si distingue per la sua vasta copertura del database e la sua interfaccia web intuitiva, offrendo sia controlli granulari che basati su policy per i suoi asset di dati.

Esplori come DataSunrise può migliorare la sua strategia di sicurezza dei dati e aiutarla a soddisfare efficacemente i requisiti di conformità.