Migliori Pratiche per Gestire i Registri di Accesso e Migliorare la Sicurezza

Introduzione

I registri di accesso sono uno strumento importante per monitorare e proteggere i Suoi database e le applicazioni. Forniscono un resoconto dettagliato su chi ha acceduto ai Suoi sistemi, quando, da dove e quali azioni hanno intrapreso. Questi dati sono inestimabili per la risoluzione dei problemi, l’identificazione di attività sospette e il rispetto dei requisiti di conformità.

Fattori importanti da considerare quando si utilizzano i registri di accesso con diverse fonti di dati includono. Vedremo anche alcuni esempi di registri di accesso in azione.

Cosa c’è Dentro un Registro di Accesso?

Una tipica voce di registro di accesso contiene diverse informazioni chiave:

- Timestamp – quando è avvenuto l’accesso

- Utente – chi ha acceduto al sistema (username, user ID, ecc.)

- Origine – da dove ha avuto origine l’accesso (indirizzo IP, hostname, ecc.)

- Azione – cosa ha fatto l’utente (query eseguita, record accessato, login/logout, ecc.)

- Stato – se l’azione è stata riuscita o meno

- Dettagli aggiuntivi – testo della query, tabelle/record interessati, metodo di accesso, ecc.

I contenuti esatti possono variare a seconda della configurazione del registro di accesso. Ecco un semplice esempio di come può apparire una voce di registro di accesso di un server web:

127.0.0.1 - jane [21/Apr/2023:13:05:11 -0700] "GET /index.html HTTP/1.1" 200 2326

Questo mostra una richiesta riuscita per la pagina index.html dall’utente “jane” dall’indirizzo IP 127.0.0.1.

I registri di accesso ai database di solito contengono informazioni più dettagliate. Ecco un esempio da un registro PostgreSQL:

2023-04-21 13:28:17.159 PDT [2347] jane@mydb LOG: statement: SELECT * FROM users;

In questo caso, possiamo vedere che l’utente “jane” ha eseguito una query SELECT sulla tabella “users” nel database “mydb”.

Perché i Registri di Accesso Sono Importanti?

I registri di accesso servono a diversi scopi importanti:

- Monitoraggio della sicurezza – I registri possono aiutare a identificare attività sospette come tentativi di login falliti, accessi non autorizzati o schemi di query insoliti. Questo è cruciale per prevenire violazioni e minimizzare i danni.

- Risoluzione dei problemi – Quando sorgono problemi, i registri di accesso sono spesso il primo posto dove cercare. Possono aiutare a individuare la fonte di errori, problemi di prestazioni o comportamenti inattesi.

- Audit & conformità – Molte normative richiedono una registrazione dettagliata dell’attività del database. I registri di accesso forniscono una traccia di audit per aiutare a soddisfare questi requisiti.

- Analisi dell’utilizzo – I dati di accesso possono offrire preziose informazioni su come gli utenti stanno utilizzando i Suoi sistemi e dati. Questo può informare la pianificazione della capacità, lo sviluppo delle caratteristiche e altro.

Utilizzo di Molteplici Archivi di Dati

Le applicazioni moderne si basano spesso su più database e archivi di dati, ciascuno con i propri meccanismi di logging. Questo può creare delle sfide quando si tenta di consolidare e analizzare i dati di accesso.

Alcune considerazioni chiave:

- Logging centralizzato – Inviare i registri da tutti gli archivi di dati a una posizione centrale. Questo potrebbe essere un sistema di gestione dei registri dedicato o un bucket di archiviazione cloud.

- Formato coerente – Assicurarsi che le voci di registro provenienti da diverse fonti utilizzino un formato coerente. Questo potrebbe richiedere pre-elaborazione o trasformazione.

- Sincronizzazione dei tempi – Assicurarsi che i timestamp siano coerenti su tutti i sistemi. Questo è cruciale per correlare eventi e identificare schemi.

- Ritenzione & archiviazione – Determinare quanto tempo mantenere i registri di accesso e stabilire una strategia di archiviazione per la conformità e gli scopi analitici.

Vari strumenti e piattaforme possono aiutare a semplificare la raccolta e l’analisi dei registri di accesso multi-sorgente. Esploreremo alcuni esempi nelle sezioni seguenti.

Architettura dei Registri di Accesso

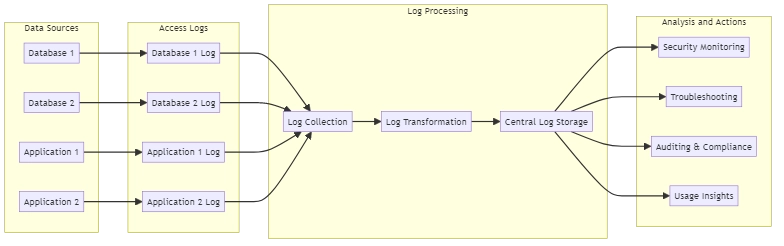

Per capire meglio come gestire e utilizzare i registri di accesso in un ambiente multi-sorgente, diamo un’occhiata a un possibile esempio di architettura dei registri di accesso:

Fonti di Dati: Vari database e applicazioni generano registri di accesso.

Registri di Accesso: Ogni fonte di dati produce il proprio registro di accesso, catturando le attività degli utenti, le query e altre informazioni rilevanti.

Elaborazione dei Registri:

- Raccolta dei Registri: I registri di accesso da diverse fonti sono raccolti e centralizzati.

- Trasformazione dei Registri: I registri sono elaborati per garantire un formato e una struttura coerenti.

- Archiviazione Centrale dei Registri: I registri trasformati sono memorizzati in una posizione centrale per ulteriori analisi.

Analisi e Azioni:

- Monitoraggio della Sicurezza: I registri sono analizzati per identificare attività sospette e potenziali minacce alla sicurezza.

- Risoluzione dei Problemi: I registri sono utilizzati per investigare e risolvere problemi o errori nel sistema.

- Audit & Conformità: I registri sono mantenuti per soddisfare i requisiti normativi e supportare gli audit.

- Insight sull’Uso: I registri sono analizzati per ottenere informazioni sul comportamento degli utenti, sull’uso del sistema e sulle prestazioni.

Registri di Accesso in Azione

Esaminiamo alcuni esempi di come possiamo utilizzare i registri di accesso con diversi database e applicazioni.

Esempio 1: Monitoraggio dei Login Falliti in MySQL

Supponiamo di voler monitorare i tentativi di login falliti sul Suo server di database MySQL. Innanzitutto, assicurarsi di aver abilitato il logging appropriato nel file di configurazione di MySQL.

[mysqld] log-error=/var/log/mysql/error.log log-warnings=2

Questo registrerà tutti gli errori di connessione nel file specificato. L’impostazione log-warnings cattura i login falliti.

Ora, può scansionare periodicamente il registro per i tentativi falliti. Ad esempio, per vedere un riepilogo dei login falliti nell’ultima ora:

bash

grep "Access denied" /var/log/mysql/error.log | grep -oP '\d{6} \d{2}:\d{2}:\d{2}' | uniq -cQuesta linea usa grep per trovare i messaggi “Access denied”, estrae il timestamp e fornisce un conteggio dei timestamp unici. Il risultato potrebbe sembrare qualcosa come:

14 230421 13:00:07

27 230421 13:15:23

9 230421 13:45:42Questo indica che ci sono stati tre cluster di tentativi di login falliti nell’ultima ora. Potrebbe quindi investigare ulteriormente per determinare la fonte e prendere le azioni appropriate.

Esempio 2: Analisi dei Modelli di Query in PostgreSQL

I registri di accesso possono anche fornire informazioni preziose sui modelli di query e sull’uso del database. In questo esempio, vedremo come identificare le query più frequenti in un database PostgreSQL.

Innanzitutto, abilitare il logging delle query impostando il parametro log_statement in postgresql.conf:

log_statement = 'all'

Questo registrerà tutte le query nel file di log standard di PostgreSQL. Usare questo può rallentare le prestazioni e occupare spazio di archiviazione, quindi consigliamo di non utilizzarlo a fini di produzione.

Successivamente, può utilizzare uno strumento come pgbadger per analizzare il log e generare un report. Ad esempio:

bash

pgbadger /var/log/postgresql/postgresql-11-main.log

Questo creerà un report HTML con varie statistiche e informazioni. Una sezione mostrerà le query più frequenti, che potrebbe apparire qualcosa come:

Rank | Query | Calls

------|-----------------------------------------------------------------------------|-------

1 | SELECT id, name FROM users WHERE email = ? | 3492

2 | UPDATE products SET price = price * 1.1 WHERE category_id = ? | 2841

3 | SELECT * FROM orders WHERE user_id = ? AND status = ? ORDER BY created_at | 2239Questo può aiutarLa a identificare le query che necessitano di ottimizzazione, capire i modelli di utilizzo e migliorare la progettazione del database.

Migliori Pratiche per il Logging degli Accessi

Ecco alcune migliori pratiche da tenere a mente quando si lavora con i registri di accesso:

- Abilitare il logging con giudizio: Catturare abbastanza dettagli per essere utile, ma non così tanto da impattare le prestazioni o diventare ingovernabile.

- Proteggere i dati di log: I registri di accesso possono contenere informazioni sensibili. Assicurarsi che siano memorizzati e accessibili in modo sicuro solo dal personale autorizzato.

- Automatizzare l’analisi dei log: Con grandi volumi di dati di log, l’analisi manuale è impraticabile. Utilizzare strumenti e script per analizzare, filtrare e analizzare i registri.

- Agire sugli insight: Il valore dei registri deriva dalle azioni che si intraprendono in base alle informazioni che forniscono. Avere processi in atto per rispondere ai problemi e alle opportunità rivelate dai dati di registro.

Sommario e Conclusione

I registri di accesso sono uno strumento vitale per gestire e proteggere i database e le applicazioni. Offrono registri dettagliati dell’accesso e dell’utilizzo del sistema per il monitoraggio della sicurezza, la risoluzione dei problemi, l’auditing e altri scopi.

Gestire i registri di accesso da diverse fonti di dati può essere complesso, ma utilizzando strumenti e seguendo le migliori pratiche, è possibile semplificare il processo di organizzazione e analisi dei dati. Utilizzando correttamente i registri di accesso, può ottenere preziosi insight sui Suoi sistemi e dati.

È alla ricerca di una soluzione completa per la gestione dei registri e la sicurezza del database? Visiti il nostro sito per una demo online per vedere come DataSunrise può aiutarLa a proteggere e ottimizzare i Suoi database.