Storico delle Attività del Database Cassandra

La necessità di un tracciamento e monitoraggio rigoroso delle attività sui dati sensibili non è mai stata così grande, specialmente nei moderni sistemi distribuiti. Apache Cassandra, noto per la sua scalabilità e affidabilità, fornisce meccanismi robusti per monitorare e controllare le attività del database. Sfruttare queste capacità assicura la conformità, fortifica la sicurezza e offre preziosi approfondimenti operativi.

In questo articolo, esploreremo le funzionalità dello storico delle attività del Database Cassandra, dettagliando il processo di configurazione, le capacità native e gli approcci basati su Python per l’auditing. Inoltre, analizzeremo i vantaggi dell’integrazione di soluzioni di terze parti come DataSunrise per migliorare l’auditing e la sicurezza del database.

Capacità di Auditing Nativo in Cassandra

La funzionalità di auditing integrata di Cassandra consente alle organizzazioni di tracciare le attività del database, garantendo conformità e sicurezza. Abilitando l’audit logging nativo, gli amministratori possono ottenere informazioni sui modelli di accesso e sui cambiamenti operativi nel database.

Passi per Abilitare l’Auditing

Per configurare l’auditing in Cassandra, è necessario modificare il file cassandra.yaml.

Ecco un esempio aggiornato della configurazione dell’audit logging:

audit_logging_options: enabled: true logger: FileAuditLogger included_keyspaces: "user_data_keyspace" excluded_keyspaces: "system,system_distributed" included_categories: "DDL,DML" excluded_categories: "TRACE" audit_logs_dir: "/var/log/cassandra/user-audit-logs" roll_cycle: "HOURLY" max_queue_weight: 262144000 max_log_size: 4294967296 block: false

Punti Chiave:

- Abilitazione del Logging: Attiva l’auditing per determinati keyspace come transactions_keyspace.

- Ambito Operativo: Monitora le operazioni DDL e DML escludendo le attività a livello di sistema.

- Memorizzazione dei Log: I log sono salvati in /var/log/cassandra/audit-logs per un facile accesso.

Esempio di Voce nel Log: Query SELECT

Dopo aver abilitato il logging, il sistema di audit catturerà registrazioni dettagliate di ogni operazione. Ecco un esempio di voce nel log per una query SELECT:

INFO [Native-Transport-Requests-2] 2024-12-24 14:45:10,432 BinaryAuditLogger.java:57 - user:report_user host:/192.168.1.12:9042 source:/127.0.0.1 port:60134 timestamp:1735041910432 type:SELECT category:READ ks:transactions_keyspace scope:orders operation:SELECT * FROM orders WHERE order_date > '2024-01-01';

Interpretazione dei Dati di Audit

- Utente: report_user—la persona che esegue la query.

- Tipo di Azione: Query SELECT che accede alla tabella orders.

- Timestamp: Momento esatto dell’operazione sul database.

Monitoraggio in Tempo Reale dei Log di Audit

Gli amministratori possono monitorare le attività dei log in tempo reale usando strumenti come tail:

tail -f /var/log/cassandra/audit-logs/audit.log

Questo approccio fornisce una visibilità immediata sulle operazioni in corso del database per un’analisi tempestiva e la risoluzione dei problemi.

Integrazione di Python per l’Auditing in Cassandra

Python offre un modo efficiente per automatizzare e analizzare i log di audit di Cassandra. Qui sotto è riportato un esempio di utilizzo di Python per interagire con Cassandra e verificare i log di audit programmaticamente.

Installazione delle Librerie Necessarie

Assicurati che il driver Python di Cassandra sia installato:

pip install cassandra-driver

Script: Esecuzione delle Operazioni sul Database

from cassandra.cluster import Cluster

from cassandra.query import SimpleStatement

# Collegarsi al cluster di Cassandra

cluster = Cluster(["127.0.0.1"])

session = cluster.connect("audit_db")

# Eseguire un'operazione DDL

query = SimpleStatement("INSERT INTO user_logs (user_id, action, timestamp) VALUES (uuid(), 'login', toTimestamp(now()))")

session.execute(query)

print("Operazione completata. Verifica i log di audit per i dettagli.")

cluster.shutdown()Analisi dei Log

Dopo aver eseguito lo script, navigare alla directory dei log di audit e utilizzare strumenti da linea di comando per l’analisi:

grep 'SELECT' /var/log/cassandra/audit-logs/audit.log

Questo assicura una chiara tracciabilità delle operazioni automatiche e supporta gli obiettivi di conformità dell’audit.

Migliorare l’Auditing di Cassandra con DataSunrise

DataSunrise estende le capacità di auditing di Cassandra fornendo monitoraggio avanzato, controlli di sicurezza personalizzabili e soluzioni di conformità snelle. La sua piattaforma centralizzata garantisce che tutte le attività del database siano tracciate e gestite in modo efficiente.

Configurazione di Cassandra in DataSunrise

- Accedere alla dashboard di DataSunrise e accedere con le proprie credenziali.

- Navigare nella sezione Configurazione e selezionare Aggiungi Nuova Istanza.

- Inserire i dettagli necessari del database, inclusi hostname, numero di porta e credenziali di autenticazione.

- Abilitare la funzionalità di auditing e salvare la configurazione.

Configurazione di Politiche di Auditing Personalizzate

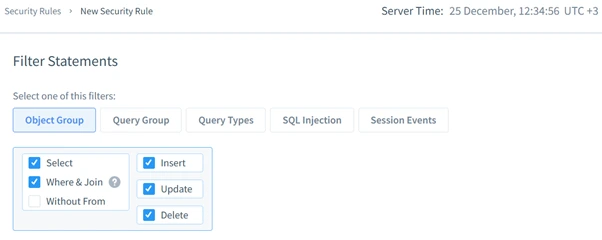

- Aprire il Policy Editor nella scheda Auditing.

- Definire le regole per monitorare operazioni specifiche come INSERT, UPDATE o cambiamenti di schema.

- Utilizzare filtri per indirizzare utenti, keyspace o tabelle in base alle esigenze aziendali.

- Attivare le politiche e iniziare a tracciare l’attività del database.

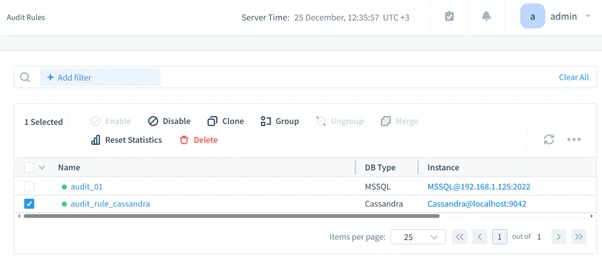

Accesso e Filtraggio dei Log di Audit

All’interno della sezione Audit Reports, gli amministratori possono:

- Visualizzare log dettagliati delle operazioni del database.

- Utilizzare filtri per ordinare i log per tipo di azione, timestamp o utente.

- Esportare i log per un’analisi più approfondita o per la documentazione di conformità.

Vantaggi di DataSunrise per l’Auditing di Cassandra

DataSunrise migliora le capacità di auditing con funzionalità come:

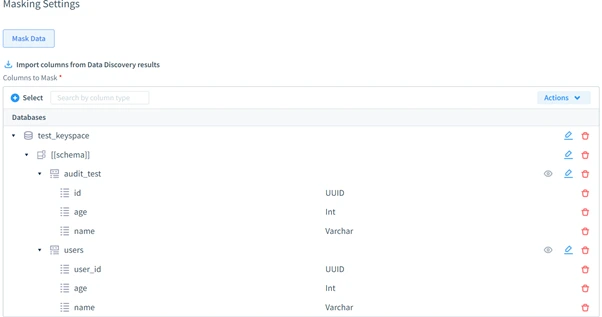

- Mascheramento dei Dati: Protezione delle informazioni sensibili come ulteriore livello di protezione durante gli audit.

- Regole di Sicurezza: Definizione e applicazione di controlli di accesso robusti.

- Gestione Centralizzata dell’Audit: Semplificazione della supervisione degli audit per i sistemi distribuiti.

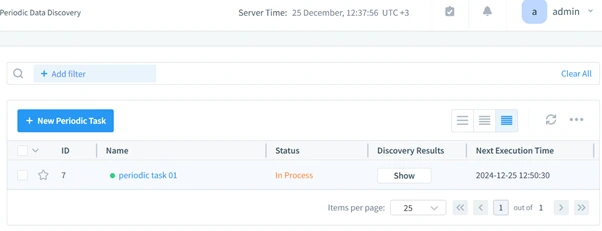

- Scoperta dei Dati: Identificazione dei dati sensibili nei cluster di Cassandra.

Queste funzionalità semplificano i processi di conformità e migliorano la sicurezza del database, rendendo DataSunrise uno strumento essenziale per gli amministratori.

Conclusione

Le funzionalità di auditing native di Cassandra forniscono una solida base per tracciare le attività del database. Le integrazioni con Python semplificano e automatizzano ulteriormente questi processi. Per le imprese che necessitano di funzionalità avanzate, DataSunrise offre strumenti impareggiabili per la gestione centralizzata, la sicurezza e la conformità.

Adottare queste pratiche assicura una solida governance delle operazioni del database, allineandosi con gli standard organizzativi e regolamentari.

Per comprendere meglio come DataSunrise migliora la sicurezza del database, visita il sito web. Puoi esplorare le funzionalità o programmare una dimostrazione online del nostro robusto pacchetto di sicurezza.