Storico delle Attività del Database di Elasticsearch

L’importanza crescente dell’audit dei dati nell’infrastruttura moderna

Con gli strumenti e le librerie di data science sempre più user-friendly, le intuizioni basate sui dati diventano più accessibili. Elasticsearch, un potente motore di ricerca e analisi, elabora milioni di record quotidianamente. Pertanto, mantenere uno storico delle attività del database di Elasticsearch per le attività importanti del server è essenziale per le organizzazioni moderne.

Elasticsearch prende la sicurezza sul serio attraverso diverse iniziative. Mantengono un programma di bug bounty attivo su HackerOne, dove i ricercatori della sicurezza possono segnalare vulnerabilità e ricevere una ricompensa per le loro scoperte. L’azienda pubblica regolarmente annunci di sicurezza e aggiornamenti tramite il loro portale ufficiale di consulenza sulla sicurezza, garantendo che gli utenti siano informati sui potenziali rischi e correzioni.

Lo sapeva? Le organizzazioni affrontano un costo medio di 4,88 milioni di dollari per ogni violazione dei dati nel 2024. Questo rende il corretto tracciamento degli audit non solo una misura di sicurezza, ma una necessità finanziaria.

Concetti di base dello storico delle attività del database di Elasticsearch

Elasticsearch offre capacità di audit integrate attraverso le sue caratteristiche di sicurezza. Queste funzionalità tracciano le azioni degli utenti, le modifiche del sistema e i modelli di accesso ai dati. Il sistema di audit monitora i tentativi di autenticazione degli utenti e registra tutti gli eventi significativi all’interno dell’ambiente del database. Attraverso un attento monitoraggio delle operazioni di indicizzazione e delle modifiche ai documenti, le organizzazioni possono mantenere uno storico delle attività del database completo. Il sistema registra anche le query di ricerca e le modifiche della configurazione, fornendo un quadro completo dell’uso del database.

Iniziare con la traccia di audit di Elasticsearch

La capacità di audit in Elasticsearch è disponibile come funzione di prova. Per esplorare queste funzioni, sarà necessario attivare il periodo di prova di 30 giorni (è possibile estendere questo periodo). Durante questo periodo, è possibile testare le capacità di audit logging e monitoraggio delle attività degli utenti. Questo periodo di prova aiuta le organizzazioni a comprendere i requisiti di sicurezza di base della loro implementazione di Elasticsearch.

Ho abilitato l’audit e ho eseguito la query in questo modo (bat file per convenienza):

@echo off

set "ELASTICSEARCH_URL=https://localhost:9200"

set "AUTH_CREDS=elastic:CsJZ*aYV-aUzw_8aH2Pm"

set "DOC={\"title\": \"My first document\", \"content\": \"This is some test content\", \"timestamp\": \"2024-10-22\"}"

curl --ca-native --ssl-no-revoke -X POST "%ELASTICSEARCH_URL%/test-index/_doc" ^

-H "Content-Type: application/json" ^

-u "%AUTH_CREDS%" ^

-d "%DOC%"

pauseHo ottenuto questo output di audit (6 eventi troncati):

{"type":"audit", "timestamp":"2024-10-22T19:22:23,034+0300", "cluster.uuid":"ScaTr0vuRoi1-jCkuiyk2A", "node.name":"DESKTOP-KO7CURP", "node.id":"DUwRyLqiRXWTW-RbD8JTcA", "host.ip":"127.0.0.1", "event.type":"ip_filter", "event.action":"connection_granted", "origin.type":"rest", "origin.address":"[::1]:63018", "transport.profile":".http", "rule":"allow default:accept_all"}

…

{"type":"audit", "timestamp":"2024-10-22T19:22:23,157+0300", "cluster.uuid":"ScaTr0vuRoi1-jCkuiyk2A", "node.name":"DESKTOP-KO7CURP", "node.id":"DUwRyLqiRXWTW-RbD8JTcA", "host.ip":"127.0.0.1", "event.type":"transport", "event.action":"access_granted", "authentication.type":"REALM", "user.name":"elastic", "user.realm":"reserved", "user.roles":["superuser"], "origin.type":"rest", "origin.address":"[::1]:63018", "request.id":"PRcjusZXQYGC1ff-sWTjeA", "action":"indices:admin/mapping/auto_put", "request.name":"PutMappingRequest"}Quando si effettua una richiesta di inserimento di un singolo documento in Elasticsearch, essa innesca varie operazioni interne poiché Elasticsearch esegue diversi passaggi per garantire una corretta gestione, sicurezza e coerenza dei dati. Ecco perché si vedono 8 eventi:

- Controllo connessione (ip_filter) – Sicurezza di rete di base

- Autenticazione utente (rest) – Verifica delle credenziali

- Permesso di scrittura su indice – Verifica se si può scrivere sull’indice

- Operazioni di scrittura bulk (4 eventi) – Elasticsearch utilizza internamente operazioni bulk anche per inserimenti di documenti singoli:

- Permesso iniziale di scrittura bulk

- Richiesta shard bulk

- Creazione del singolo elemento bulk

- Elaborazione dell’elemento bulk shard

- Aggiornamento mapping – Aggiornamento automatico dello schema per la nuova struttura del documento

Questo è un comportamento normale perché:

- I controlli di sicurezza avvengono a più livelli (rete, auth, permessi)

- La scrittura dei dati coinvolge sia lo shard primario sia gli replica shards

- L’inserimento del documento può richiedere aggiornamenti di schema/mapping

- Elasticsearch ottimizza le operazioni di documento singolo utilizzando la propria infrastruttura di operazioni bulk

Quindi, anche se si effettua una chiamata API, Elasticsearch esegue molteplici operazioni interne, e con l’audit logging impostato su “_all”, si vedono tutti questi passaggi interni nella traccia di audit.

Limitazioni dello storico delle attività del database di Elasticsearch

Sebbene lo storico delle attività del database di Elasticsearch fornisca una copertura di sicurezza di base, presenta notevoli limitazioni.

- Le capacità di monitoraggio si concentrano su eventi di base senza opzioni di personalizzazione profonda.

- Da una prospettiva di audit dei dati, l’evento più rilevante per tracciare chi ha accesso o modificato i dati sarebbe solo uno. Gli altri 7 eventi riguardano più operazioni tecniche interne di Elasticsearch piuttosto che l’audit significativo dell’accesso/modifiche ai dati. Se vuole concentrare l’audit esclusivamente sui dati, potrebbe voler modificare le impostazioni di audit per includere solo eventi specifici invece di “_all”.

- Gli strumenti di reportistica, pur funzionali, potrebbero non soddisfare i requisiti di conformità complessi.

- Le organizzazioni spesso necessitano di soluzioni più complete per esigenze di sicurezza e conformità a livello aziendale.

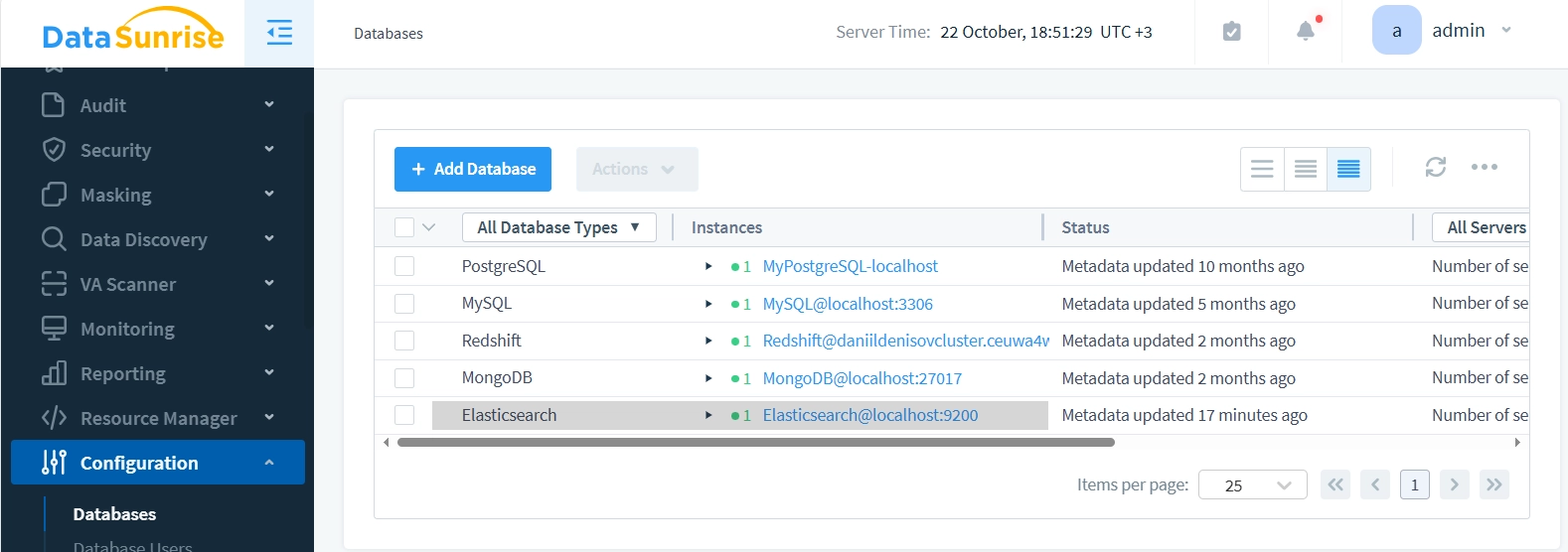

Soluzioni di audit avanzate: DataSunrise Database Security

DataSunrise offre un approccio completo alla sicurezza e all’audit dei database. La piattaforma opera in cinque modalità distinte, ciascuna bilanciando disponibilità delle caratteristiche con l’impatto sulle prestazioni. Questa flessibilità permette alle organizzazioni di scegliere la configurazione perfetta per le loro esigenze. La soluzione si integra senza problemi con l’infrastruttura esistente, minimizzando le interruzioni alle operazioni in corso.

Funzionalità avanzate e prestazioni

L’interfaccia web user-friendly di DataSunrise rende la gestione della sicurezza semplice ed efficiente. La piattaforma include un innovativo assistente alla sicurezza basato su LLM, addestrato su documentazione estensiva e casi di supporto reali. Questo strumento basato sull’AI fornisce suggerimenti intelligenti e risposte automatiche alle sfide di sicurezza. Il supporto multi-database consente una gestione centralizzata della sicurezza attraverso vari tipi di database.

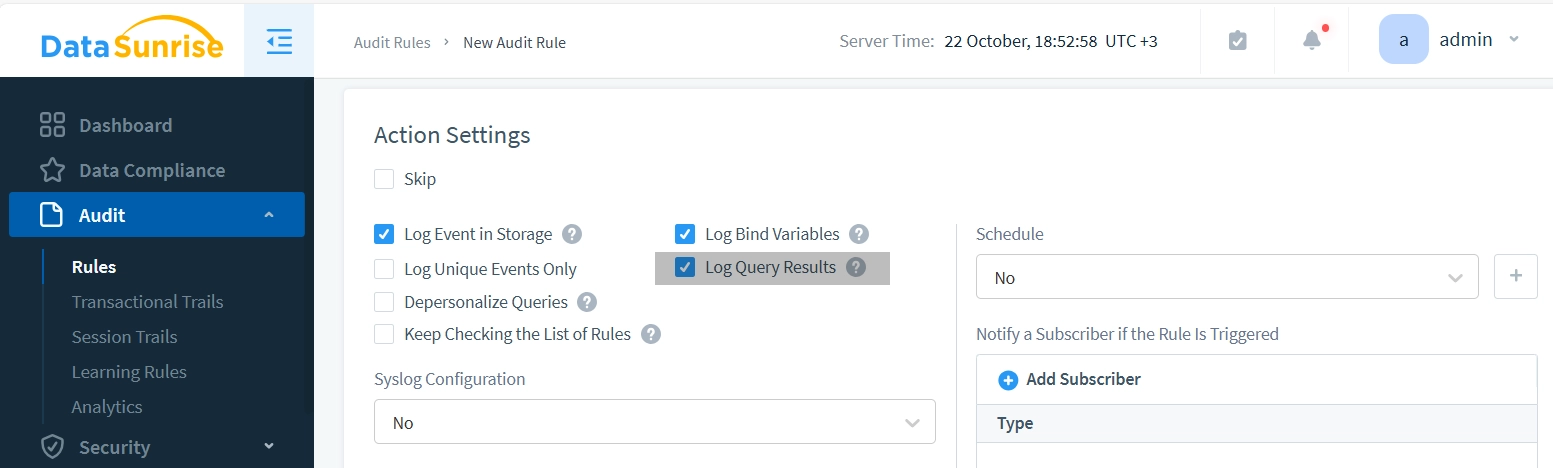

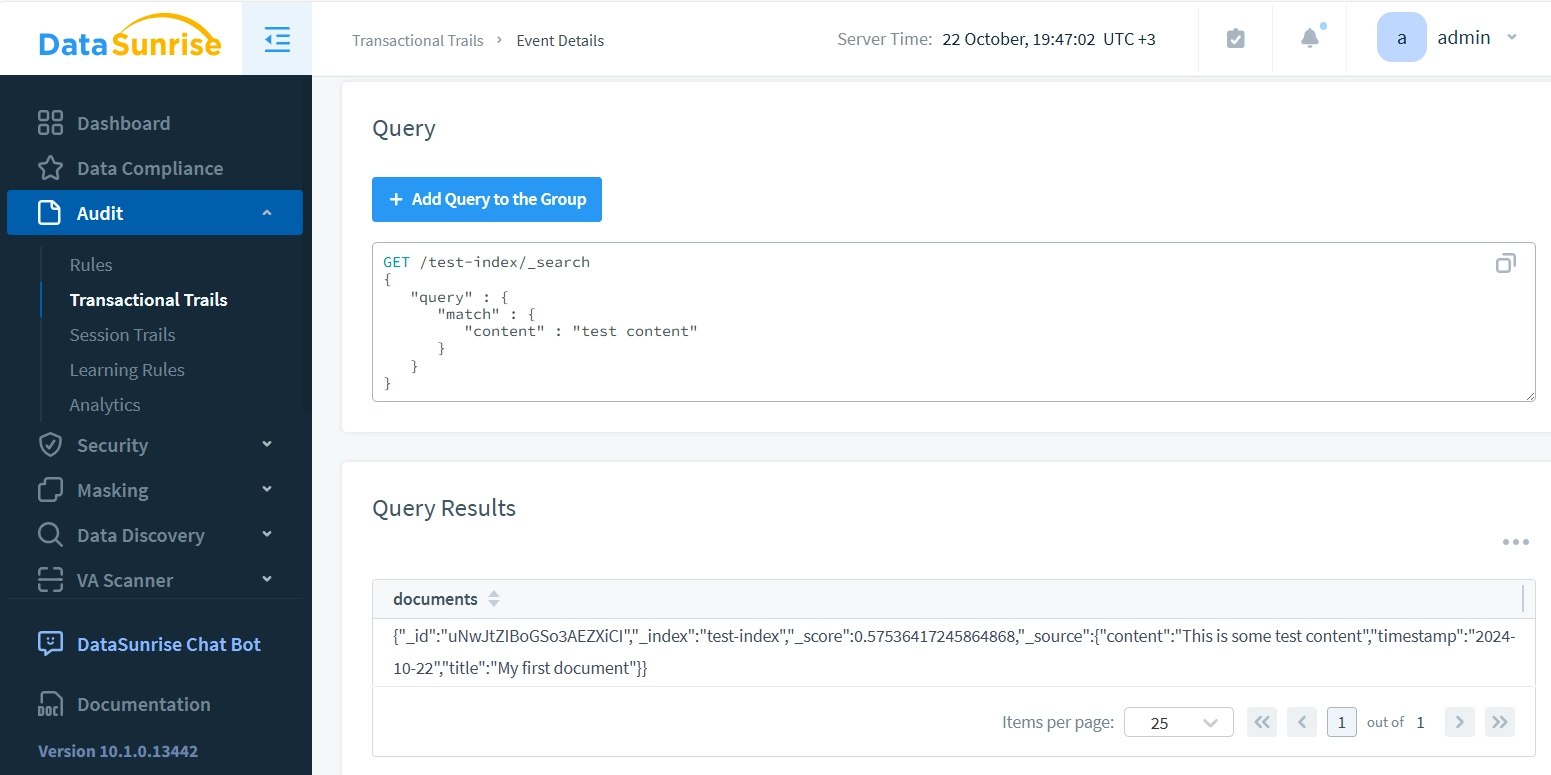

La regola con i risultati delle query loggati appare come segue:

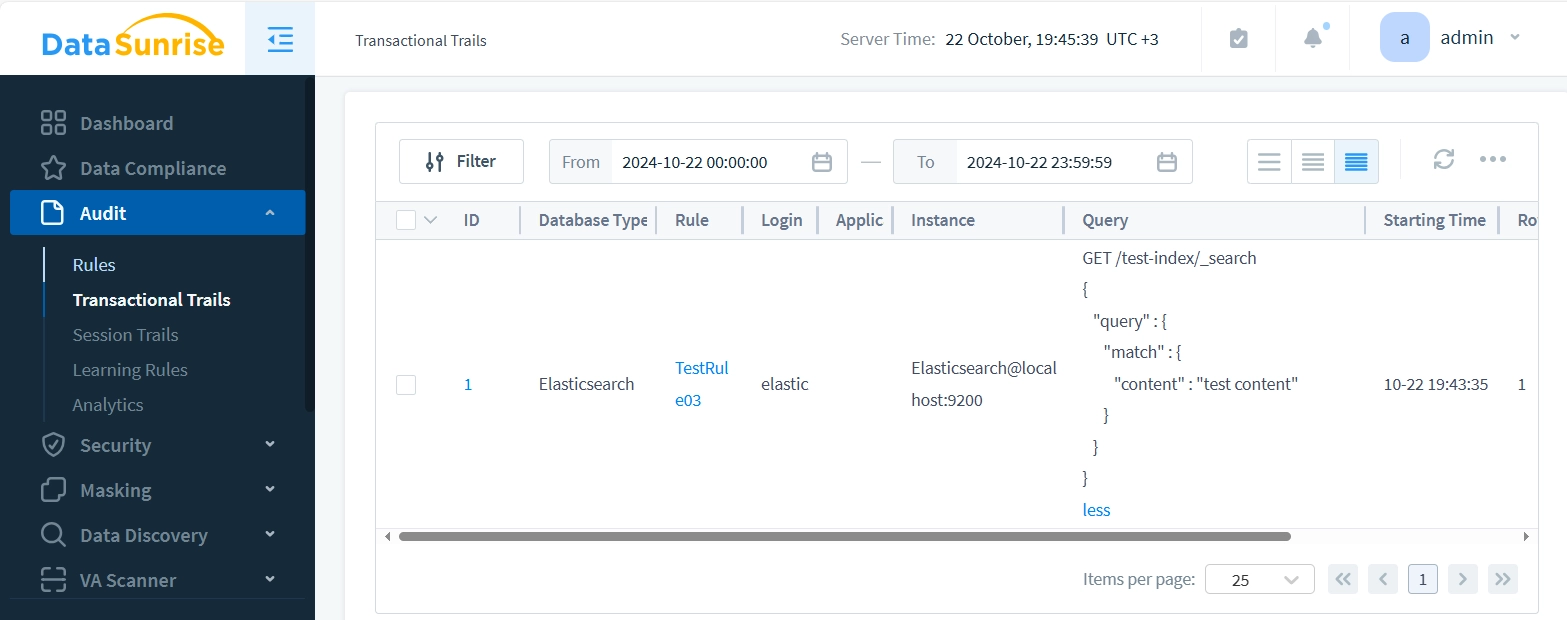

Query inviata tramite proxy DataSunrise (porta 9201):

@echo off

set "ELASTICSEARCH_URL=https://localhost:9201"

set "AUTH_CREDS=elastic:CsJZ*aYV-aUzw_8aH2Pm"

set "QUERY={\"query\":{\"match\":{\"content\":\"test content\"}}}"

curl --ca-native -k -X GET "%ELASTICSEARCH_URL%/test-index/_search" ^

-H "Content-Type: application/json" ^

-u "%AUTH_CREDS%" ^

-d "%QUERY%"

pauseIl trail di audit per questa transazione mostra:

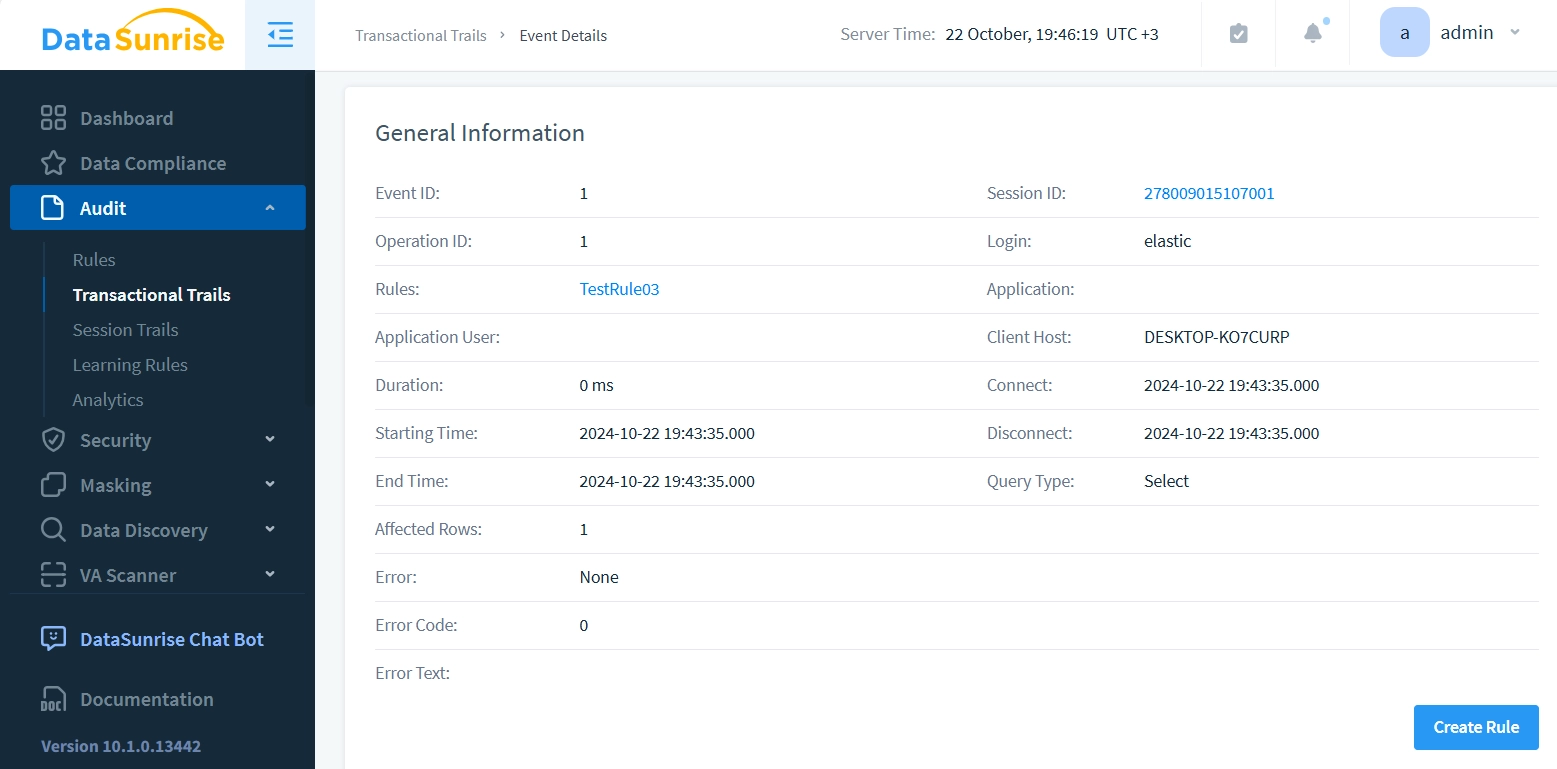

Cliccando l’ID si possono visualizzare informazioni dettagliate:

Best Practices per l’implementazione

Un’implementazione efficace del trail di audit richiede una pianificazione e un’esecuzione accurata. Le organizzazioni dovrebbero iniziare definendo chiare politiche di audit allineate ai requisiti di conformità. Un monitoraggio e una revisione regolare dei log di audit aiutano a identificare potenziali problemi di sicurezza prima. L’impostazione di soglie di allerta appropriate garantisce una risposta rapida alle attività sospette. La documentazione adeguata aiuta a tracciare le misure di sicurezza e dimostrare conformità.

Riepilogo e conclusioni

Il monitoraggio efficace delle attività del database è cruciale per le organizzazioni moderne. Mentre Elasticsearch offre capacità di audit di base attraverso il suo programma di prova, soluzioni complete come DataSunrise forniscono funzionalità di sicurezza avanzate e un miglior controllo. La scelta tra queste opzioni dipende dalle esigenze organizzative, dai requisiti di conformità e dagli obiettivi di sicurezza.

DataSunrise guida l’industria con strumenti di sicurezza del database basati su AI all’avanguardia. La nostra piattaforma offre opzioni di distribuzione flessibili, capacità di audit complete e funzionalità di sicurezza avanzata. Scopra la potenza della sicurezza intelligente dei database – visiti DataSunrise.com per una demo online e veda come possiamo rafforzare la Sua strategia di protezione dei dati.