Storico delle Attività del Database di Qdrant

Introduzione

Qdrant eccelle come motore di ricerca di similarità vettoriale, alimentando sistemi di raccomandazione e intuizioni potenziate dall’intelligenza artificiale. Tuttavia, mantenere uno storico completo delle attività del database Qdrant presenta sfide significative a causa della mancanza di funzionalità di auditing e gestione utenti integrate. Sebbene le prestazioni di Qdrant siano impressionanti, le sue capacità native sono carenti quando si tratta di tracciare le attività del database, rendendo difficile monitorare le interazioni e rilevare accessi non autorizzati.

La violazione dei dati di Uber del 2016 ha dimostrato come un’inadeguata registrazione delle attività del database possa influire gravemente sulla sicurezza e sulla risposta agli incidenti, evidenziando perché sono essenziali sistemi di tracciamento robusti.

Per affrontare questo problema, è possibile implementare un controllo degli accessi basato sui ruoli (RBAC) utilizzando i token JWT, permettendo agli amministratori di gestire permessi specifici per ogni raccolta. Anche se questo approccio fornisce un controllo di accesso di base, le organizzazioni necessitano ancora di soluzioni aggiuntive per una registrazione completa delle attività. In questa guida, esploreremo come implementare RBAC basato su JWT possa migliorare la sicurezza di Qdrant e fornire strategie per mantenere uno storico dettagliato delle attività del database Qdrant ai fini di ulteriori audit e conformità.

Configurazione di Qdrant con JWT per il Controllo degli Accessi Basato sui Ruoli

Step 1: Configurare un’Esempio Locale di Qdrant

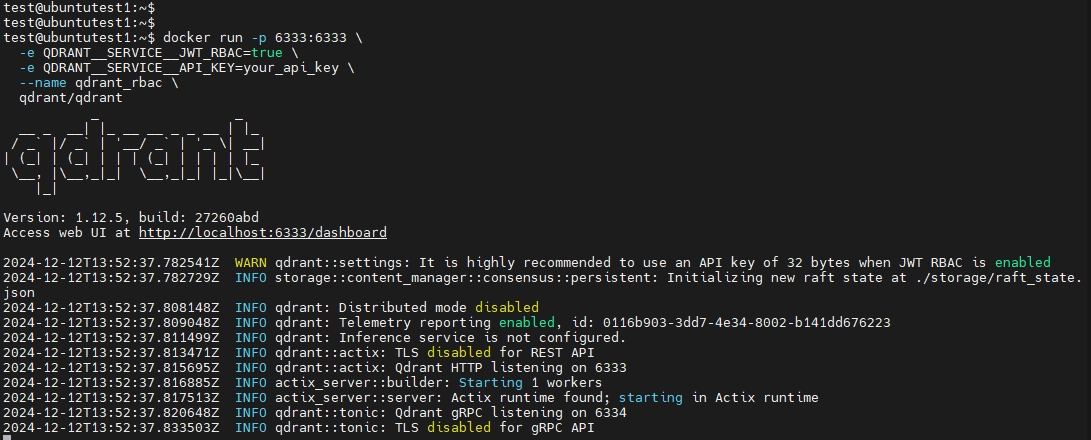

Per iniziare, assicurarsi che Docker sia installato sul suo sistema. Poi, eseguire il seguente comando per avviare un’istanza di Qdrant con autenticazione JWT abilitata:

Esegui Qdrant Usando Docker:

docker run -p 6333:6333 \

-e QDRANT__SERVICE__JWT_RBAC=true \

-e QDRANT__SERVICE__API_KEY=your_api_key \

--name qdrant_rbac \

qdrant/qdrant

Questo comando avvia Qdrant su localhost:6333 con RBAC basato su JWT abilitato. Sostituire your_api_key con la sua chiave API desiderata.

Configurare Qdrant Manualmente

Se non si utilizza Docker, è possibile abilitare JWT RBAC modificando il file di configurazione qdrant.yaml:

jwt_rbac: true

api_key: "your_api_key"

Riavviare Qdrant per applicare queste modifiche.

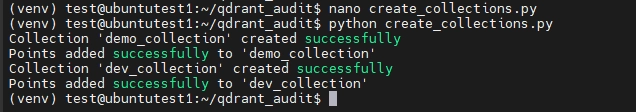

Step 2: Creare Raccolte

Per scopi di test, utilizzare il seguente script per creare raccolte con capacità di controllo degli accessi:

create_collections.py

import requests

base_url = "http://localhost:6333"

headers = {"Authorization": "Bearer your_api_key"}

def create_collection(name):

r = requests.put(

f"{base_url}/collections/{name}",

json={"vectors": {"size": 4, "distance": "Dot"}},

headers=headers

)

print(f"Collection '{name}' {'created successfully' if r.status_code == 200 else f'error: {r.status_code}'}")

def add_points(name):

r = requests.put(

f"{base_url}/collections/{name}/points",

json={"points": [{"id": 1, "vector": [0.1, 0.9, 0.3, 0.7], "payload": {"city": "New York"}}]},

headers=headers

)

print(f"Points {'added successfully' if r.status_code == 200 else f'error: {r.status_code}'} to '{name}'")

for name in ["demo_collection", "dev_collection"]:

create_collection(name)

add_points(name)

Step 3: Generare Token JWT con Livelli di Accesso

Installare PyJWT per Generare JWT:

Occorre installare PyJWT per Python per generare i JWT. Eseguire il seguente comando:

pip install pyjwt

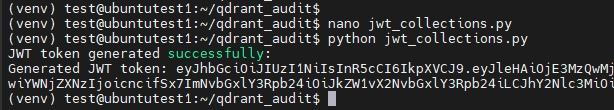

I token JWT definiscono i permessi di accesso per le raccolte. Usare il seguente script per generare un token JWT con livelli di accesso personalizzati:

jwt_collections.py

import jwt

import datetime

api_key = "your_api_key"

payload = {

"exp": datetime.datetime.now(datetime.timezone.utc) + datetime.timedelta(hours=1),

"access": [

{"collection": "dev_collection", "access": "rw"},

{"collection": "demo_collection", "access": "r"}

]

}

token = jwt.encode(payload, api_key, algorithm="HS256")

print("JWT token generated successfully:")

print(token)

Questo script genera un token JWT che concede:

- Accesso in lettura e scrittura a

dev_collection. - Accesso in sola lettura a

demo_collection.

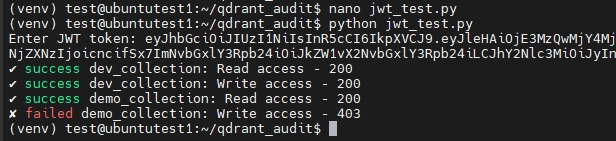

Step 4: Testare i Controlli di Accesso

Usare questo script per testare i token JWT generati:

jwt_test.py

import requests

QDRANT_URL = 'http://localhost:6333'

JWT_TOKEN = input("Enter JWT token: ")

headers = {'Authorization': f'Bearer {JWT_TOKEN}'}

def test_collection_access(collection_name):

response = requests.post(

f'{QDRANT_URL}/collections/{collection_name}/points/scroll',

json={"limit": 10, "with_payload": True, "with_vector": True},

headers=headers

)

print(f"{'✓ success' if response.status_code == 200 else '✗ failed'} {collection_name}: Read access - {response.status_code}")

return response

def test_add_points(collection_name):

points_data = {

"points": [

{"id": 1, "vector": [0.1, 0.9, 0.3, 0.7], "payload": {"city": "New York"}},

{"id": 2, "vector": [0.4, 0.5, 0.8, 0.1], "payload": {"city": "Los Angeles"}}

]

}

response = requests.put(

f'{QDRANT_URL}/collections/{collection_name}/points',

json=points_data,

headers=headers

)

print(f"{'✓ success' if response.status_code == 200 else '✗ failed'} {collection_name}: Write access - {response.status_code}")

return response

collections = ['dev_collection', 'demo_collection']

for col in collections:

test_collection_access(col)

test_add_points(col)

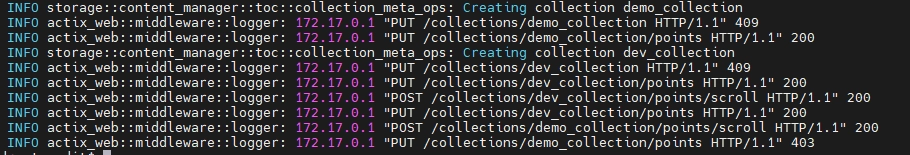

Quando eseguito, questo script:

- Tenta di leggere i punti da

dev_collectionedemo_collection. - Tenta di aggiungere punti a entrambe le raccolte.

Risultati Attesi:

dev_collection: Le operazioni di lettura e scrittura riescono entrambe.demo_collection: Solo le operazioni di lettura riescono, quelle di scrittura falliscono.

Step 5: Verificare i log di sistema

Per validare ulteriormente il comportamento del controllo degli accessi e monitorare l’attività del sistema, può consultare i log di sistema di Qdrant.

docker logs qdrant_rbac

Per ulteriori informazioni sui controlli di accesso in Qdrant, può consultare la pagina di sicurezza nella documentazione ufficiale.

Le Sfide di Tracciare lo Storico delle Attività del Database di Qdrant

Qdrant, pur eccellendo come database vettoriale per la ricerca di similarità e l’apprendimento automatico, manca di strumenti nativi robusti per tracciare lo storico delle attività del database. Questa limitazione presenta sfide significative per le organizzazioni che richiedono una registrazione dettagliata per conformità, sicurezza o visibilità operativa.

1. Funzionalità di Audit Nativa Limitata

Qdrant non fornisce un registro degli audit integrato. Gli utenti devono fare affidamento sui log di sistema di base, che sono:

- Minimali nel dettaglio: I log mancano di granularità, rendendo difficile tracciare query, modifiche o interazioni con gli utenti.

- Inadatti per audit: Offrono poche informazioni sulle azioni degli utenti, sugli accessi non autorizzati o sui comportamenti sospetti, non soddisfacendo le esigenze di conformità.

2. Limitazioni del Controllo degli Accessi con Token JWT

Sebbene i token JWT abilitino il controllo degli accessi basato sui ruoli (RBAC), non risultano sufficienti come soluzione di audit:

- Complessi da gestire: Configurare e mantenere i token per diversi utenti e ruoli è un’operazione laboriosa e soggetta a errori.

- Nessuna informazione sull’attività: I token limitano l’accesso ma non registrano le azioni, lasciando lacune nella visibilità.

- Problemi di scalabilità: Gestire l’accesso su molti utenti e raccolte può diventare rapidamente oneroso.

3. Rischi per la Sicurezza e Conformità

Senza un tracciamento dettagliato delle attività o il monitoraggio delle sessioni, le organizzazioni affrontano sfide significative:

- Visibilità limitata: Qdrant non registra azioni critiche come query, aggiunte vectoriali o modifiche alle raccolte in un formato accessibile.

- Ostacoli alla conformità: Rispettare gli standard come GDPR, HIPAA o SOC 2 è difficile senza audit trail completi.

In sintesi, le attuali capacità di Qdrant sono insufficienti per un tracciamento robusto delle attività. Sebbene i token JWT rispondano a taluni bisogni di controllo degli accessi, richiedono competenze per l’implementazione e la manutenzione, offrendo una portata limitata per scopi di audit e conformità.

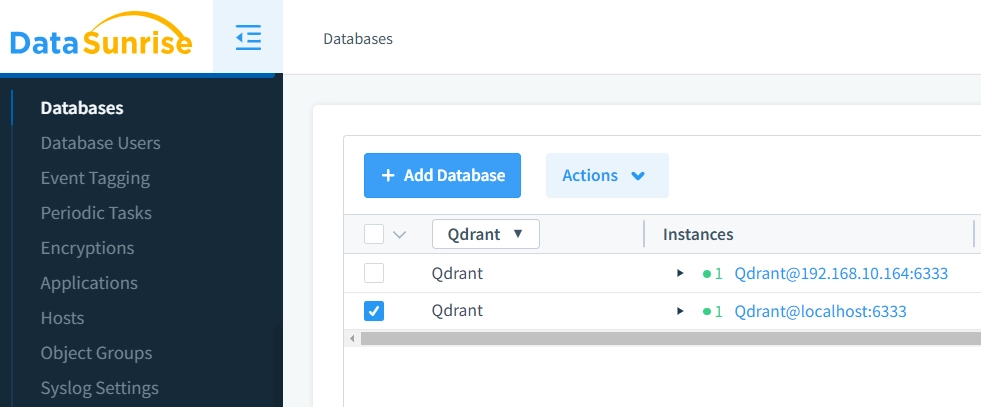

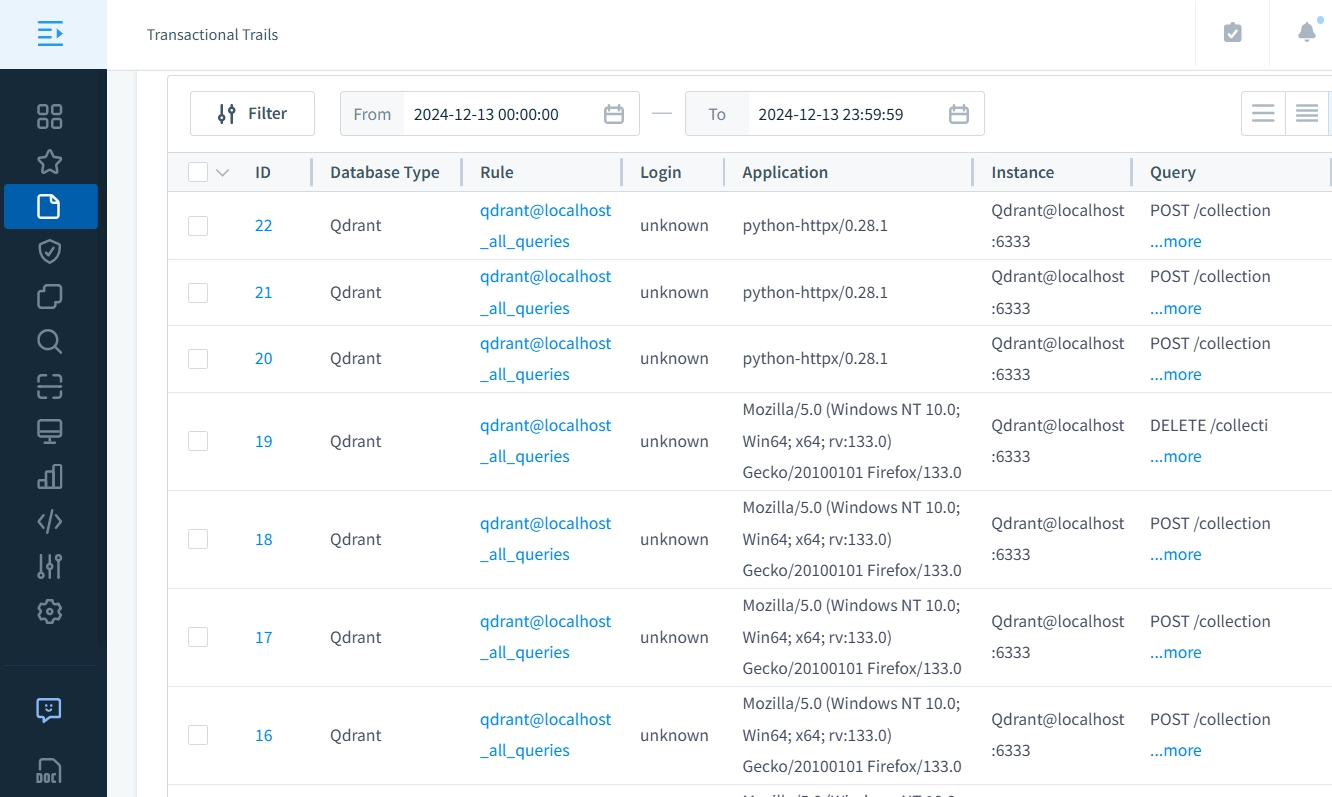

Semplificare lo Storico delle Attività del Database e la Sicurezza di Qdrant con DataSunrise

Pur implementando l’autenticazione JWT e il controllo degli accessi in Qdrant fornendo sicurezza di base, richiede uno sforzo significativo per la configurazione. DataSunrise, con le sue capacità di sicurezza robuste, offre un’alternativa più completa ed efficiente.

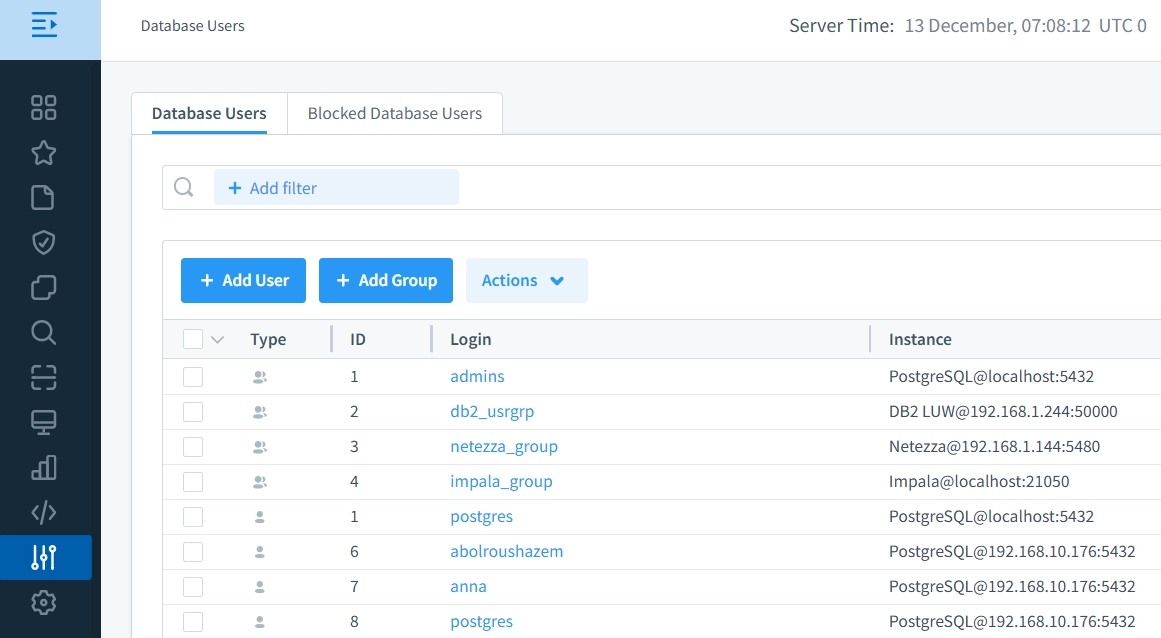

DataSunrise offre:

- Gestione Granulare dei Ruoli: Implementare politiche di controllo degli accessi ai dati molto dettagliate che definiscono precisamente chi può accedere a specifiche raccolte e dati, permettendo alle organizzazioni di applicare il principio del minimo privilegio nella loro infrastruttura di database.

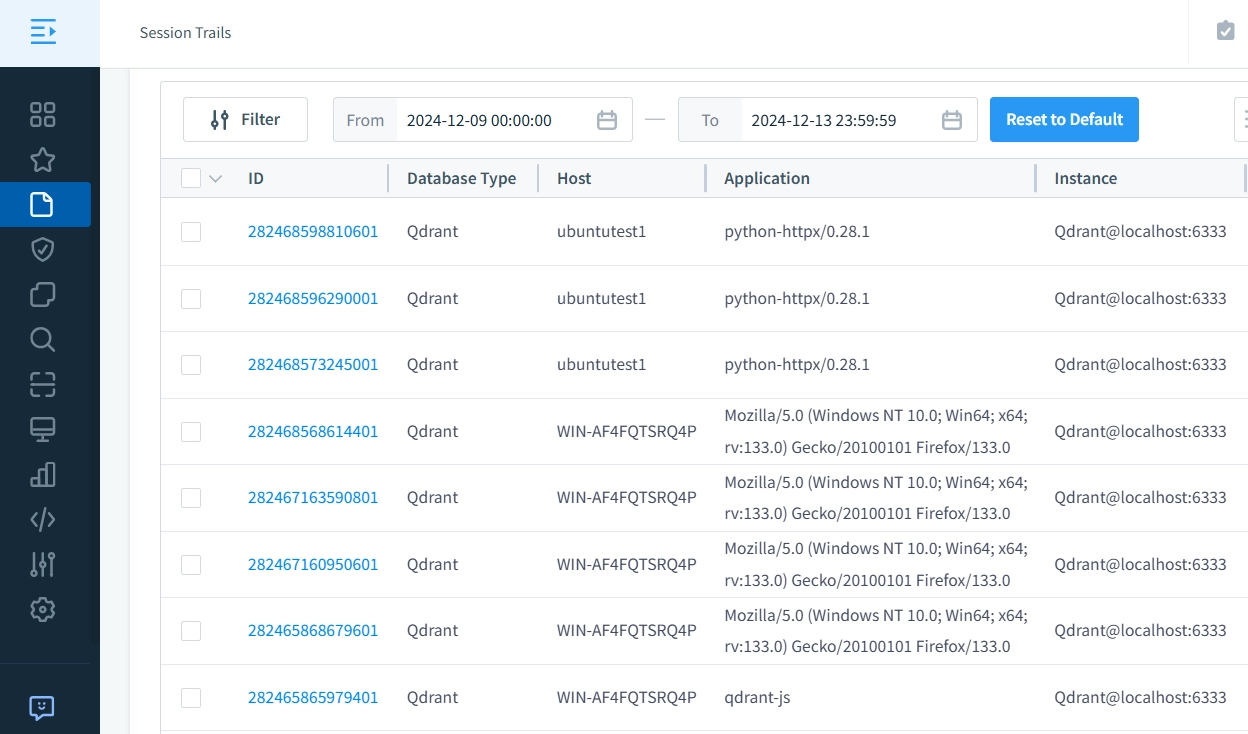

- Tracciamento Dettagliato delle Sessioni: Tracciare le sessioni degli utenti in tempo reale per acquisire dettagli su chi sta accedendo al suo database Qdrant e che azioni sta compiendo. Questa funzionalità consente di monitorare le attività degli utenti individuali, garantendo piena visibilità delle operazioni del database e migliorando la responsabilità.

- Audit Trail Completi: Generare log dettagliati delle attività del database, incluso audit trail estensivi, per monitorare e analizzare ogni azione eseguita sul suo database Qdrant.

Vantaggi di DataSunrise

DataSunrise unifica la gestione della sicurezza dei database fornendo audit trail completi e politiche di sicurezza attraverso un’unica interfaccia, eliminando la necessità di configurazione manuale dei JWT, analisi dei log o più strumenti di monitoraggio. Questo approccio consolidato offre agli amministratori una visibilità completa delle operazioni del database, semplificando le attività di auditing, controllo degli accessi e gestione della conformità.

Migliorare lo Storico delle Attività del Database di Qdrant con DataSunrise

Poiché l’adozione di Qdrant accelera, affrontare i suoi limiti in termini di funzionalità utente e sicurezza diventa vitale. Sebbene l’RBAC basato su JWT stabilisca un framework di base per il controllo degli accessi, esso risulta insufficiente nel fornire sicurezza robusta e un tracciamento completo delle attività del database. È qui che brilla DataSunrise, offrendo soluzioni avanzate per colmare queste lacune.

L’integrazione con DataSunrise può consentire alle organizzazioni di ottenere un controllo degli accessi preciso e mantenere uno storico esteso delle attività del database di Qdrant. Con audit trail dettagliati e opzioni di filtraggio multifacetiche, DataSunrise garantisce che i database Qdrant siano sicuri e pienamente conformi agli standard regolamentari.

Faccia il passo successivo verso la ridefinizione della gestione dello storico delle attività del suo database Qdrant — pianifichi una demo online oggi stesso e sperimenti i benefici ineguagliabili delle avanzate capacità di monitoraggio e auditing di DataSunrise.

Successivo