Storico delle Attività dei Dati

Poiché le violazioni dei dati e le minacce informatiche diventano sempre più sofisticate, le organizzazioni devono dare priorità al monitoraggio e alla gestione dello storico delle attività dei dati. Questo processo è cruciale per la salvaguardia delle informazioni sensibili, assicurare la conformità con le normative sulla protezione dei dati e mitigare i potenziali rischi. Se lavora con i dati, è importante sapere come monitorare e gestire lo storico delle attività dei dati.

Le Basi dello Storico delle Attività dei Dati

Lo storico delle attività dei dati si riferisce alla registrazione sistematica delle interazioni con i dati all’interno di un database o di un sistema di gestione dei dati. Ciò include il tracciamento di chi ha accesso ai dati, delle modifiche effettuate e di quando queste azioni sono avvenute. Mantenendo un registro completo di queste attività, le organizzazioni possono rilevare accessi non autorizzati, indagare su comportamenti sospetti e conformarsi ai requisiti normativi.

Perché è Importante lo Storico delle Attività dei Dati?

In un ambiente in cui i dati vengono costantemente accessi, modificati e trasferiti, tenere traccia di queste azioni è vitale. Lo storico delle attività dei dati e il monitoraggio delle attività dei dati svolgono diverse funzioni cruciali:

Sicurezza: Monitorando l’accesso ai dati, le organizzazioni possono rilevare e rispondere alle potenziali minacce in tempo reale.

Le organizzazioni devono mantenere registri dettagliati degli accessi ai dati e delle modifiche per seguire regolamenti come GDPR, HIPAA e PCI-DSS.

Conformità: Uno storico delle attività dei dati robusto permette audit completi, assicurando trasparenza e responsabilità all’interno dell’organizzazione.

Approcci per Tracciare lo Storico delle Attività dei Dati

Le organizzazioni possono monitorare lo storico delle attività dei dati utilizzando strumenti forniti dai sistemi di database o strumenti di terze parti progettati per migliorare il monitoraggio e la sicurezza. Questi strumenti permettono alle organizzazioni di tracciare e analizzare le attività dei dati nel tempo. Gli strumenti nativi sono funzionalità incorporate nei sistemi di database, mentre gli strumenti di terze parti sono sviluppati da fornitori esterni. Entrambi i tipi di strumenti offrono alle organizzazioni la possibilità di migliorare le proprie misure di monitoraggio e sicurezza dei dati.

Approccio con Trigger per il Monitoraggio delle Attività dei Dati

Monitorare lo storico dei dati con i trigger in un database SQL comporta la creazione di trigger che catturano automaticamente le modifiche ai dati di una tabella (inserimenti, aggiornamenti e cancellazioni) e memorizzano queste modifiche in una tabella di audit o di storico. Anche se questo metodo permette di tracciare efficacemente le modifiche ai dati, potrebbe non essere la soluzione più semplice o più efficiente, soprattutto in ambienti ad alta transazione, poiché i trigger possono aggiungere sovraccarico e complessità. Tuttavia, è un approccio diretto quando semplicità e facilità di implementazione sono priorità chiave. Il codice seguente è scritto in sintassi PostgreSQL, dimostrando come gestire i trigger.

Per preparare i dati di test, creare la tabella principale:

CREATE TABLE employees ( employee_id INT PRIMARY KEY, name VARCHAR(100), department VARCHAR(100), salary DECIMAL(10, 2) );

Successivamente, creare una tabella di audit (storico) per i dati di test:

CREATE TABLE employee_audit ( audit_id SERIAL PRIMARY KEY, employee_id INT, action_type VARCHAR(10), -- 'INSERT', 'UPDATE', 'DELETE' action_time TIMESTAMP DEFAULT CURRENT_TIMESTAMP, old_name VARCHAR(100), old_department VARCHAR(100), old_salary DECIMAL(10, 2), new_name VARCHAR(100), new_department VARCHAR(100), new_salary DECIMAL(10, 2) );

Creare un trigger per INSERT:

CREATE OR REPLACE FUNCTION fn_employee_insert() RETURNS TRIGGER AS $$ BEGIN INSERT INTO employee_audit (employee_id, action_type, new_name, new_department, new_salary) VALUES (NEW.employee_id, 'INSERT', NEW.name, NEW.department, NEW.salary); RETURN NEW; END; $$ LANGUAGE plpgsql;

CREATE TRIGGER trg_employee_insert AFTER INSERT ON employees FOR EACH ROW EXECUTE FUNCTION fn_employee_insert();

Per testare un trigger di INSERT in SQL, è necessario eseguire un’operazione di inserimento sulla tabella associata al trigger. Dopo l’inserimento, è possibile controllare la tabella di audit (o storico) corrispondente per assicurarsi che il trigger venga eseguito correttamente e che i dati necessari siano stati registrati.

INSERT INTO employees (employee_id, name, department, salary) VALUES (1, 'John Doe', 'HR', 50000.00);

Dopo aver eseguito l’INSERT, interrogare la tabella employee_audit per verificare che il trigger abbia registrato correttamente l’operazione di inserimento.

SELECT * FROM employee_audit;

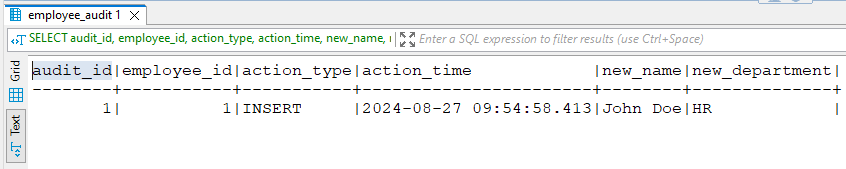

Qui è registrato l’audit recuperato dalla tabella employee_audit usando DBeaver:

Strumenti Nativi Avanzati

Utilizzare i trigger per monitorare le modifiche ai dati fornisce un modo per catturare automaticamente lo storico delle modifiche senza richiedere modifiche al codice dell’applicazione. Tuttavia, questo metodo può essere complesso da mantenere e potrebbe impattare sulle prestazioni a causa del sovraccarico introdotto dai trigger. Approcci alternativi, come l’utilizzo di meccanismi di change data capture (CDC) del database o l’auditing a livello di applicazione, potrebbero essere più semplici o più efficienti, a seconda del caso d’uso.

La maggior parte dei sistemi di database moderni è dotata di strumenti incorporati per tracciare le attività dei dati. Questi strumenti offrono funzionalità di base, come la registrazione degli eventi di accesso ai dati, la registrazione delle modifiche ai record e la generazione di tracce di audit. Esempi includono:

SQL Server Audit: Consente agli amministratori di tracciare e registrare eventi a livello di server e di database.

Oracle Audit Vault: Fornisce capacità di auditing complete, inclusa la possibilità di monitorare le attività degli utenti e le modifiche al database.

Gli strumenti nativi sono utili, ma potrebbero non avere funzionalità avanzate necessarie per un monitoraggio completo dei dati. Questo è particolarmente vero in ambienti complessi o multi-database.

Strumenti di Terze Parti

Le organizzazioni possono utilizzare strumenti di terze parti come DataSunrise per un miglior monitoraggio dei dati con una varietà di funzionalità. Questi strumenti offrono capacità avanzate, come avvisi in tempo reale, report dettagliati e gestione centralizzata attraverso più database.

Perché Scegliere DataSunrise?

DataSunrise si distingue come soluzione leader per la sicurezza e il monitoraggio dei dati. Offre un approccio centralizzato e uniforme per tracciare lo storico delle attività dei dati in ambienti diversi. DataSunrise fornisce una piattaforma robusta per monitorare e proteggere i tuoi dati. Questo può essere fatto sia che i dati siano memorizzati on-premises, nel cloud o attraverso vari database.

Istanza del Database e Storico delle Attività dei Dati

Supponendo che abbia già installato DataSunrise, configurare un’istanza di database e visualizzare lo storico delle attività dei dati è semplice. Ecco una guida passo-passo:

Fase 1: Accedi alla Console

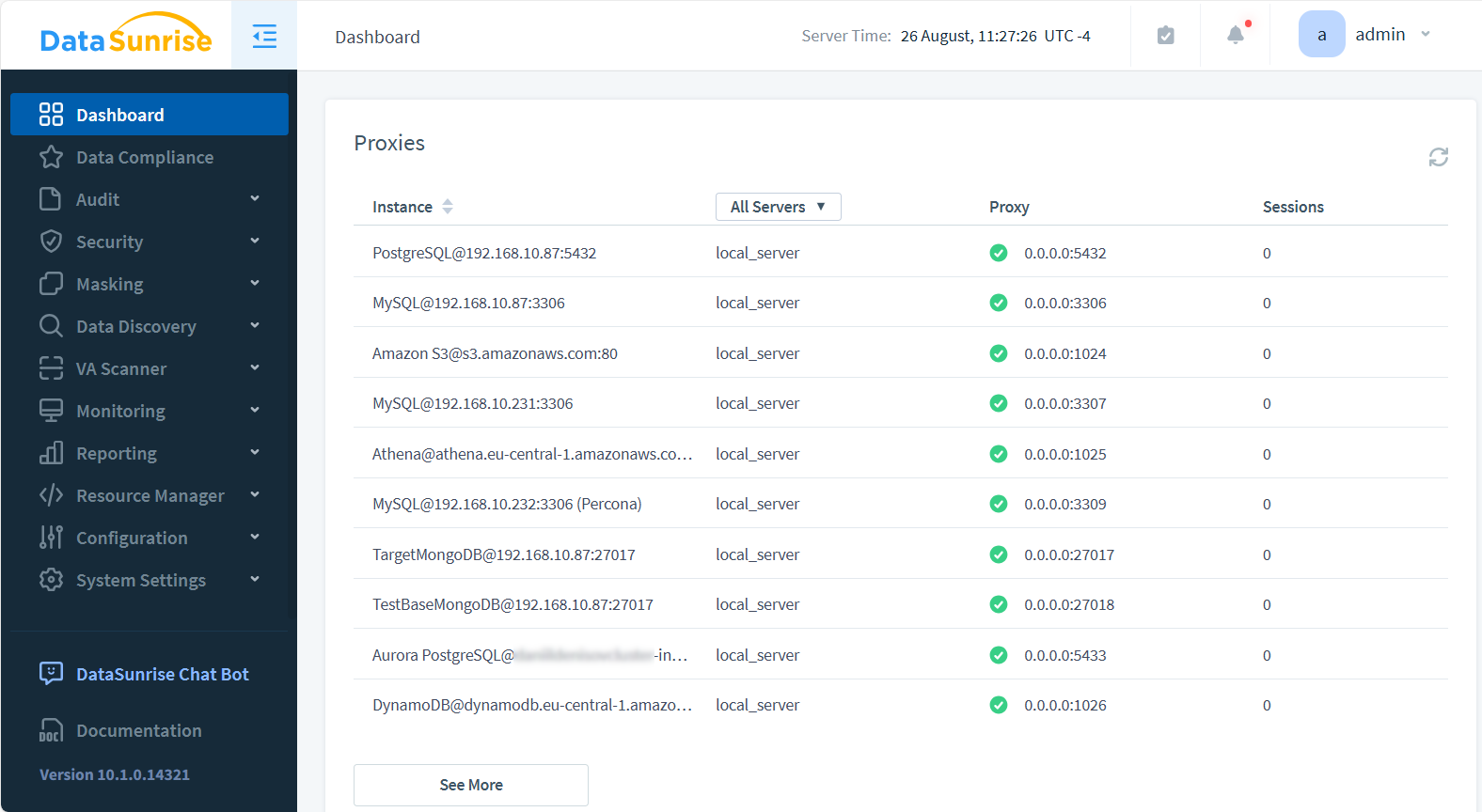

Acceda alla console di gestione di DataSunrise utilizzando le sue credenziali. La console è il centro principale da cui può configurare, monitorare e gestire tutti gli aspetti della sicurezza dei dati. La visualizzazione della Dashboard si apre quando accede a DataSunrise:

Fase 2: Configura le Origini dei Dati

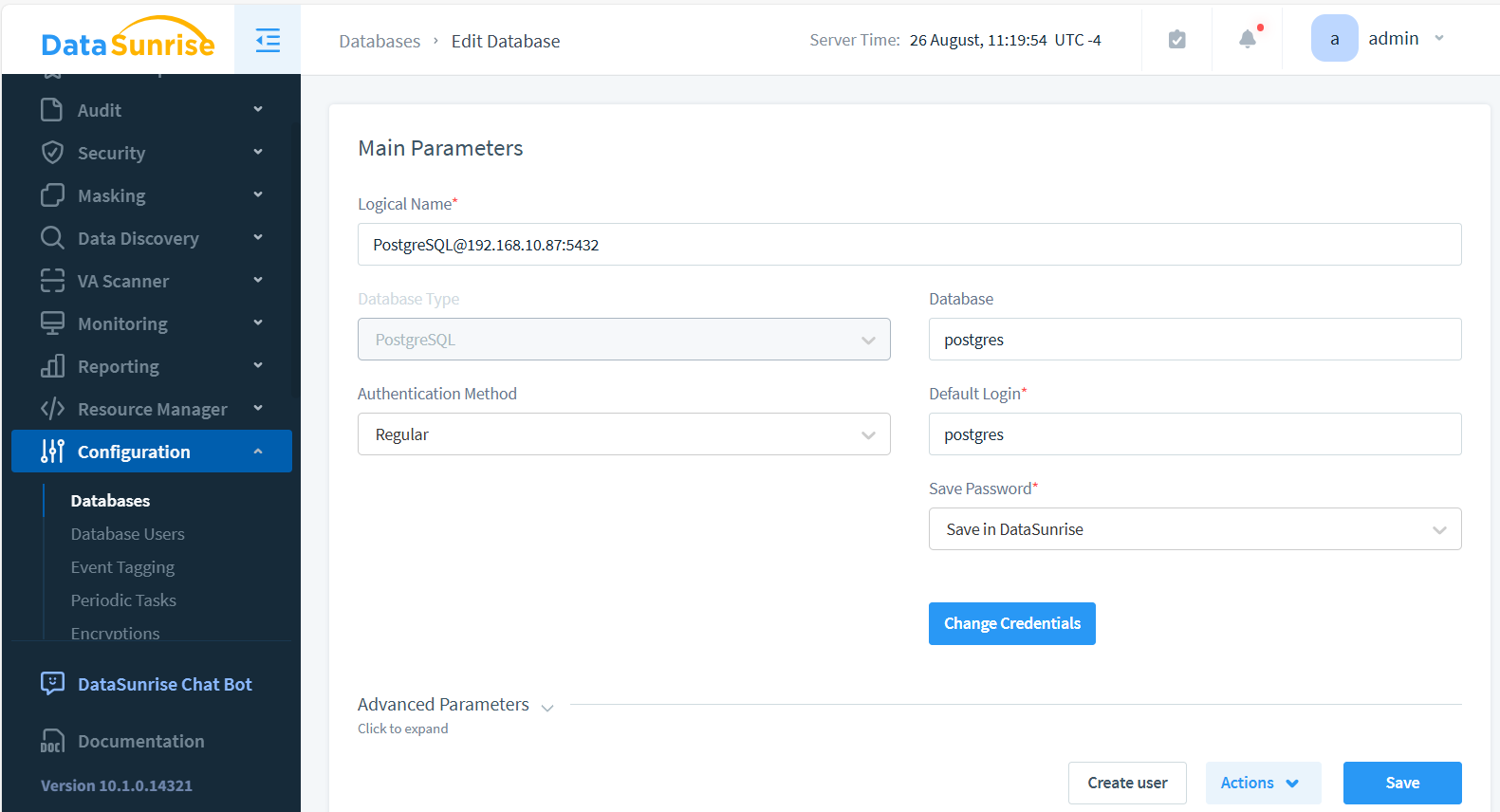

Una volta effettuato l’accesso, il primo passaggio è configurare le origini o le istanze dei dati. DataSunrise supporta vari database, inclusi SQL Server, Oracle, MySQL e altri. Per aggiungere un’origine dati:

- Navigare alla scheda “Configurazione – Database”.

- Fare clic su “+ Aggiungi Database”.

- Inserire i dettagli necessari, come il tipo di database, la stringa di connessione e le credenziali di autenticazione.

- Salvare la configurazione.

L’immagine seguente illustra la configurazione dell’istanza PostgreSQL:

Fase 3: Abilita il Monitoraggio delle Attività dei Dati

Con le origini dei dati configurate, ora è possibile abilitare il monitoraggio delle attività dei dati:

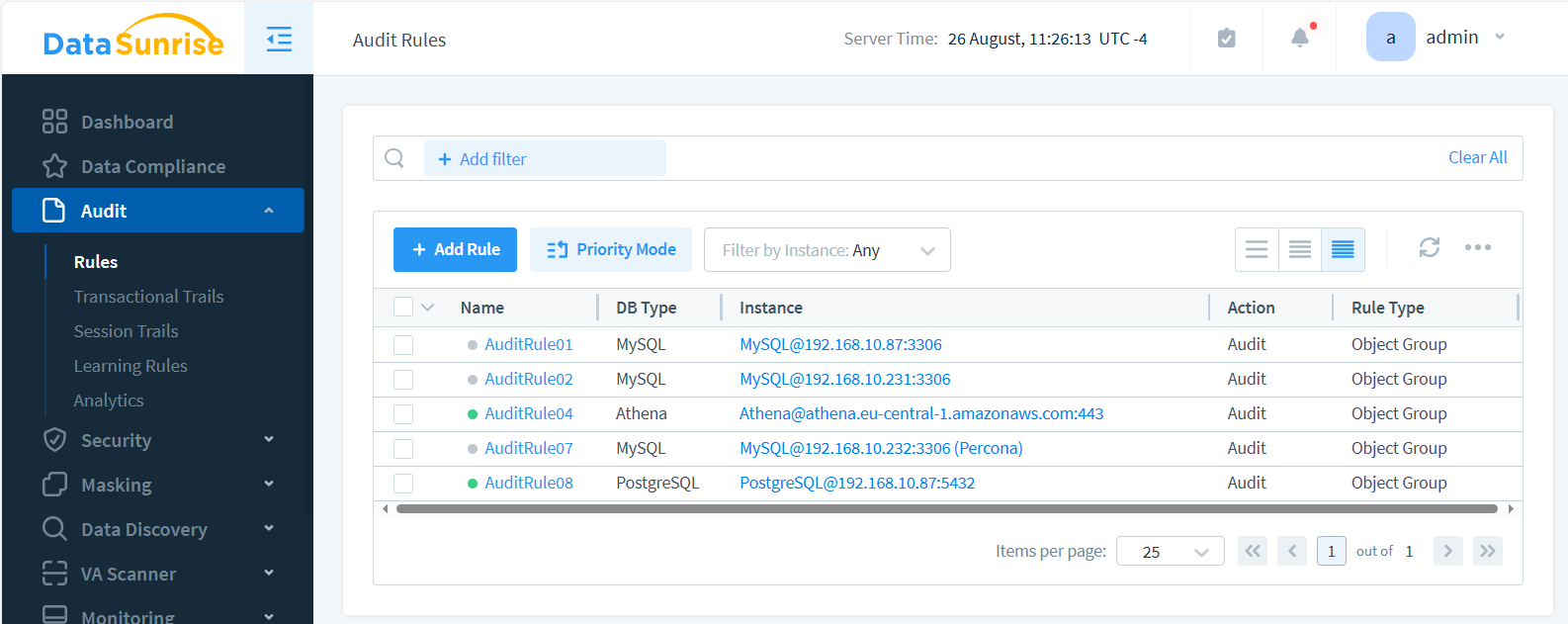

- Vai alla sezione “Audit” della console.

- Crea una nuova Regola di Audit.

- Seleziona l’istanza che desidera monitorare e selezioni gli oggetti da monitorare.

- Salva la Regola.

L’immagine qui sotto mostra quattro regole per vari database on-premise e una per il Servizio AWS Athena. Tutte queste regole sono integrate in una singola soluzione di sicurezza dei dati, permettendo di gestirle e controllarle uniformemente da una piattaforma centralizzata.

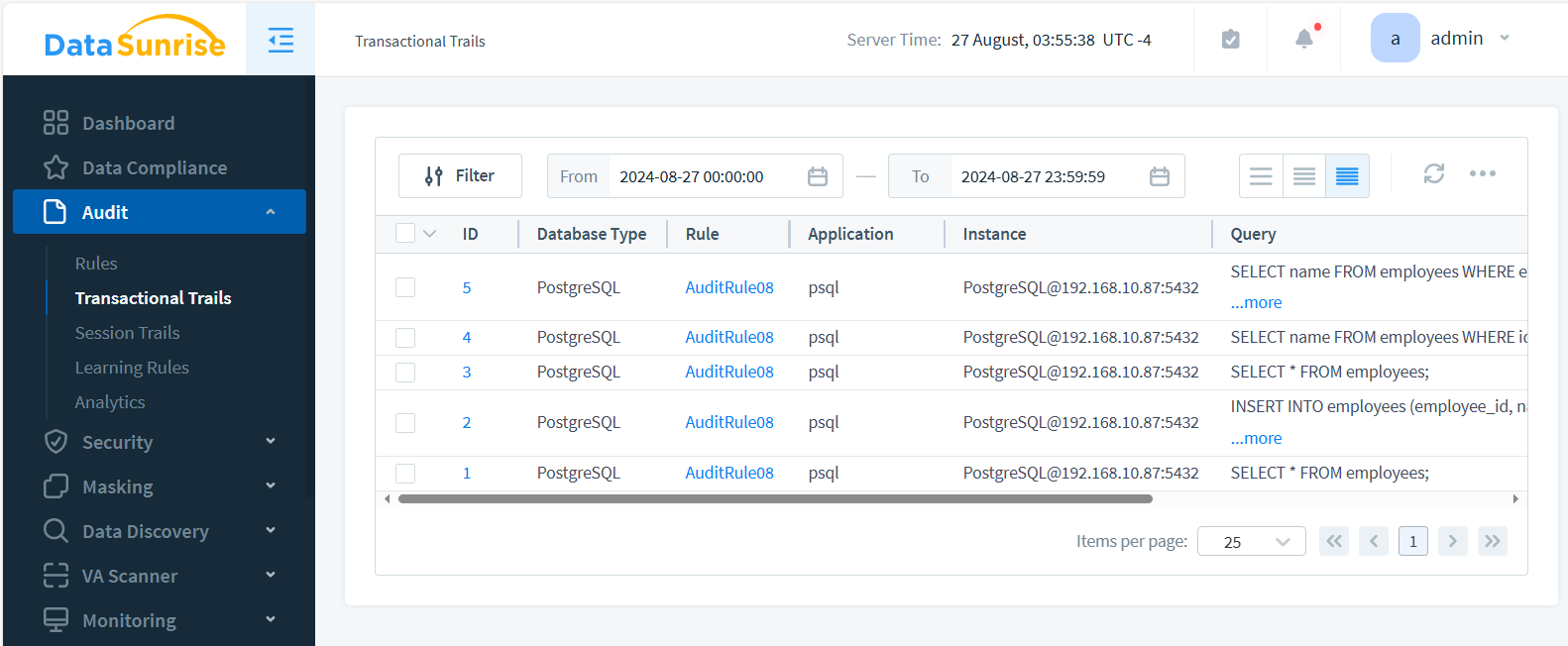

Fase 4: Visualizza lo Storico delle Attività dei Dati

Una volta abilitato il monitoraggio, può visualizzare lo storico delle attività dei dati in tempo reale:

- Configuri i suoi client per il consumo dei dati per connettersi tramite il proxy dell’istanza DataSunrise ed esegua diversi test per garantire il corretto funzionamento in modalità Proxy. Per le istruzioni su come configurare gli audit in altre modalità, fare riferimento alla Guida Utente.

- Vai alla pagina “Audit”.

- Seleziona la traccia desiderata (Sessione o Tracce Transazionali) nel menu a discesa.

- Esporti i log se necessario per ulteriori analisi o report normativi.

Vantaggi dell’Uso di DataSunrise per il Monitoraggio Centralizzato

L’uso di DataSunrise per il monitoraggio offre diversi vantaggi significativi:

Consente di controllare e monitorare tutte le attività sui dati nella sua organizzazione da un’unica posizione.

Approccio Uniforme: Con la nostra soluzione, può applicare regole e politiche di monitoraggio coerenti su diversi database e ambienti.

DataSunrise offre una sicurezza solida con avvisi e report in tempo reale per aiutarvi a prevenire le minacce potenziali in modo efficace.

Conformità: Il nostro Compliance Manager semplifica il processo di mantenimento della conformità con i requisiti normativi, fornendo log e tracce di audit complete.

Garantire la Conformità ai Dati con DataSunrise

Mantenere la conformità dei dati è un aspetto critico della gestione dei dati, soprattutto con il crescente numero di regolamenti che governano la privacy e la protezione dei dati. DataSunrise offre una serie di strumenti progettati per aiutare le organizzazioni a soddisfare tali requisiti normativi. Utilizzando DataSunrise, è possibile:

Automatizzare i Report di Conformità: Generare report dettagliati che dimostrano la conformità con regolamenti come GDPR e HIPAA.

Implementare Controlli di Accesso: Assicurare che solo gli utenti autorizzati abbiano accesso ai dati sensibili.

Audit degli Accessi ai Dati: Mantenere un registro dettagliato di chi ha accesso ai dati e quando. Questo facilita le risposte agli audit o alle indagini.

Riassunto e Conclusione

Monitorare lo storico dei dati è importante per gestire i dati in modo efficace. Aiuta le organizzazioni a proteggere i loro dati, rispettare le normative e affrontare i rischi per la sicurezza.

È importante monitorare le attività sui dati. È possibile utilizzare strumenti integrati o soluzioni avanzate come DataSunrise. Un sistema di monitoraggio solido è essenziale.

Sfruttando le funzionalità avanzate di DataSunrise, potrà centralizzare i suoi sforzi di monitoraggio, applicare regole uniformi su tutte le sorgenti di dati e migliorare la postura di sicurezza della sua organizzazione. Monitorare, analizzare e segnalare le attività sui dati in tempo reale aiuta a proteggere i suoi dati. Dimostra anche la conformità con le normative sulla protezione dei dati.

DataSunrise fornisce strumenti flessibili e di facile utilizzo per la sicurezza del database, includendo lo storico delle attività dei dati, il mascheramento dei dati e altre funzionalità essenziali. Per provare DataSunrise e migliorare la sua sicurezza dei dati, visiti il nostro sito web per programmare una demo. Ottenga un’esperienza pratica e veda come può aiutarla.

Assicuri che i suoi dati siano protetti, conformi e monitorati efficacemente con DataSunrise. Visiti il nostro sito web per saperne di più.

Successivo