Penetration Testing: Una Panoramica Completa

Introduzione

Nel mondo digitale di oggi, le minacce informatiche stanno diventando sempre più sofisticate. Queste minacce hanno il potenziale di danneggiare le organizzazioni esponendo i loro dati e sistemi. Per proteggersi da queste minacce, il penetration testing è importante.

Questo comporta l’analisi delle vulnerabilità nelle reti, applicazioni e sistemi di un’organizzazione simulando attacchi reali. Il penetration testing, noto anche come pen testing o white-hat hacking.

Scoprendo e affrontando proattivamente queste debolezze, le aziende possono fortificare le loro difese e proteggere i dati sensibili da attori malevoli.

Che Cos’è il Penetration Testing?

Il penetration testing è un processo sistematico di valutazione della sicurezza dell’infrastruttura IT di un’organizzazione sfruttando in sicurezza le vulnerabilità. Include professionisti autorizzati chiamati penetration tester o ethical hacker. Usano le stesse tecniche e strumenti degli attaccanti malevoli per testare i controlli di sicurezza dell’organizzazione. L’obiettivo è trovare le debolezze prima che i cybercriminali possano usarle, così le organizzazioni possono concentrarsi sulla correzione delle lacune di sicurezza.

Stadi del Penetration Testing

Il penetration testing tipicamente segue un approccio strutturato per garantire una valutazione completa della postura di sicurezza di un’organizzazione. Gli stadi chiave di un penetration test includono:

- Pianificazione e Ricognizione: In questa fase iniziale, definiamo l’ambito e gli obiettivi del penetration test. I tester raccolgono informazioni sui sistemi, sulle reti e sulle applicazioni utilizzando tecniche OSINT come Google Dorking, analisi dei social media ed enumerazione DNS.

- Scansione: I tester identificano l’ambiente di destinazione e impiegano diverse tecniche di scansione per identificare potenziali punti di accesso e vulnerabilità. Questa fase coinvolge la scansione delle porte, la mappatura della rete e la scansione delle vulnerabilità utilizzando strumenti come Nmap, Nessus e Burp Suite.

- Ottenere Accesso: I penetration tester tentano di sfruttare le vulnerabilità per accedere ai sistemi senza permesso. Questa fase può coinvolgere tecniche come il cracking delle password, il social engineering e lo sfruttamento di vulnerabilità conosciute nei software o configurazioni.

- Mantenere l’Accesso: Dopo aver ottenuto con successo l’accesso, i tester mirano a mantenere una presenza persistente nei sistemi compromessi. Possono installare backdoor, creare nuovi account utente o stabilire canali di comunicazione nascosti per simulare le azioni di un attaccante.

- Analisi e Reportistica: I tester analizzano i risultati del penetration test e preparano un rapporto dettagliato nella fase finale. Il rapporto dettaglia le vulnerabilità scoperte, il loro potenziale impatto e le raccomandazioni per la risoluzione. Serve come road map per l’organizzazione per prioritizzare e affrontare le debolezze di sicurezza.

Metodi di Penetration Testing

Diversi metodi possono eseguire il penetration testing, ognuno concentrato su diversi aspetti della sicurezza di un’organizzazione.

Test Esterni

Questo metodo valuta la sicurezza dei sistemi esterni di un’azienda, come siti web, server di posta elettronica e firewall. Simula un criminale informatico che tenta di ottenere accesso non autorizzato.

Per esempio, un test potrebbe cercare di sfruttare una debolezza in un sito web chiamata cross-site scripting (XSS). Il tester crea un codice dannoso e lo inserisce nelle aree di input del sito web. Se il codice funziona, viene eseguito e l’hacker potrebbe accedere alle informazioni degli utenti o eseguire azioni non autorizzate.

Test Interni

Il test interno si concentra sulla sicurezza della rete interna e dei sistemi di un’organizzazione. Esamina qualcuno che è una minaccia dall’interno o un attaccante che ha già ottenuto l’accesso alla rete interna.

Per illustrare, consideri uno scenario in cui un penetration tester ottiene accesso al posto di lavoro di un dipendente tramite social engineering. Una volta all’interno della rete, il tester tenta di aumentare i privilegi, muoversi lateralmente attraverso la rete e accedere ai dati sensibili.

Questo test dimostra quanto possano essere pericolose le minacce interne e la necessità di controlli di accesso robusti e separazione delle reti.

Test Wireless

Il test wireless valuta la sicurezza delle reti wireless di un’organizzazione, comprese Wi-Fi e Bluetooth. Coinvolge il tentativo di intercettare il traffico wireless, decifrare le chiavi di crittografia e ottenere l’accesso non autorizzato alla rete.

Per esempio, un penetration tester potrebbe impostare un access point falso vicino ai locali dell’organizzazione target. L’esaminatore potrebbe ingannare gli utenti nel collegarsi a una rete falsa, rubando i loro dati o infettando i loro dispositivi con malware.

Test di Social Engineering

La valutazione del social engineering misura l’aspetto umano della sicurezza dell’organizzazione. Comporta l’ingannare individui nel rivelare dati riservati o nel consentire l’accesso a sistemi sicuri. Un tipico esempio di social engineering è il phishing.

In una valutazione di phishing, il penetration tester invia email meticolosamente progettate allo staff, imitando corrispondenza autentica. L’obiettivo è ingannare i destinatari nel rivelare le loro credenziali di accesso o nel cliccare su link dannosi. I risultati di queste valutazioni sottolineano l’importanza della formazione dei dipendenti sulla consapevolezza della sicurezza.

Esempi di Penetration Testing e Configurazione Preliminare

Per fornire una comprensione più pratica del penetration testing, esploriamo alcuni esempi che richiedono configurazioni preliminari specifiche.

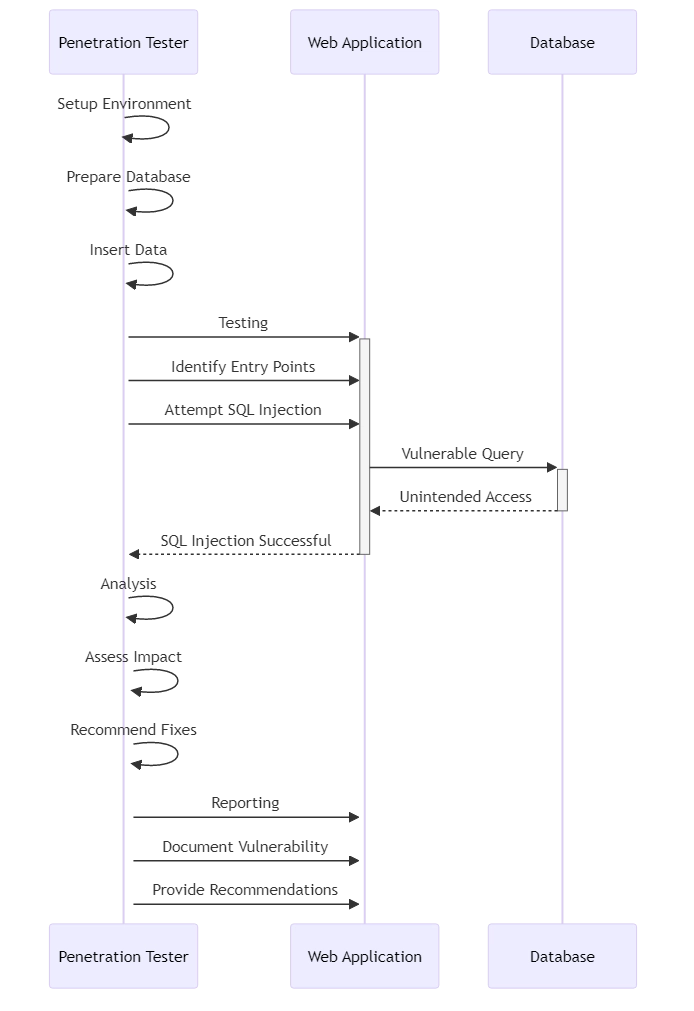

Vulnerabilità di SQL Injection

Supponiamo che un penetration tester stia valutando un’applicazione web che utilizza un backend MySQL. Per controllare i difetti di SQL injection, il tester deve creare una configurazione locale con una struttura di database simile al sistema target.

Configurazione Preliminare:

- Installare MySQL e creare un database chiamato “webapp”.

- Costruire una tabella chiamata “users” con le colonne “id”, “username” e “password”.

- Inserire dati utente di esempio nella tabella “users”.

Il tester ora può cercare vulnerabilità di SQL injection nel modulo di login dell’applicazione web o nella funzione di ricerca. Abbiamo completato la configurazione iniziale. Il tester può tentare di sfruttare qualsiasi vulnerabilità trovata. Il tester può utilizzare query SQL dannose per aggirare l’autenticazione, accedere ai dati sensibili o modificare i record del database.

Se un sito web ha una vulnerabilità di SQL injection, qualcuno potrebbe violare il sistema senza le credenziali di accesso corrette. Il tester potrebbe anche essere in grado di rubare i dati degli utenti. Questo evidenzia l’importanza della corretta validazione degli input e delle query parametrizzate per prevenire attacchi di SQL injection.

Test di Segmentazione della Rete

In questo esempio, il penetration tester mira a valutare l’efficacia dei controlli di segmentazione della rete di un’organizzazione. L’obiettivo è verificare se un attaccante può spostarsi da un’area della rete a un’altra e raggiungere risorse riservate.

Configurazione Preliminare:

- Impostare un ambiente di laboratorio virtuale con più segmenti di rete (es. DMZ, rete interna, rete di produzione).

- Configurare firewall e liste di controllo degli accessi (ACL) per applicare le politiche di segmentazione della rete.

- Posizionare risorse sensibili, come un server di database, nel segmento di rete di produzione.

Il penetration tester inizia ottenendo accesso a un segmento di rete a bassa sicurezza, come la DMZ. Da lì, tentano di scansionare e mappare la rete interna, identificando potenziali percorsi per la rete di produzione. Il tester tenta di accedere senza autorizzazione al server di database cercando errori o vulnerabilità nei dispositivi di rete o nei server da sfruttare.

Se i controlli di segmentazione della rete sono correttamente configurati e regolati, il tester dovrebbe essere incapace di accedere alla rete di produzione e al server di database riservato dalla DMZ.

Tuttavia, se il tester identifica debolezze, può fornire raccomandazioni per rafforzare la segmentazione della rete e prevenire i movimenti laterali.

Conclusione

Il penetration testing è un componente essenziale della strategia di cybersecurity di un’organizzazione. Simulando attacchi reali, il penetration testing aiuta a identificare vulnerabilità, valutare l’efficacia dei controlli di sicurezza e fornire approfondimenti applicabili per il miglioramento.

Le organizzazioni traggono beneficio dal condurre regolarmente penetration test per identificare e affrontare le vulnerabilità prima di un potenziale sfruttamento. Questo approccio proattivo riduce la probabilità di violazioni dei dati. Mantenendo i loro sistemi e dati al sicuro, le organizzazioni possono meglio proteggere le informazioni sensibili.

Il penetration testing dovrebbe essere condotto da professionisti esperti che seguono le linee guida etiche e rimangono aggiornati sui metodi di attacco più recenti e sulle pratiche di sicurezza.

Le organizzazioni devono migliorare continuamente le loro misure di sicurezza per garantire una protezione forte. Questo obiettivo si ottiene attraverso la gestione delle vulnerabilità, la formazione dei dipendenti e la pianificazione della risposta agli incidenti. Inoltre, il penetration testing dovrebbe essere eseguito per migliorare ulteriormente la sicurezza.