Traccia di Audit dei Dati di Amazon Aurora PostgreSQL

La rapida crescita dei dati ha aumentato l’importanza della conformità e della protezione delle informazioni sensibili. Amazon Aurora PostgreSQL affronta queste sfide offrendo soluzioni avanzate di Traccia di Audit dei Dati, consentendo alle organizzazioni di monitorare e proteggere l’attività del database rispettando gli standard normativi. In questo articolo, esaminiamo le capacità di audit nativo di Aurora PostgreSQL e illustriamo come utilizzare le funzionalità del linguaggio di query per un audit completo. Esamineremo anche come DataSunrise espande queste capacità con strumenti e funzionalità aggiuntive per migliorare la sicurezza dei dati.

Traccia di Audit dei Dati Nativa di Amazon Aurora PostgreSQL

Panoramica della verifica del database

L’audit del database aiuta le organizzazioni a garantire la conformità con regolamenti come GDPR, SOX, PCI DSS e HIPAA. Gli obiettivi chiave dell’audit includono:

- Monitorare e registrare l’attività del database.

- Archiviare i log di audit in modo sicuro.

- Rilevare comportamenti sospetti.

- Generare avvisi e report.

Amazon Aurora PostgreSQL supporta due principali meccanismi di audit: Streams di Attività del Database e l’estensione pgAudit.

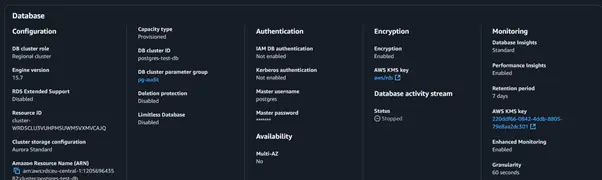

Streams di Attività del Database

Gli Streams di Attività del Database catturano l’attività del database in quasi tempo reale e forniscono log dettagliati in formato JSON. Questi log possono integrarsi con strumenti di monitoraggio per ulteriori analisi. Le caratteristiche principali includono:

- Modalità di funzionamento:

- Asincrono: Priorità alle prestazioni del database ma può saltare alcuni record di log.

- Sincroo: Garantisce la registrazione completa ma può incidere sulle prestazioni.

- Integrazione: Funziona senza problemi con strumenti AWS e di terze parti.

- Crittografia: Protegge i log utilizzando AWS Key Management Service (KMS).

Esempio di Configurazione

Per abilitare gli Streams di Attività del Database:

- Apri la Amazon RDS Console.

- Seleziona il tuo cluster di Aurora PostgreSQL.

- Vai alla sezione Logs and events.

- Abilita i Streams di Attività del Database.

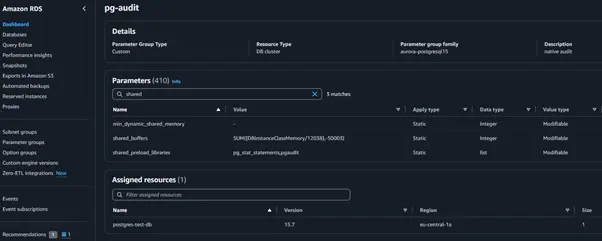

Estensione pgAudit

L’estensione pgAudit migliora la registrazione nativa di PostgreSQL catturando attività dettagliate a livello di sessione e di oggetto. Registra comandi come SELECT, INSERT e DDL, garantendo un audit completo.

Configurazione di pgAudit

- Abilita l’estensione pgAudit nella tua istanza di Aurora PostgreSQL.

- Configura i parametri nel gruppo di parametri DB:

- Riavvia l’istanza per applicare le modifiche.

ALTER SYSTEM SET pgaudit.log = 'ALL'; SELECT pg_reload_conf();

Visualizzazione dei Log

I log di audit sono archiviati nella normale struttura di log di PostgreSQL. Usa la seguente query per recuperare i log:

SELECT * FROM pg_catalog.pg_logs WHERE log_line LIKE '%AUDIT%';

Implementazione di una traccia di audit nativa con SQL

Connessione a Aurora PostgreSQL

Utilizza il seguente script Python per connetterti al tuo database:

import psycopg2 conn = psycopg2.connect( dbname="your_db_name", user="your_username", password="your_password", host="your_host", port="your_port" ) cursor = conn.cursor()

Configurazione di una Traccia di Audit

Abilita la registrazione di audit per tabelle o utenti specifici:

ALTER DATABASE your_db_name SET pgaudit.log = 'READ, WRITE'; ALTER ROLE your_role SET pgaudit.log = 'DDL, ROLE';

Visualizzazione dei Risultati di Audit

Esegui una query per ottenere i log di audit dal database:

SELECT log_time, user_name, query_text FROM pg_catalog.pg_logs WHERE log_severity = 'AUDIT';

Traccia di Audit dei Dati di DataSunrise per Amazon Aurora PostgreSQL

Panoramica di DataSunrise

DataSunrise offre sicurezza avanzata per i database, tra cui:

- Auditing.

- Mascheramento di dati sensibili.

- Rilevamento delle minacce in tempo reale.

Configurazione di DataSunrise per Aurora PostgreSQL

Creazione di una Istanze DataSunrise

- Apri l’interfaccia web di DataSunrise.

- Configura la tua istanza di Aurora PostgreSQL:

- Inserisci le credenziali del database.

- Specificare il database di destinazione.

- Configura le politiche di audit.

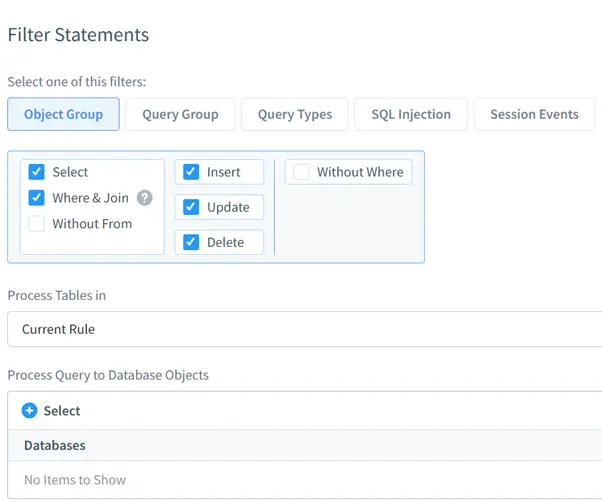

Visualizzazione dei Log Audited

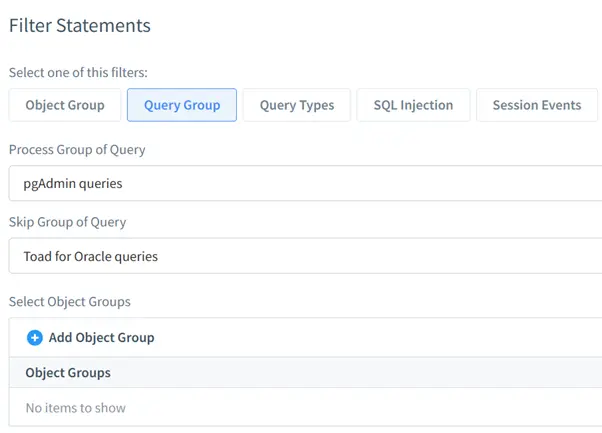

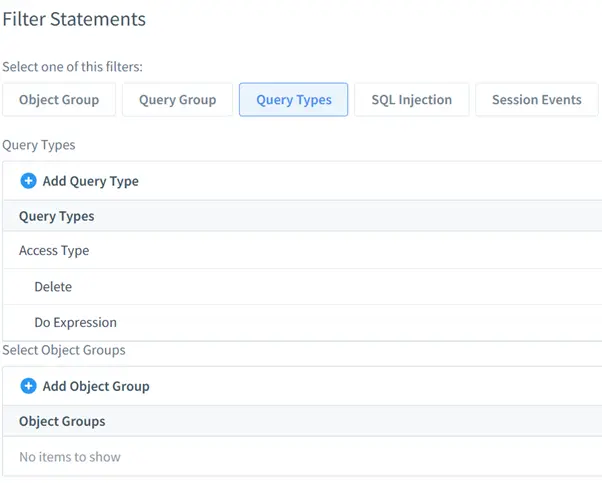

I log sono accessibili nel dashboard di DataSunrise. Usa i filtri per affinare i risultati per:

- Gruppo di Oggetti: Filtrare i log per oggetti del database.

- Gruppo di Query: Concentrarsi su tipi specifici di query.

- Tipo di Query: Isolare i tentativi di iniezione SQL.

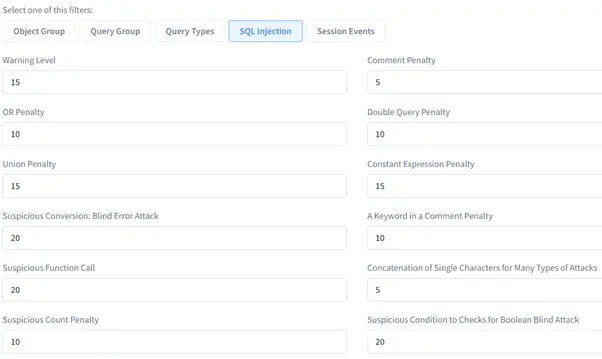

- Iniezione SQL: Filtra il log per tipo di iniezione SQL.

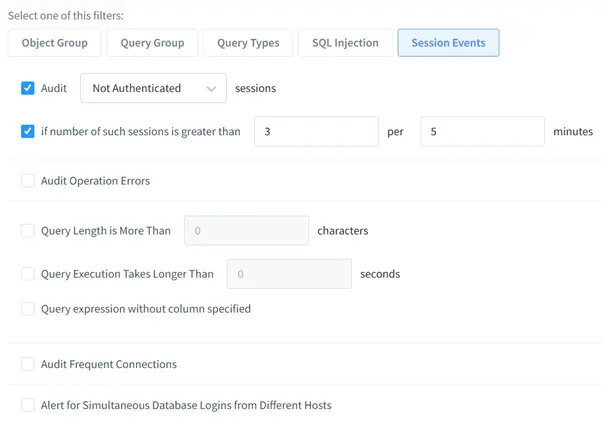

- Eventi di Sessione: Monitorare le sessioni degli utenti e le attività di login/logout.

Vantaggi dell’Uso di DataSunrise

- Controllo Centralizzato: Gestire tutte le regole di audit da un’unica interfaccia.

- Filtri Personalizzabili: Adattare le politiche di audit alle esigenze della tua organizzazione.

- Maggiore Sicurezza: Rilevare e bloccare i tentativi di iniezione SQL.

- Preparazione alla Conformità: Genera report per soddisfare i requisiti normativi.

Conclusione

Amazon Aurora PostgreSQL offre potenti strumenti di audit nativo tramite gli Streams di Attività del Database e pgAudit. Queste funzionalità garantiscono conformità e sicurezza dei dati. Per requisiti avanzati, DataSunrise migliora l’audit con filtri robusti, controllo centralizzato e monitoraggio in tempo reale. Esplora la suite di sicurezza di DataSunrise per ottimizzare le capacità di audit del tuo database. Visita il nostro sito web per una dimostrazione online e scopri come i nostri strumenti possono trasformare la tua strategia di sicurezza del database.