Oracle Audit Trail

Introduzione al Audit Trail

Nei complessi ambienti IT di oggi, la sicurezza e la conformità dei database sono più cruciali che mai. Oracle, leader nei sistemi di gestione di database, fornisce una robusta suite di strumenti per monitorare, tracciare e auditare le attività degli utenti all’interno dei suoi database. Questo articolo esplorerà alcuni di questi strumenti, concentrandosi sui meccanismi di auditing di Oracle ed esaminando soluzioni di terze parti che possono ulteriormente migliorare il sistema di auditing.

Che Cos’è un Audit Trail?

Un audit di database implica la raccolta di informazioni utili sulle attività all’interno di un database di destinazione attraverso i suoi log di audit. L’auditing può migliorare la sicurezza, fornire informazioni preziose e migliorare l’esperienza di amministrazione del database. Più avanzato è il sistema di auditing, più dettagliati e precisi saranno i dati catturati. Tuttavia, la complessità ha un costo. In alcuni casi, un audit regolare del database potrebbe non essere sufficiente per garantire una sicurezza solida. Ad esempio, il database Oracle ha un sistema di audit avanzato, ma la sua complessità può rendere le operazioni più difficili. La tecnica di audit trail semplifica l’estrazione dei dati e rende l’auditing più gestibile. Può essere implementata in vari modi, compreso l’auditing in tempo reale, dove i log di audit vengono interrogati a intervalli regolari.

Oracle Audit Trail: Sicurezza Rafforzata

L’Oracle Audit Trail svolge un ruolo cruciale nel mantenere la sicurezza del database e garantire la conformità normativa. Consente alle organizzazioni di:

- Tracciare l’attività degli utenti: I log di audit possono tracciare chi ha fatto cosa, quando e dove. Questa visibilità è cruciale per identificare potenziali minacce o azioni non autorizzate.

- Rilevare violazioni di sicurezza: Esaminando i log di audit, gli amministratori possono rapidamente individuare attività insolite o sospette, come tentativi di accesso non autorizzato o escalations di privilegi.

- Garantire la conformità alle normative: Molti settori sono soggetti a rigide normative sulla protezione dei dati, come il GDPR, l’HIPAA e il PCI DSS. Le funzionalità di auditing di Oracle aiutano le organizzazioni a soddisfare questi requisiti normativi registrando e archiviando i log di audit che dimostrano la conformità.

- Prevenire la manipolazione dei dati: L’Oracle Audit Trail registra azioni come inserimenti, cancellazioni e aggiornamenti di dati critici, facilitando la prevenzione e l’identificazione di modifiche non autorizzate.

Tipi di Auditing in Oracle e Come Implementarli

Oracle fornisce diversi meccanismi di audit per aiutare gli amministratori a monitorare le attività del database e garantire la conformità ai requisiti di sicurezza e normativi. Di seguito sono riportati i principali tipi di auditing disponibili, insieme ai passaggi per abilitarli:

1. Auditing Standard

L’auditing standard è il metodo tradizionale utilizzato in Oracle per tracciare eventi specifici del database, come accessi, accessi agli oggetti e cambiamenti di schema. Sebbene sia semplice da implementare, potrebbe non fornire la granularità necessaria per esigenze avanzate di sicurezza o conformità.

Abilitare l’Auditing Standard:

Per abilitare l’auditing standard, utilizzare il seguente comando SQL:

ALTER SYSTEM SET audit_trail = DB, EXTENDED SCOPE = SPFILE;

SHUTDOWN IMMEDIATE;

STARTUP;- Questo comando configura Oracle per registrare le attività del database all’interno del database stesso.

- L’opzione

EXTENDEDgarantisce che sia le istruzioni SQL che le variabili di associazione utilizzate nelle query SQL siano catturate nei log di audit.

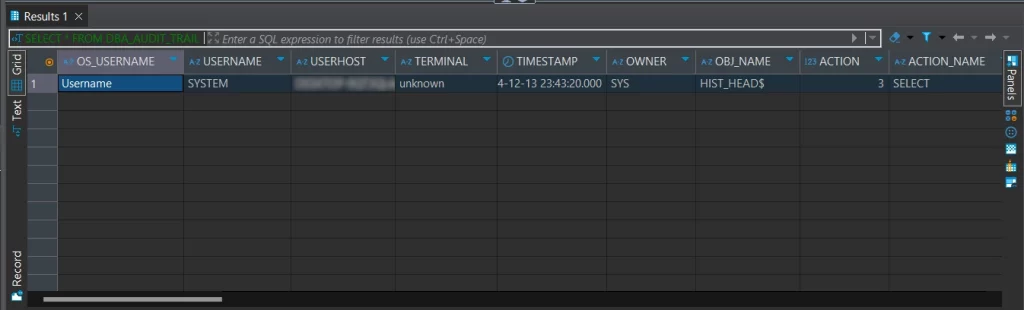

Dopo aver eseguito le query tramite qualsiasi gestore di database adatto (ad esempio, DBeaver), è possibile interrogare il DBA_AUDIT_TRAIL per visualizzare i log.

2. Auditing Fine-Grained (FGA)

L’Auditing Fine-Grained (FGA) consente un auditing più specifico e personalizzato. Permette di monitorare l’accesso a determinati dati in base a condizioni (ad esempio, auditare solo gli accessi a informazioni sensibili, come transazioni di alto valore). L’FGA riduce la dimensione dei log di audit concentrandosi su attività ad alto rischio, fornendo un auditing più dettagliato ed efficiente.

Abilitare l’Auditing Fine-Grained:

Per abilitare l’FGA su una tabella specifica, come l’audit degli accessi ai dipendenti con alti stipendi, utilizzare il seguente codice:

BEGIN

DBMS_FGA.add_policy(

object_schema => 'system',

object_name => 'EMPLOYEES',

policy_name => 'audit_emp_access',

audit_condition => 'SALARY > 100000',

audit_column => 'SALARY',

handler_schema => NULL,

handler_module => NULL,

enable => TRUE

);

END;- Questo comando crea una politica sulla tabella

EMPLOYEES, auditando qualsiasi accesso dove loSALARYsuperi i 100.000 dollari. - L’opzione

audit_conditionfiltra ciò che qualifica per l’audit, garantendo che solo le attività rilevanti siano registrate.

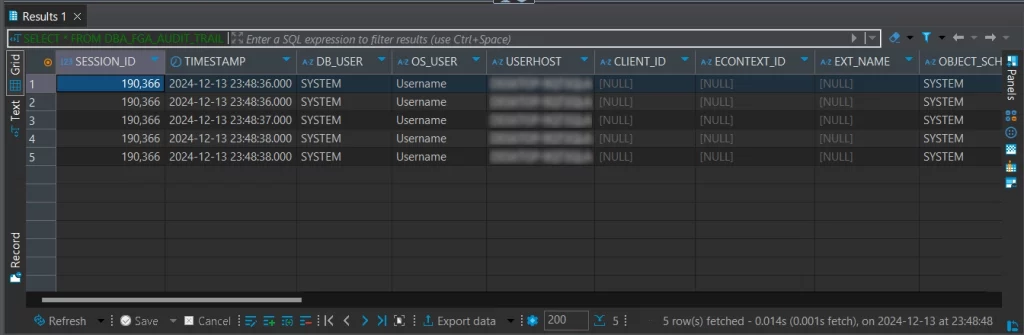

Dopo aver eseguito le istruzioni che soddisfano questa condizione, è possibile visualizzare i risultati nella tabella DBA_FGA_AUDIT_TRAIL.

3. Auditing del Sistema Operativo (OS Auditing)

Sebbene l’auditing a livello di database di Oracle catturi una vasta gamma di attività, l’OS Auditing consente agli amministratori di tracciare le attività a livello di sistema operativo, come l’accesso al file system e le connessioni di rete. Questo può essere particolarmente utile quando si correlano eventi a livello di database e sistema per un monitoraggio della sicurezza più avanzato.

Abilitare l’OS Auditing:

Per abilitare l’auditing a livello di sistema operativo, impostare il parametro audit_trail su OS:

ALTER SYSTEM SET audit_trail = OS SCOPE = SPFILE;

SHUTDOWN IMMEDIATE;

STARTUP;- Questa configurazione invia i record di audit alla traccia di audit del sistema operativo, che può poi essere esaminata insieme ai log a livello di sistema (ad esempio, syslog su Linux o Windows Event Logs).

Questa funzionalità è particolarmente utile quando si consolidano le informazioni di audit a livello di sistema e di database per un audit di sicurezza completo.

Con questi metodi di audit in atto, Oracle fornisce un modo flessibile e robusto per monitorare l’attività degli utenti, tracciare comportamenti sospetti e garantire la conformità agli standard normativi.

Rafforzare l’Auditing di Oracle con il Monitoraggio in Tempo Reale di DataSunrise

Sebbene le capacità di auditing integrate di Oracle siano robuste, alcune organizzazioni potrebbero aver bisogno di funzionalità più avanzate come il monitoraggio in tempo reale, la reportistica e l’allerta. Strumenti di terze parti come DataSunrise offrono soluzioni di auditing migliorate per i database Oracle. Questi strumenti forniscono funzionalità come:

- Auditing in Tempo Reale: Traccia e rispondi ad attività sospette mentre si verificano.

- Reportistica Centralizzata: Aggrega i log da più database in un’unica interfaccia per un’analisi più semplice.

- Allerta: Imposta allerta personalizzate per specifiche attività del database, come tentativi di accesso non autorizzato o modifiche allo schema.

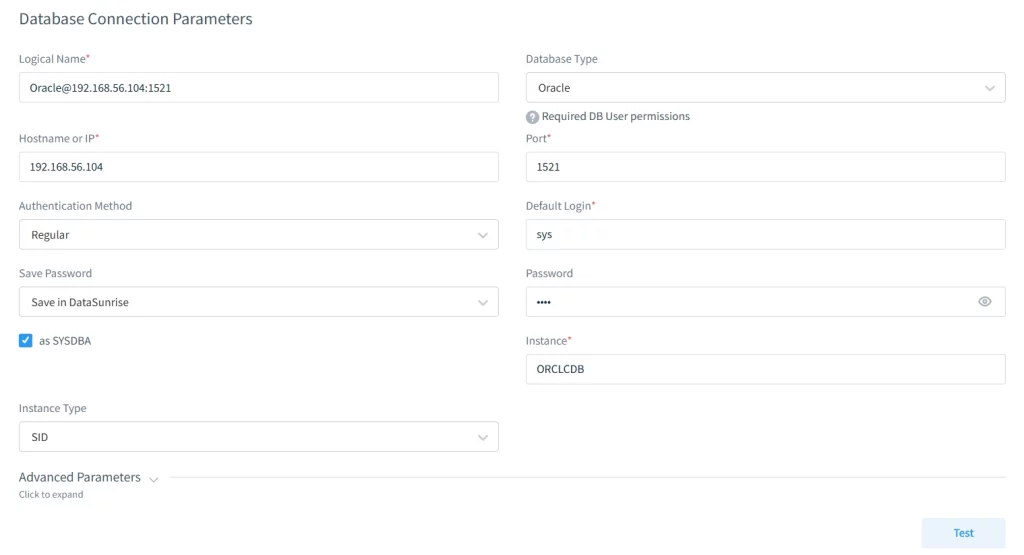

Gli strumenti di auditing di DataSunrise estendono le funzionalità native di Oracle, offrendo maggiore flessibilità e controllo per la sicurezza del database. Puoi facilmente integrare la tua istanza Oracle Database con DataSunrise:

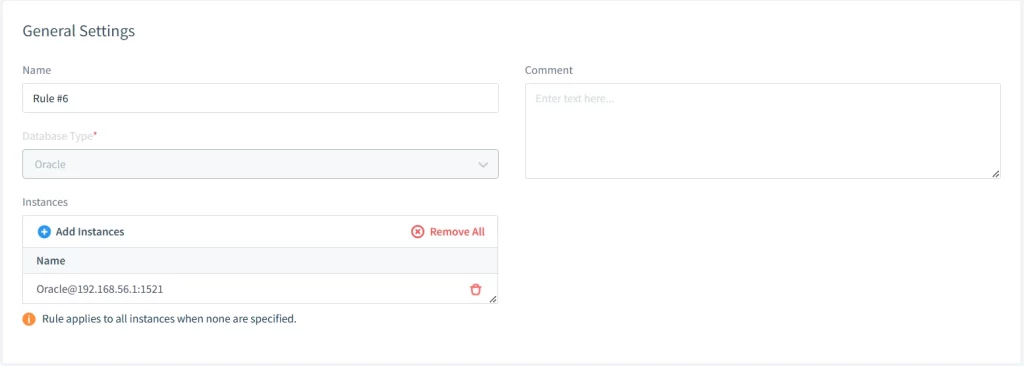

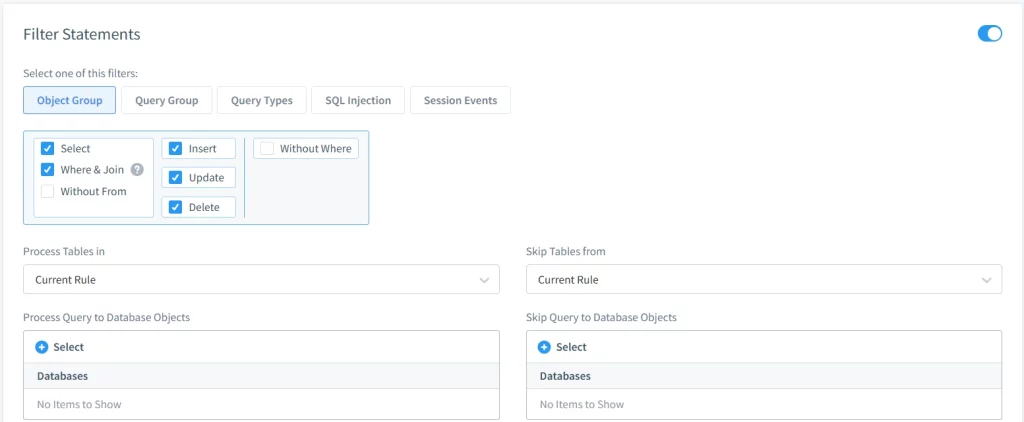

Una volta integrato, puoi interagire con la potente funzionalità di Audit Trail basata su regole di DataSunrise per Oracle Database. Questo sistema agisce come un proxy di database, filtrando tutte le query e le sessioni. Ad esempio, puoi configurare il logging per ogni azione dell’utente system sul database EMPLOYEES, così come nelle audit Fine-Grained:

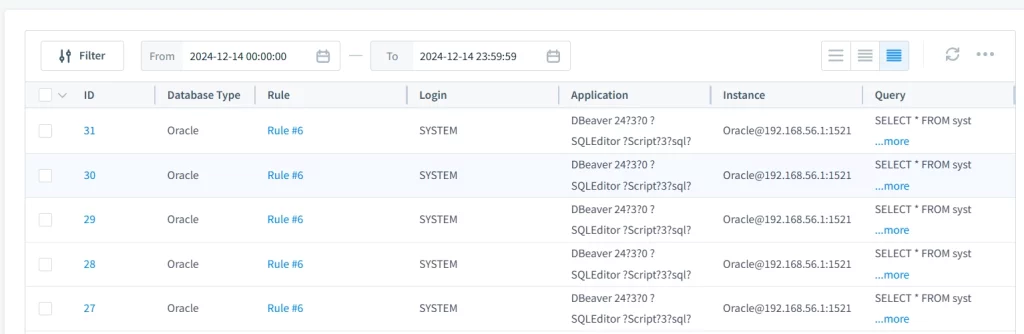

Puoi anche esaminare eventi interattivi nella scheda “Transactional Trails” dell’applicazione:

DataSunrise può ulteriormente migliorare la sicurezza del tuo Oracle Database con funzionalità come regole di sicurezza, analisi dei dati e altro ancora. Se sei interessato a qualsiasi di queste funzionalità, assicurati di prenotare una demo online.

Conclusione

L’Oracle Audit Trail è uno strumento essenziale per tracciare e monitorare l’attività del database, garantendo sia sicurezza che conformità. Offrendo diverse opzioni di auditing, come l’auditing Standard, Fine-Grained e Unified, Oracle fornisce flessibilità per le aziende con esigenze di sicurezza e normative variabili. Che tu stia cercando di conformarti al GDPR, all’HIPAA o al PCI DSS, le funzionalità di auditing di Oracle aiutano a proteggere il tuo database e a fornire i log necessari per la reportistica di conformità.

Per migliorare ulteriormente la sicurezza del database, considera di integrare le funzionalità di audit di Oracle con soluzioni di terze parti come DataSunrise, che offrono funzionalità avanzate come il monitoraggio in tempo reale e l’allerta.

Utilizzando Oracle Audit Trail e strumenti di terze parti, le organizzazioni possono soddisfare gli standard di sicurezza, rispondere rapidamente alle minacce e mantenere piena conformità con i requisiti normativi.