Tracciamento e Sicurezza dei Dati di Amazon Aurora MySQL con una Traccia di Audit

Garantire la sicurezza e l’integrità dei dati sensibili all’interno dei database è fondamentale per le organizzazioni moderne. Amazon Aurora MySQL fornisce funzionalità di auditing robuste per tracciare l’attività del database e assicurarsi che siano rispettati gli standard di sicurezza. Questo articolo esplora come configurare e utilizzare la Traccia di Audit dei Dati nativa in Amazon Aurora MySQL, dimostra implementazioni basate su SQL, e discute brevemente le capacità di auditing avanzate offerte da DataSunrise.

Traccia di Audit dei Dati Nativa in Amazon Aurora MySQL

La traccia di audit nativa di Amazon Aurora MySQL consente agli amministratori di monitorare e registrare le attività del database come accessi ai dati, modifiche, e azioni degli utenti. Queste funzionalità aiutano a rispondere a domande chiave durante gli audit:

- Chi ha avuto accesso o ha modificato i dati?

- Quando sono stati acceduti o cambiati i dati?

- Come ha ottenuto l’accesso l’utente?

Passaggi di Configurazione per la Traccia di Audit Nativa

Per configurare l’audit nativo in Amazon Aurora MySQL, è necessario abilitare le funzionalità avanzate di audit attraverso i gruppi di parametri. Segua questi passaggi:

Passo 1: Creare un Gruppo di Parametri per il Cluster DB Personalizzato Acceda alla console di Amazon RDS, navighi alla sezione Gruppi di Parametri, e crei un nuovo gruppo di parametri. Selezioni la famiglia di gruppi di parametri appropriata (es. aurora-mysql5.7), fornisca un nome significativo, e salvi la configurazione.

Passo 2: Modificare i Parametri di Audit Trovi il gruppo di parametri personalizzato creato nella console e modifichi le sue impostazioni. Abiliti l’auditing impostando server_audit_logging su ON. Inoltre, configuri server_audit_events per definire gli eventi specifici che desidera registrare, come:

CONNECT, QUERY, QUERY_DML, QUERY_DDL, QUERY_DCL, TABLE

Passo 3: Applicare il Gruppo di Parametri Vada all’opzione Modifica per il suo cluster DB e lo associ con il nuovo gruppo di parametri creato. Applichi le modifiche immediatamente per riavviare l’istanza e attivare le impostazioni di auditing.

Passo 4: Verificare la Configurazione Si connetta al database ed esegua il seguente comando SQL per assicurarsi che le impostazioni siano attive:

SHOW VARIABLES LIKE '%server_audit_logging%';

Confermi che il valore per server_audit_logging sia impostato su ON.

Esempio: Registrazione delle Query DML

Per dimostrare come funziona l’auditing per le query DML, segua questa configurazione d’esempio e osservi i risultati:

— Abilita l’auditing per le query DML

SET GLOBAL server_audit_events = 'QUERY_DML';

— Esegua operazioni sul database

CREATE DATABASE audit_test; USE audit_test; CREATE TABLE audit_log (id INT, description VARCHAR(100)); INSERT INTO audit_log VALUES (1, 'Test Audit'); UPDATE audit_log SET description = 'Updated Audit' WHERE id=1; SELECT * FROM audit_log;

I log di audit generati da queste operazioni possono essere esaminati nella console RDS sotto la sezione Log dell’istanza del database. Apra il file di log rilevante (es. audit/audit.log) per visualizzare i record di attività dettagliati.

Funzionalità Avanzate con DataSunrise

Anche se l’audit nativo in Amazon Aurora MySQL offre capacità essenziali, DataSunrise potenzia queste funzionalità con un controllo centralizzato e granulare sulla sicurezza e la conformità del database.

Vantaggi di DataSunrise

La gestione centralizzata garantisce un controllo uniforme sulle regole di auditing su più database. I filtri flessibili permettono agli amministratori di configurare regole per specifici tipi di query, oggetti e gruppi di utenti. Il rilevamento avanzato delle minacce identifica tentativi di SQL injection e altre attività sospette, mentre il monitoraggio delle sessioni audita eventi di sessione chiave come accessi e disconnessioni.

Configurazione di DataSunrise per Aurora MySQL

Creare un’Istanza di DataSunrise

Apra l’interfaccia web di DataSunrise per iniziare il processo di configurazione per la sua istanza di Aurora MySQL. Durante questa configurazione, agli amministratori è richiesto di inserire credenziali di database accurate, specificare il database di destinazione, e stabilire politiche di audit esaustive adatte alle necessità organizzative. L’interfaccia intuitiva rende semplice l’impostazione pur garantendo che i parametri di sicurezza critici siano configurati in modo efficace.

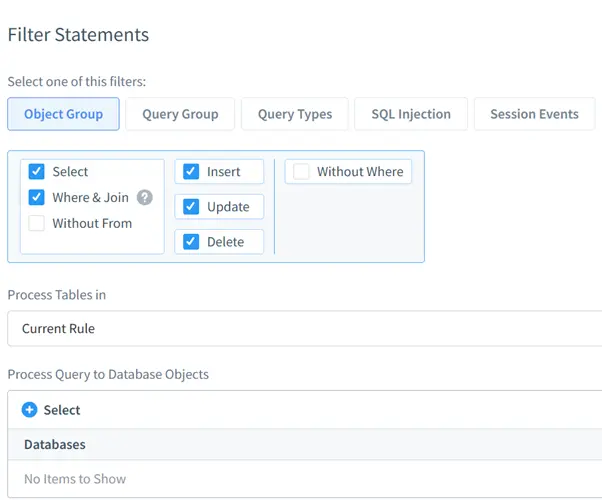

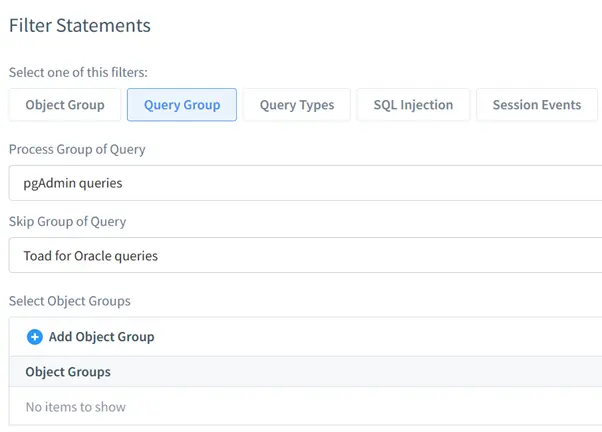

Visualizzare i Log di Audit

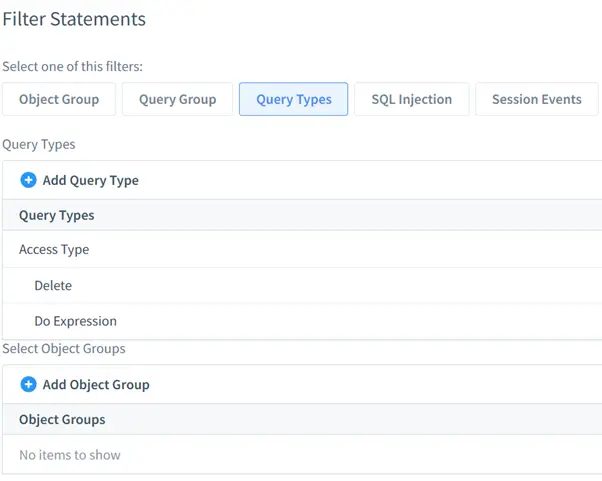

I log generati da DataSunrise sono sistematicamente organizzati e accessibili attraverso la sua dashboard. Gli amministratori possono utilizzare una varietà di filtri per perfezionare e analizzare i log di audit in modo efficiente. Questi filtri includono:

- Gruppo di Oggetti: Consente di filtrare i log in base agli oggetti di database, permettendo un’analisi mirata di specifiche tabelle o schemi.

- Gruppo di Query: Facilita il raggruppamento dei log per tipo di query, come le operazioni SELECT, INSERT, UPDATE, o DELETE, fornendo una chiara suddivisione delle attività del database.

- Tipo di Query: Aiuta a isolare i log relativi ai tentativi di SQL injection, offrendo un mezzo proattivo per identificare e mitigare le minacce di sicurezza.

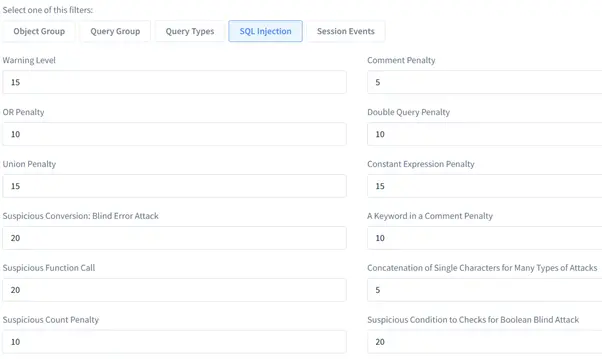

- SQL Injection: Progettato specificamente per filtrare i log del tipo specifico di SQL injection rilevato, assicurando approfondimenti dettagliati sui tentati attacchi.

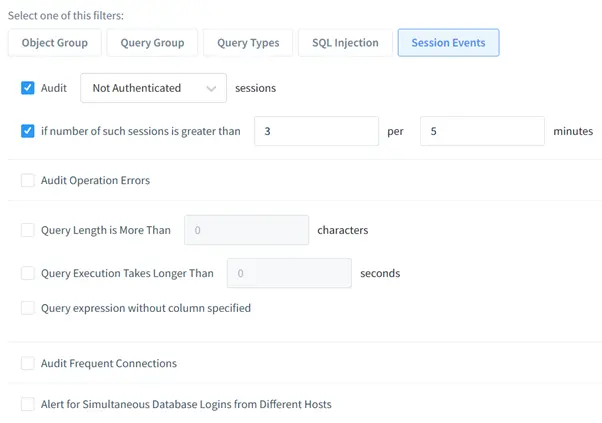

- Eventi di Sessione: Monitora e audita le sessioni utente, incluse le attività di login e logout, per mantenere un record dettagliato delle interazioni degli utenti con il database.

Sfruttando questi filtri, le organizzazioni possono migliorare la loro capacità di individuare anomalie, rispettare gli standard di sicurezza dei dati, e rispondere rapidamente a potenziali incidenti di sicurezza. La dashboard di DataSunrise fornisce uno strumento inestimabile per gli amministratori di database impegnati a mantenere l’integrità e la riservatezza degli ambienti di database.

Sommario e Conclusione

La traccia di audit dei dati nativa di Amazon Aurora MySQL consente alle organizzazioni di monitorare l’accesso ai dati sensibili e garantire la conformità con gli standard di sicurezza. Sfruttando le funzionalità di auditing avanzate, è possibile personalizzare la registrazione per adattarsi alle esigenze della sua organizzazione. Complementando queste capacità, DataSunrise fornisce una piattaforma potente e centralizzata per la gestione della sicurezza e dell’auditing del database.

Per esplorare l’intera gamma di funzionalità di DataSunrise, inclusi i suoi strumenti di auditing avanzati, visiti il nostro sito web per una dimostrazione online.

Successivo