Valutazione delle Vulnerabilità (VA)

Che Cos’è la Valutazione delle Vulnerabilità?

Oggi, le organizzazioni devono affrontare molte minacce informatiche che possono danneggiare i loro sistemi e la sicurezza nel database nel mondo digitale. Per rimanere al sicuro, identifica e risolvi le debolezze prima che persone malintenzionate possano usarle per danneggiarti. È qui che entra in gioco la valutazione delle vulnerabilità.

La valutazione delle vulnerabilità è il processo di identificazione, quantificazione e prioritizzazione sistematica delle vulnerabilità in un sistema. La valutazione dell’infrastruttura IT di un’organizzazione implica l’analisi di reti informatiche, server, applicazioni e database per scoprire debolezze che gli attaccanti potrebbero sfruttare. Identificando e affrontando proattivamente queste vulnerabilità, le organizzazioni possono ridurre significativamente il rischio di cadere vittime di attacchi informatici.

L’Importanza della Valutazione delle Vulnerabilità

Le valutazioni regolari delle vulnerabilità sono di massima importanza. Gli attacchi informatici stanno diventando sempre più sofisticati, e gli attaccanti trovano costantemente nuovi modi per sfruttare le vulnerabilità nei sistemi e nelle applicazioni.

Le organizzazioni devono cercare attivamente e risolvere le vulnerabilità. Se non lo fanno, potrebbero essere bersagli di attacchi dannosi. Questi attacchi possono causare violazioni dei dati, perdite finanziarie e danni alla loro reputazione.

Inoltre, molti settori sono soggetti a requisiti normativi che impongono l’implementazione di misure di sicurezza robuste, inclusa la valutazione regolare delle vulnerabilità. Il PCI DSS richiede alle aziende di effettuare scansioni delle vulnerabilità ogni trimestre. Se si identificano problemi, devono essere affrontati tempestivamente.

Valutazione delle Vulnerabilità: Il Processo di Scansione della Sicurezza

Il processo di valutazione delle vulnerabilità comprende tipicamente diversi passaggi chiave:

- Scoperta delle Risorse: Per prima cosa, identifica tutte le risorse nel sistema IT di un’organizzazione che richiedono valutazione. Questo include server, workstation, dispositivi di rete, applicazioni e database.

- Scansione delle Vulnerabilità: Gli strumenti automatizzati di scansione delle vulnerabilità scansionano i sistemi alla ricerca di vulnerabilità note dopo aver identificato le risorse. Questi strumenti paragonano le configurazioni del sistema a database di vulnerabilità conosciute e segnalano qualsiasi corrispondenza.

- Test Manuali: Mentre gli strumenti di scansione automatizzati sono efficaci nell’identificare le vulnerabilità note, possono mancare certi tipi di vulnerabilità che richiedono test manuali. Questo può includere test per falle logiche nelle applicazioni o tentativi di bypassare i controlli di sicurezza.

- Valutazione del Rischio: Dopo aver identificato le vulnerabilità, valutarle per il loro potenziale impatto e probabilità di sfruttamento. Le organizzazioni utilizzano queste informazioni per decidere quali vulnerabilità correggere per prime, in base a quanto siano rischiose.

- Risoluzione: Infine, è necessario affrontare le vulnerabilità identificate attraverso una combinazione di patch, modifiche alla configurazione e altre misure di risoluzione. È importante verificare che le misure di risoluzione siano state efficaci attraverso scansioni delle vulnerabilità di follow-up.

Strumenti di Valutazione delle Vulnerabilità

Esistono molti strumenti per valutare le vulnerabilità, da opzioni gratuite a prodotti commerciali di alta qualità. Alcuni dei più popolari strumenti di valutazione delle vulnerabilità includono:

- Nessus: Nessus è uno scanner commerciale di vulnerabilità ampiamente utilizzato in grado di identificare vulnerabilità in un’ampia gamma di sistemi operativi, dispositivi e applicazioni.

- OpenVAS: OpenVAS è uno scanner di vulnerabilità open-source che fornisce un set completo di test per identificare le vulnerabilità nei sistemi e nelle applicazioni.

- Metasploit: Metasploit è un framework di test di penetrazione open-source che include uno scanner di vulnerabilità oltre a strumenti per sfruttare le vulnerabilità identificate.

- Burp Suite: Burp Suite è una piattaforma ampiamente utilizzata per testare la sicurezza delle applicazioni web. Include uno scanner di vulnerabilità e strumenti per test manuali e sfruttamento.

Considera la dimensione e la complessità del tuo sistema IT quando selezioni uno strumento di valutazione delle vulnerabilità. Considera anche le competenze del tuo team di sicurezza. Prendi in considerazione anche eventuali norme di conformità che devi rispettare.

Valutazione delle Vulnerabilità e Web Application Firewall (WAF)

Sebbene le valutazioni delle vulnerabilità siano una componente essenziale di una strategia di sicurezza completa, non sono una soluzione universale. Uno strato di difesa aggiuntivo che le organizzazioni possono implementare è un Web Application Firewall (WAF).

Un WAF è uno strumento di sicurezza che controlla e blocca il traffico web verso e da un’applicazione web. Utilizza regole per controllare il traffico in arrivo per potenziali attacchi. Questi attacchi includono SQL injection, cross-site scripting (XSS) e altre vulnerabilità comuni delle applicazioni web.

Aggiungere un WAF davanti a un’app web può aiutare a proteggere contro gli attacchi, anche se l’app ha delle vulnerabilità. Tuttavia, è importante notare che non si dovrebbe fare affidamento esclusivamente su un WAF per la sicurezza di un’applicazione web. Le valutazioni delle vulnerabilità regolari e gli sforzi di risoluzione sono ancora necessari per affrontare le vulnerabilità sottostanti e garantire la sicurezza complessiva dell’applicazione.

Sistemi di Gestione delle Vulnerabilità

Sebbene condurre le valutazioni delle vulnerabilità sia un primo passo importante, è solo una componente di un programma completo di gestione delle vulnerabilità. Per gestire efficacemente le vulnerabilità nel tempo, le organizzazioni devono implementare un sistema di gestione delle vulnerabilità.

Un sistema di gestione delle vulnerabilità è una piattaforma centralizzata che consente alle organizzazioni di tracciare e gestire le vulnerabilità in tutta la loro infrastruttura IT. Tipicamente include funzionalità come:

- Scansione delle Vulnerabilità: La capacità di scansionare regolarmente sistemi e applicazioni alla ricerca di vulnerabilità.

- Prioritizzazione delle Vulnerabilità: La capacità di prioritizzare le vulnerabilità in base alla loro severità e potenziale impatto sull’organizzazione.

- Tracciamento delle Risoluzioni: Tracciare i progressi per risolvere i problemi e garantire che le vulnerabilità siano affrontate tempestivamente.

- Report e Analisi: La capacità di generare report e dashboard che forniscono visibility in tempo reale sulla postura complessiva delle vulnerabilità dell’organizzazione.

Le organizzazioni possono garantire che identifichino e affrontino le vulnerabilità in modo coerente ed efficace nel tempo implementando un sistema di gestione delle vulnerabilità.

Conclusione

Nell’attuale panorama digitale, le valutazioni delle vulnerabilità sono una componente essenziale di qualsiasi strategia di sicurezza completa. Identificando e affrontando proattivamente le vulnerabilità nei sistemi e nelle applicazioni, le organizzazioni possono ridurre significativamente il rischio di cadere vittime di attacchi informatici.

Tuttavia, le valutazioni delle vulnerabilità sono solo una parte del puzzle. Le organizzazioni dovrebbero avere un forte programma di gestione delle vulnerabilità in atto per proteggere la loro infrastruttura IT. Questo programma dovrebbe includere scansioni regolari, priorità delle vulnerabilità e la risoluzione tempestiva di qualsiasi problema rilevato.

Inoltre, le organizzazioni dovrebbero considerare di implementare strati di difesa aggiuntivi, come i Web Application Firewall, per fornire un ulteriore livello di protezione contro i potenziali attacchi.

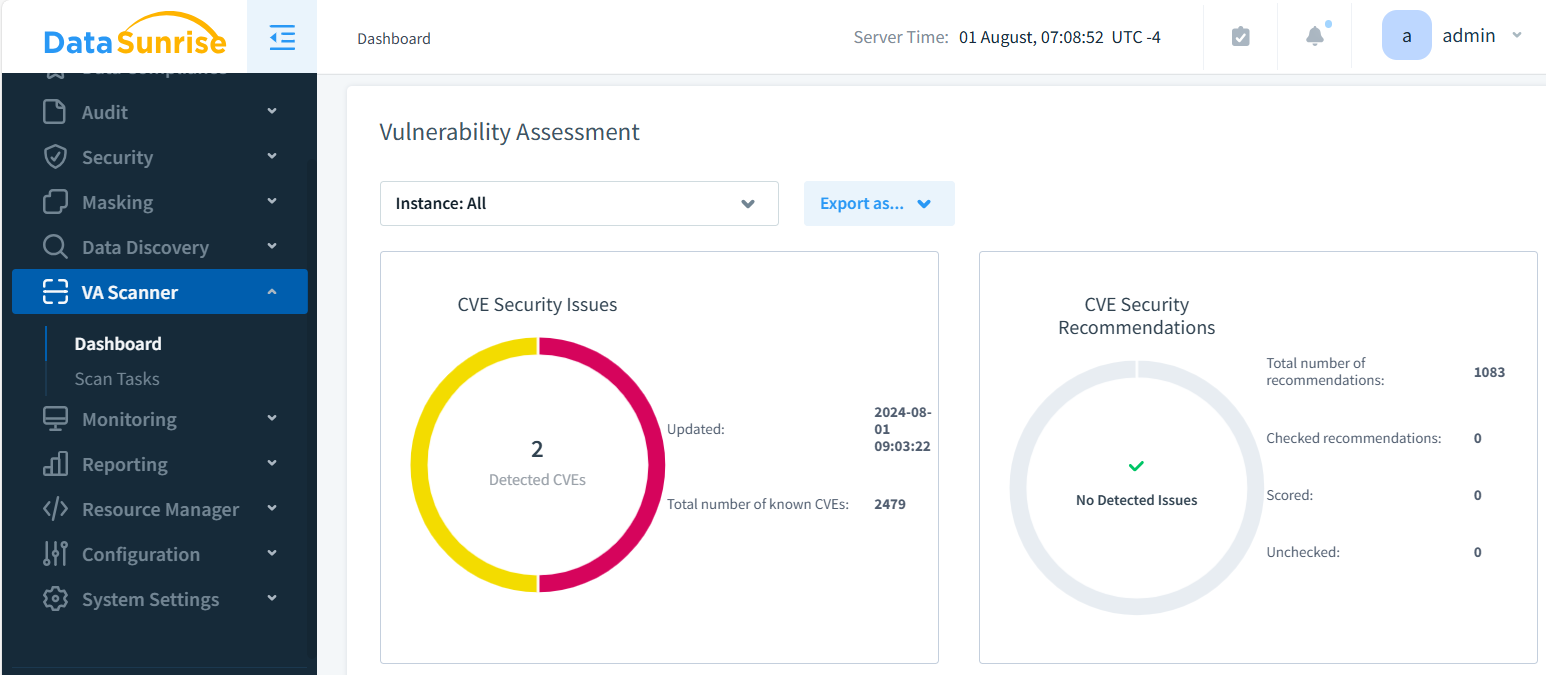

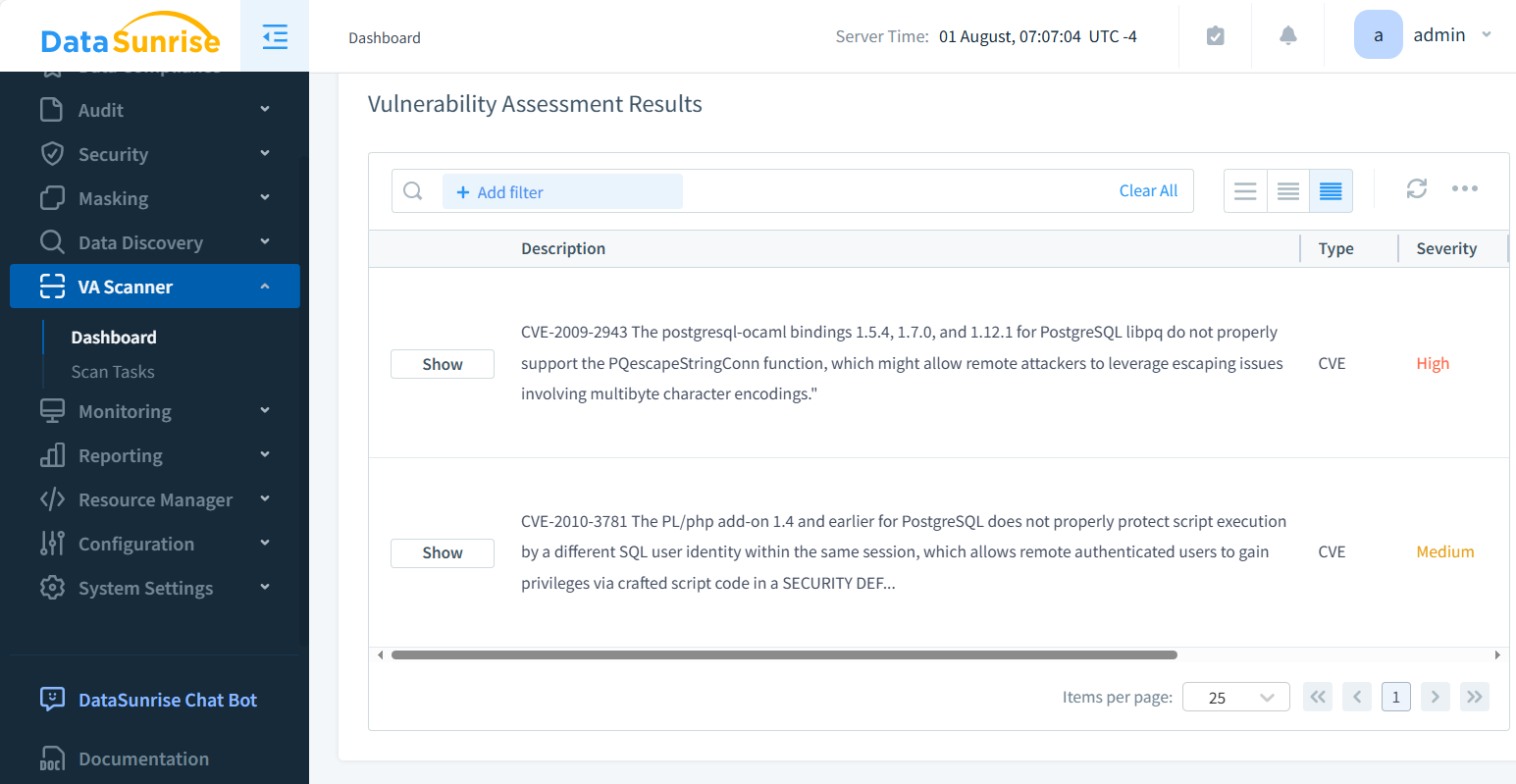

Presso DataSunrise, offriamo strumenti user-friendly e flessibili per la sicurezza del database, la scoperta dei dati (incluso OCR) e la conformità. Le nostre soluzioni possono aiutare le organizzazioni a identificare e affrontare le vulnerabilità nei loro database e garantire che proteggano correttamente i dati sensibili. Per maggiori informazioni, contattare il nostro team per prenotare una sessione dimostrativa online.