Come Controllare la Visibilità dei Nomi delle Tabelle

Gestire l’accesso a un’enorme quantità di dati all’interno di un’organizzazione pone notevoli sfide. In particolare, quando sono coinvolti numerosi individui, garantire un accesso controllato diventa un compito complesso.

Data questa situazione, la necessità di protezione dei dati diventa fondamentale. L’accesso non autorizzato e la manipolazione possono portare a conseguenze significative, evidenziando l’importanza di implementare misure di sicurezza solide.

Comprendendo l’importanza di questa preoccupazione, DataSunrise offre una soluzione conosciuta come Mascheramento dei Dati. Adottando questa strategia, le organizzazioni possono proteggere i loro dati da attività non autorizzate, rafforzando così le loro difese contro i potenziali rischi. Il Mascheramento dei Dati emerge come uno strumento cruciale tra le diverse misure protettive, consentendo alle organizzazioni di mantenere l’integrità e la riservatezza dei dati nel complesso scenario delle dinamiche informative moderne.

Il Mascheramento dei Dati offre più della semplice mascheratura dei dati – fornisce anche l’opzione di nascondere intere righe di informazioni. Creando una regola di mascheramento, specifici gruppi di utenti possono essere limitati dall’accesso a determinate porzioni di dati, assicurando che solo le informazioni rilevanti siano disponibili per i loro compiti.

Per illustrare, prendiamo lo scenario in cui vogliamo nascondere i nomi delle tabelle in base ai vari dipartimenti all’interno dell’organizzazione utilizzando la funzione “HIDE ROWS” di DataSunrise.

Per scopo di visualizzazione, supponiamo di aver stabilito una connessione a un database PostgreSQL locale in DataSunrise e successivamente di aver integrato anche la connessione al proxy.

Prima, creeremo una regola di mascheramento eseguendo i seguenti passaggi.

Vai a Mascheramento > Regola di Mascheramento Dinamico > Crea Nuova Regola.

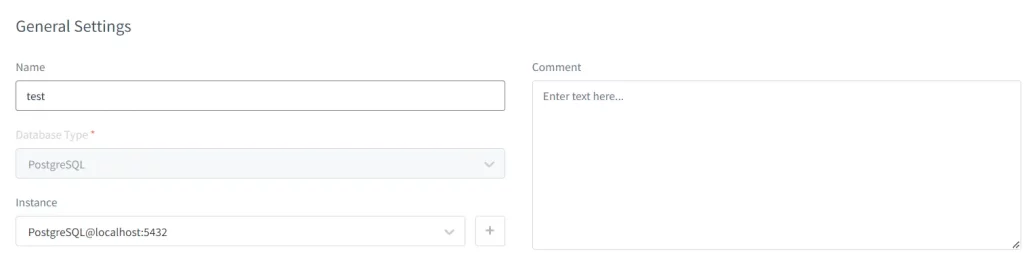

Nelle Impostazioni Generali, dai un nome appropriato alla regola che stai per creare. Scegli il tipo di database e l’istanza a cui desideri applicare questa regola.

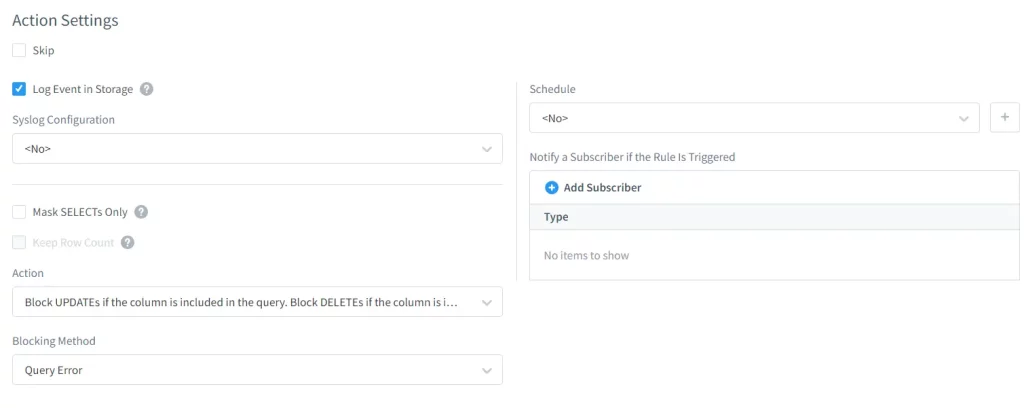

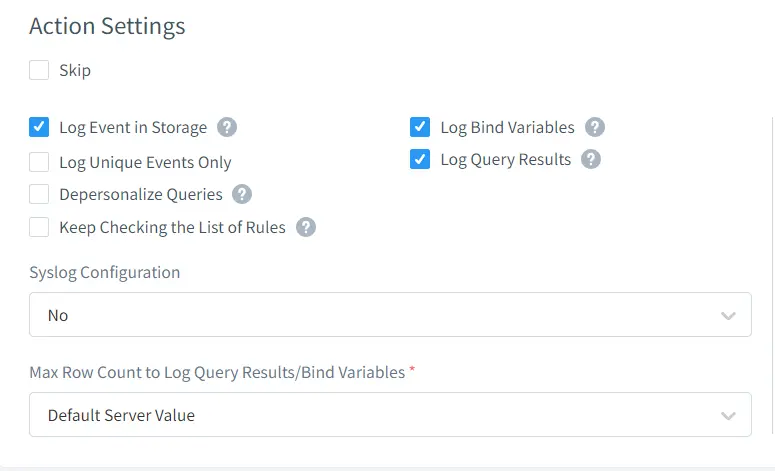

Inoltre, non dimenticare di abilitare la casella di controllo Log Event in Storage in modo da poter controllare gli eventi di mascheramento che si verificano nella sezione Eventi di Mascheramento Dinamico. Altri campi sono opzionali e possono essere lasciati vuoti se non richiesti.

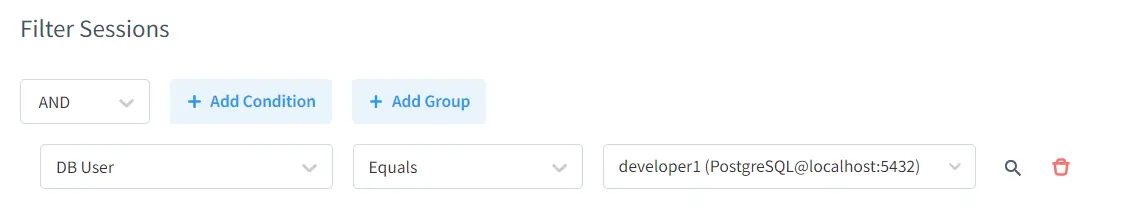

Successivamente, nella sessione filtro, possiamo impostare le condizioni necessarie. Per esempio, possiamo determinare che la regola è applicabile per specifici utenti del database o Gruppi di Utenti DB. Qui, poiché non voglio che i dati non correlati come quelli del dipartimento HR siano accessibili all’utente “developer1”, filtrerò questo utente. Quindi, se qualcuno accede al DBMS con l’account utente “developer1”, non sarà in grado di accedere ai dati riservati.

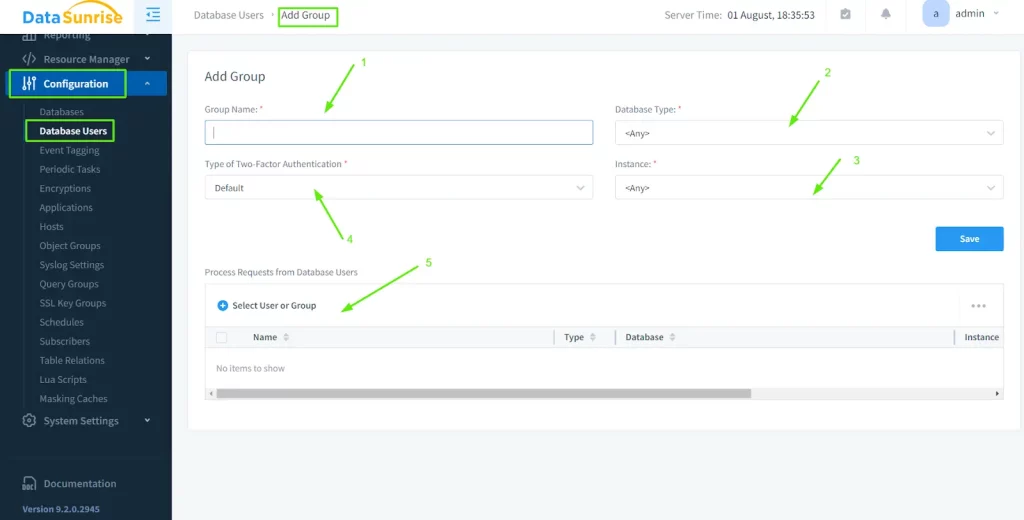

Oppure, se è necessario nascondere i dati a più utenti (ad esempio: developer1+developer2 = gruppo “testers”), c’è un’opzione per raccogliere gli utenti in gruppi associati.

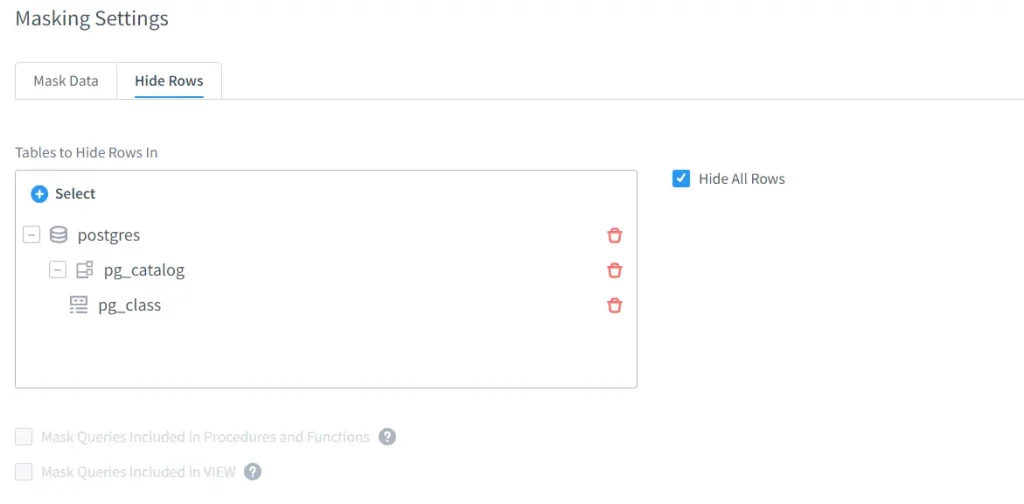

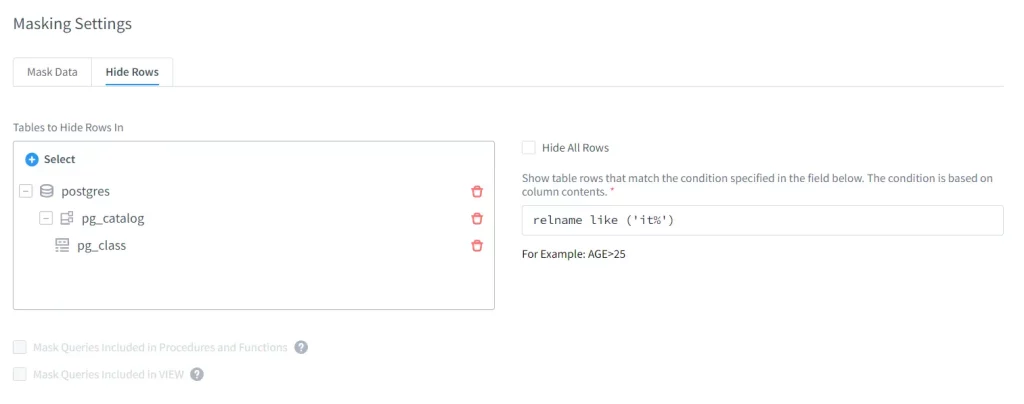

Infine, si possono configurare le principali impostazioni di mascheramento. Poiché in questo articolo stiamo discutendo del nascondimento dei nomi delle tabelle, rimarremo sull’opzione “Hide Rows”.

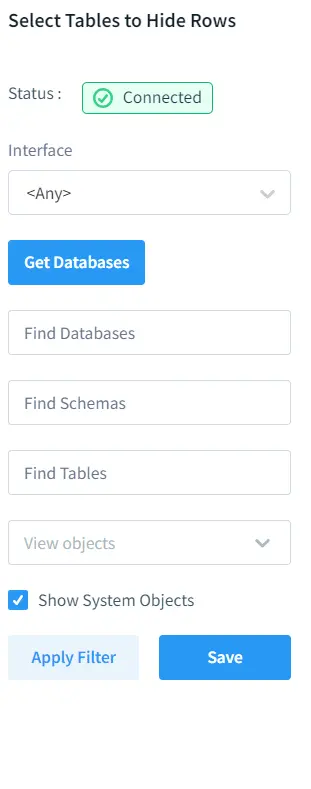

Dopo aver scelto “Hide Row”, si accederà alle impostazioni necessarie per nascondere le tabelle. Qui, gestiremo la visibilità dei nomi delle tabelle che si trovano nell’istanza. Quindi, nasconderemo le righe dall’oggetto di sistema che è pg_catalog.pg_class. Per poter selezionare gli oggetti di sistema, è importante attivare la casella di controllo chiamata “Show System Objects”.

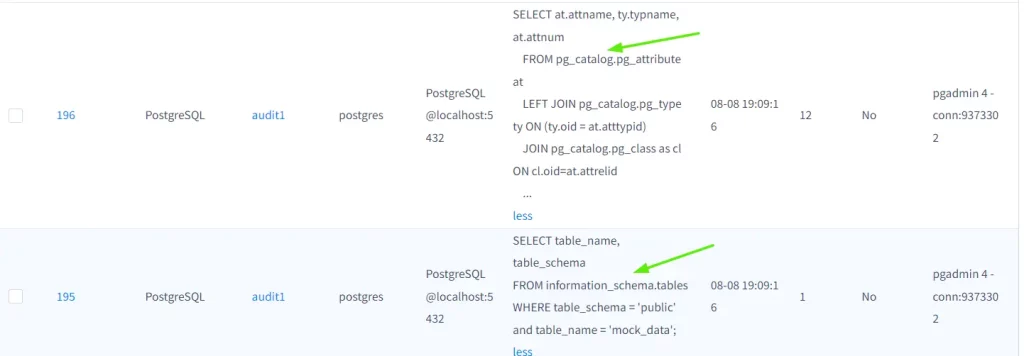

Nota: Se non è sicuro di quale tabella di oggetti di sistema viene usata in PgAdmin per costruire la visualizzazione UI, il Data Activity Monitoring (Servizio di Audit) di DataSunrise è di grande aiuto. Le impostazioni sottostanti sono consigliate per essere attivate, poiché potrebbe essere necessario testare diverse query per assicurarsi e controllare la sezione posteriore dopo l’esecuzione delle query.

Ci saranno alcune query riguardanti la query effettivamente eseguita. Inserendo l’“ID” della traduzione, sarà possibile verificare i dettagli di come i dati sono raccolti e visualizzati nell’interfaccia utente.

Oltre a scegliere “Hide All Rows”, è anche possibile nascondere solo le righe pertinenti che contengono una particolare parola chiave impostando la condizione per il valore delle colonne delle righe che devono essere nascoste.

Qui, come menzionato sopra, non voglio dare accesso ai dati del dipartimento HR all’utente “developer1”. Tuttavia, i dati del dipartimento IT saranno visibili a lui. Pertanto, filtro i nomi delle tabelle che contengono “it” in modo che queste tabelle del dipartimento IT siano visualizzate all’utente “developer1”.

Quando si termina di configurare tutte le impostazioni sopra, fare clic su “salva” per salvare la regola.

Ora, tutte le impostazioni necessarie per nascondere la tabella sono state configurate e la regola è pronta per essere applicata.

Testiamo e controlliamo se la regola di mascheramento creata funziona correttamente.

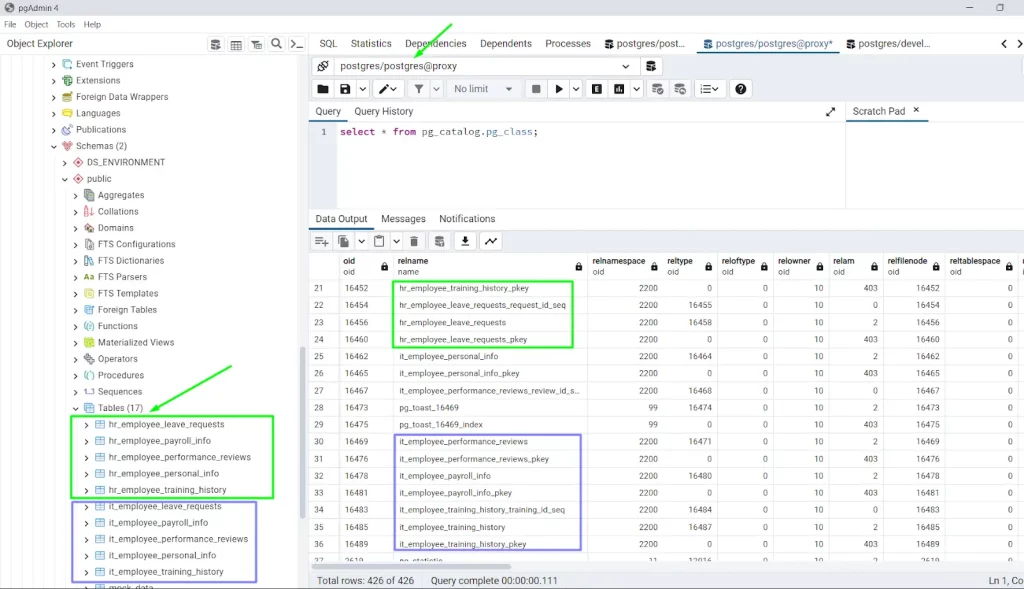

Per il test, dimostreremo utilizzando pgadmin. In pgadmin, connettersi allo stesso database tramite proxy. Prima, connetterò come utente “postgres”.

Poi, testare la regola di mascheramento eseguendo una semplice query select.

SELECT *

FROM pg_catalog.pg_class;Dopo l’esecuzione, è ancora possibile vedere la tabella del database con entrambi i dati del dipartimento IT e HR all’interno della tabella. I nomi delle tabelle sono ancora visibili anche nel pannello sinistro. Questo perché l’utente “postgres” non è stato scelto come utente database ristretto.

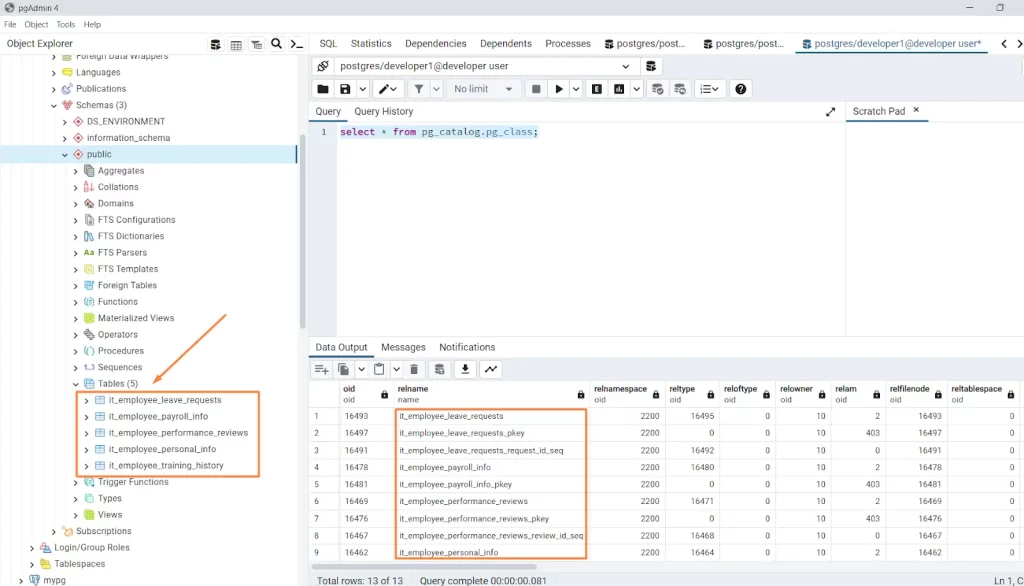

Quando ci connettiamo come utente del database “developer1”, non saremo in grado di vedere le righe relative al HR all’interno della tabella “pg_catalog.pg_class” poiché questo utente è ristretto dall’accesso ai dati del dipartimento HR, ma sarà ancora in grado di accedere ai dati del dipartimento IT. Allo stesso modo, la visualizzazione dell’interfaccia utente nel pannello sinistro cambierà. Le tabelle diverse da quelle del dipartimento IT scompariranno.

In questo modo, “Hide Rows” dal Mascheramento Dinamico dei Dati può essere usato per proteggere i dati, anche gli oggetti di sistema come i nomi delle tabelle dagli utenti indesiderati in maniera efficiente.