Come Configurare DataSunrise per Mascherare i Dati di Amazon Athena

Espandiamo le nostre opportunità introducendo il Mascheramento Dinamico per Amazon Athena. Ora può offuscare i dati sensibili da Athena in tempo reale per proteggerli da persone non autorizzate.

Le applicazioni client utilizzano una connessione crittografata per connettersi ad Athena. DataSunrise può mascherare i dati in Athena solo in modalità Proxy. Una connessione sicura è divisa in due: da un’applicazione client a DataSunrise e da DataSunrise ad Athena. Allo stesso tempo, verifica il certificato del server. Se questo certificato è auto-firmato, alcune applicazioni potrebbero ritenere che la connessione non sia sicura e rifiutarla.

DataSunrise di default ha un certificato SSL auto-firmato utilizzato per stabilire una connessione crittografata tra un’applicazione client e un proxy di DataSunrise.

Ci sono due opzioni per una connessione ad Athena tramite un proxy di DataSunrise:

- Utilizzare il certificato auto-firmato di DataSunrise;

- Utilizzare un certificato SSL correttamente firmato da un’Autorità di Certificazione specifica.

Se un certificato è autentico, la connessione sarà stabilita. Altrimenti, sarà considerata da un’applicazione client come un attacco man-in-the-middle e la connessione non sarà stabilita a meno che l’applicazione client non sia configurata correttamente. In questo articolo, esamineremo questo processo utilizzando DBeaver come esempio.

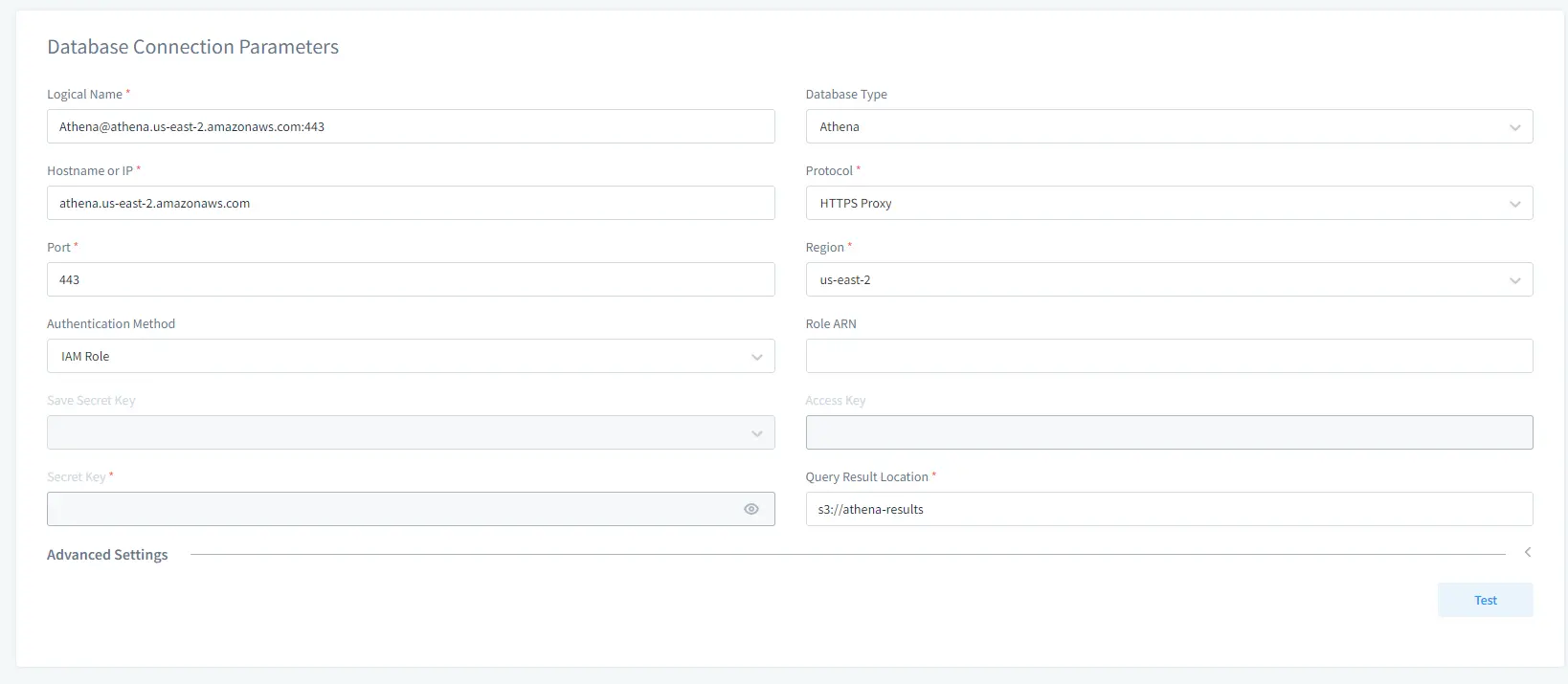

Creare un’Istanza per Amazon Athena

Prima di tutto, deve creare un’Istanza per Athena in DataSunrise. Questo è necessario per creare un profilo di database. L’inizio è uguale per ogni database: basta inserire i dettagli di connessione per il suo Athena. Noti che i risultati delle query sono memorizzati in bucket S3, quindi deve specificare un bucket S3 nel campo Location dei Risultati delle Query.

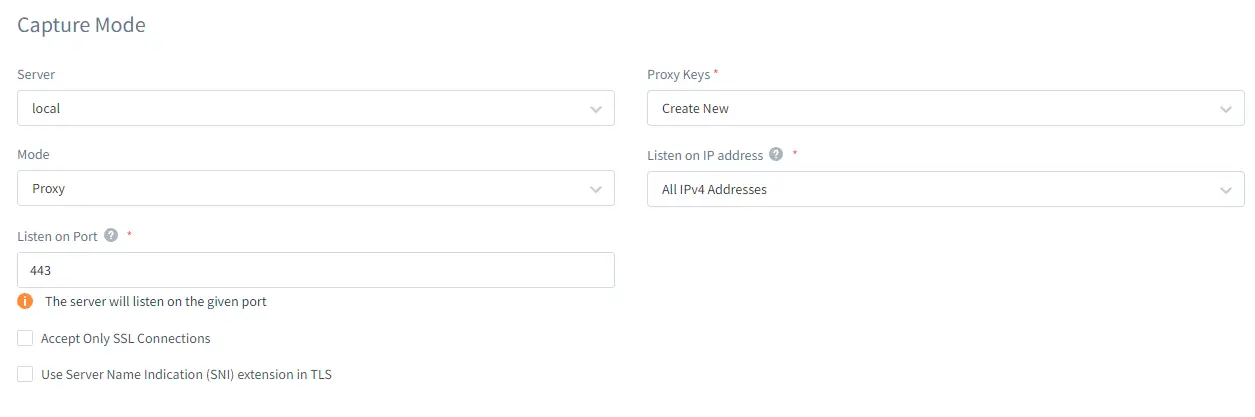

Di seguito, nella sezione Capture Mode, deve selezionare Proxy. Nel campo Proxy Keys selezionare Create New per generare un nuovo Gruppo di Chiavi SSL e allegarlo al suo proxy.

Dopo, cliccare Save.

Importare il Certificato nel Keystore

Faccia quanto segue:

- Dopo aver allegato un nuovo Gruppo di Chiavi SSL al suo proxy in DataSunrise, acceda a Configuration → SSL Key Groups. Trovi il suo Gruppo di Chiavi SSL nella lista e lo apra, copi il Certificato dal campo corrispondente in un file di testo. Ad esempio, crei un file con il nome dsca.crt e incolli lì il certificato. Metta il file nella cartella C:\athena.

- Esegua il comando dalla linea di comando come amministratore e navighi nella cartella di installazione di DBeaver. Ad esempio C:\Program Files\DBeaver\jre\bin\.

- Aggiungi il suo certificato Athena a cacerts che si trova in C:\Program Files\DBeaver\jre\lib\security. Ad esempio:

keytool.exe -importcert -trustcacerts -alias dsca -v -keystore "C:/Program Files/DBeaver/jre/lib/security/cacerts" -file "C:/athena/dsca.crt" -storepass changeit

Configurare e Eseguire DBeaver

Poiché usiamo DBeaver per essere in grado di inviare query ad Athena tramite il proxy di DataSunrise, deve trovare il file dbeaver.ini nella sua cartella di installazione di DBeaver e aprirlo con un editor di testo. Aggiunga le seguenti righe alla fine del file:

-Djavax.net.ssl.trustStore=<jks_file_path> -Djavax.net.ssl.trustStorePassword=<jks_file_password>

Ad esempio:

-Djavax.net.ssl.trustStore=C:/Program Files/Java/jdk-11.0.1/lib/security/cacerts -Djavax.net.ssl.trustStorePassword=changeit

Esegua DBeaver con i seguenti parametri (esempio):

dbeaver.exe -vm "C:\Program Files\DBeaver\jre\bin" -vmargs -Djavax.net.ssl.trustStore="C:\Program Files\DBeaver\jre\lib\security\cacerts" -Djavax.net.ssl.trustStorePassword=changeit

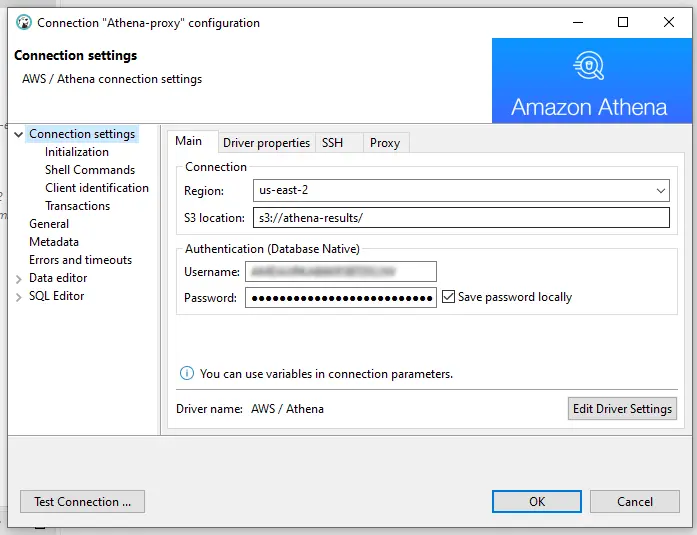

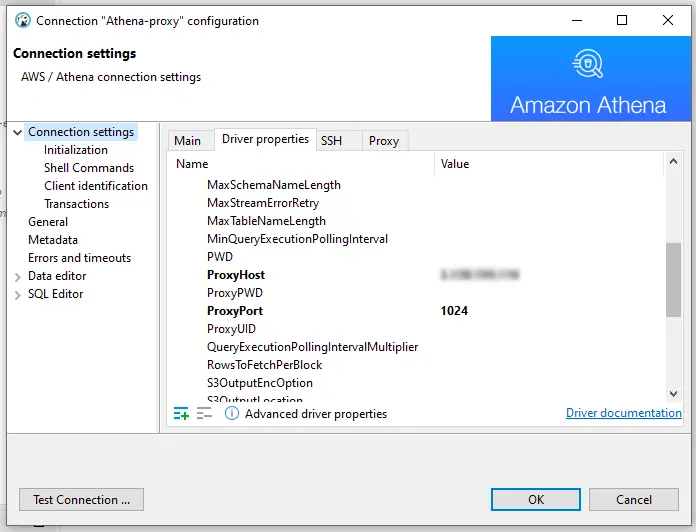

Connettersi Tramite il Proxy con DBeaver

Configuri una connessione al suo Athena tramite il proxy di DataSunrise. Nella scheda Driver properties, imposti ProxyHost e ProxyPort secondo le impostazioni del proxy di Athena.

Quindi testi la connessione. Ora dovrebbe essere in grado di connettersi al suo Athena tramite il proxy di DataSunrise.

Configurare il Mascheramento Dinamico

Dopo aver configurato un proxy, può creare una Regola di Mascheramento Dinamico per Athena. Questo processo è facile e applicabile a ogni database.

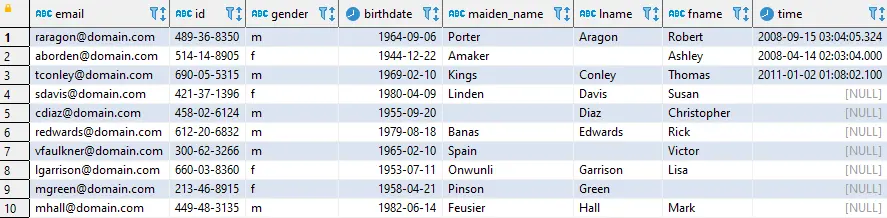

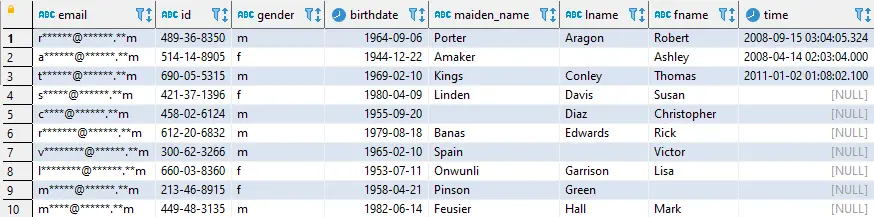

Di seguito è un esempio di una tabella con dati reali e indirizzi email mascherati rispettivamente:

Inoltre, DataSunrise supporta il mascheramento di dati non strutturati per Athena grazie a NLP (Natural Language Processing). Il mascheramento non strutturato le consente di mascherare dati sensibili in qualsiasi forma e formato. Ad esempio, può essere un documento Word o un file PDF. I dati sensibili saranno mascherati con asterischi (*).

Il Mascheramento Dinamico per Athena si basa sulla modificazione dei set di risultati delle query. Ciò significa che il database riceve una query originale e restituisce anche dati originali. Il mascheramento si esegue quando i dati passano attraverso un proxy di DataSunrise, e il client otterrà dati sensibili offuscati dopo.