Che Cos’è l’Audit dei Dati? Essenziale per la sicurezza

Quasi tutte le grandi organizzazioni hanno un dipartimento speciale per combattere le minacce alla sicurezza delle informazioni. In questo articolo, discutiamo di cosa è utilizzato l’audit dei dati, il suo scopo e i suoi benefici. Nella maggior parte dei casi, il personale del dipartimento deve svolgere i seguenti compiti:

- Rilevazione di cracking di password utente e scansione delle porte di rete.

- Prevenzione di infezioni da virus informatici.

- Individuazione di software dannoso e illegale installato sui PC dei dipendenti aziendali.

- Prevenzione delle frodi su Internet.

- Rilevazione di errori e problemi nel ciclo operativo (processo) dei sistemi informativi.

- Rilevazione di errori software e malfunzionamenti del sistema.

- Individuazione di potenziali vulnerabilità nei sistemi di sicurezza e di archiviazione dei dati, che possono essere utilizzate per eseguire una violazione dei dati.

Nella maggior parte dei casi, tutti i mezzi precedentemente menzionati sono utilizzati per la protezione contro hacker di terze parti. Tuttavia, le minacce interne potrebbero essere non meno pericolose degli attacchi degli hacker. Le minacce interne sono chiamate così perché la loro fonte sono i dipendenti dell’azienda o i contraenti assunti. Nella maggior parte dei casi di incidenti causati da insider, i furti di dati o le perdite di dati avvengono tramite email, messaggeria, social network, archivi cloud e simili.

Oggi, ci sono molte soluzioni DLP sul mercato per il controllo dei canali di perdita di dati. Tuttavia, nella vita pratica, i trasgressori utilizzano non solo email e applicazioni web. Diverse tipologie di database sono ampiamente utilizzate per archiviare dati sensibili nell’ambiente aziendale odierno. Questi DBMS e le applicazioni associate interagiscono tra loro attraverso protocolli specifici. Il problema è che molte soluzioni DLP non sono capaci di scansionare il traffico specifico del database, quindi è necessario utilizzare software dedicato.

Monitoraggio delle Attività del Database di DataSunrise

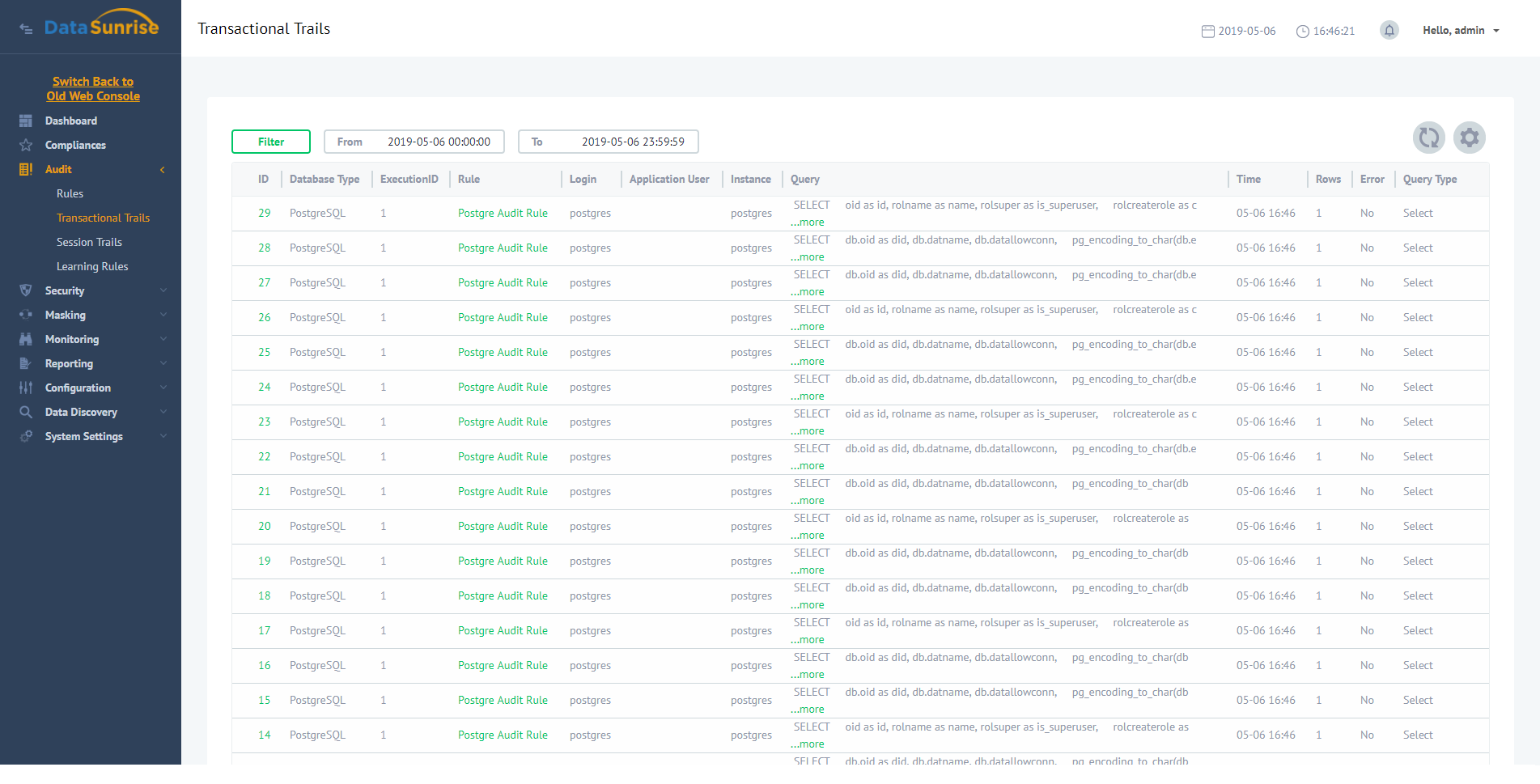

DataSunrise Database Security Suite è costruito appositamente per l’analisi del traffico del database. La funzionalità di monitoraggio del database esegue l’audit del database. I risultati dell’audit possono essere memorizzati in un database integrato o esportati a sistemi SIEM esterni per l’analisi.

Durante l’esecuzione degli audit del database, DataSunrise raccoglie le seguenti informazioni:

Soprattutto, la valutazione dei risultati dell’audit aiuta a individuare il responsabile della perdita di dati e a valutare il costo. Ma l’audit del database consente anche di prevenire il furto di dati rivelando comportamenti utente sospetti (ad esempio, query che non sono tipiche per determinati utenti, tentativi di accedere a elementi del database a cui non sono autorizzati a visualizzare, ecc.).

DataSunrise Audit del Database – Il modulo di Monitoraggio delle Attività del Database offre anche algoritmi di auto-apprendimento che DataSunrise utilizza per registrare le query SQL tipiche per il database dato. Poiché queste query assomigliano al comportamento normale degli utenti, sono considerate sicure per impostazione predefinita, quindi tutte le altre query possono essere considerate sospette e dovrebbero essere bloccate o esaminate più approfonditamente.

Audit dei Dati di DataSunrise e Conformità SOX

La sezione 404 di SOX stabilisce i seguenti requisiti sull’audit del database:

- 1.1 Monitoraggio dell’accesso al database da parte di utenti privilegiati e “mascheranti”

- 1.2 Monitoraggio dei cambiamenti nei privilegi

- 1.3 Monitoraggio degli accessi falliti

La sezione Eventi di Sistema di DataSunrise fornisce registri comprensivi sulla connessione al database, sui tentativi di autenticazione, sui cambiamenti delle politiche di sicurezza, sull’assegnazione dei privilegi e su altri eventi di sistema, il che aiuta a prevenire l’eccesso di autorità da parte degli insider e a proteggere la privacy e la gestione dei dati.

- 1.4 Monitoraggio delle modifiche dello schema

- 1.5 Monitoraggio dell’accesso diretto ai dati

DataSunrise monitora continuamente le modifiche apportate al contenuto del database e fornisce registri dettagliati contenenti le seguenti informazioni:

- Codice SQL delle query intercettate.

- Informazioni sulla sessione: nomi utenti, applicazioni client, durata della sessione, indirizzi IP (nomi host) da cui provengono le query e così via.

- Informazioni sul database di destinazione: istanza del database che ha ricevuto le query utente, numero di voci del database interessate dalla query in arrivo.

- Errori del database.

Audit dei Dati di DataSunrise e PCI DSS

Il requisito 10 di PCI DSS definisce le obbligazioni delle organizzazioni interessate riguardanti il monitoraggio e il tracciamento dei dati dei titolari di carta, che includono:

- 10.1 Implementare tracciati di audit per collegare tutti gli accessi ai componenti del sistema a ciascun utente individuale.

I registri contengono dati su tutte le azioni dell’utente dall’apertura della sessione fino alla chiusura, inclusi gli elementi del database a cui l’utente ha avuto accesso.

- 10.2 Implementare tracciati di audit automatici per tutti i componenti del sistema per ricostruire i seguenti eventi:

10.2.1 Verificare che tutti gli accessi individuali ai dati dei titolari di carta siano registrati.

10.2.2 Verificare che tutte le azioni eseguite da qualsiasi individuo con privilegi di root o amministrativi siano registrate. - 10.3.1 Verificare che l’identificazione dell’utente sia inclusa nei registri.

10.3.2 Verificare che il tipo di evento sia incluso nei registri.

10.3.3 Verificare che la data e l’ora siano incluse nei registri.

10.3.4 Verificare che l’indicazione di successo o fallimento sia inclusa nei registri.

10.3.5 Verificare che l’origine dell’evento sia inclusa nei registri.

10.3.6 Verificare che l’identità o il nome dei dati, del componente di sistema o delle risorse interessate sia inclusa nei registri.

La soluzione DAM di DataSunrise traccia i registri su tutti gli eventi del database, inclusi il colpevole delle query, dati dettagliati della sessione, registri degli errori, codici SQL delle query, risultati della loro esecuzione e tutti i parametri richiesti sono indicati sopra. Vi è anche la funzione di Data Discovery che aiuta a rilevare e organizzare i dati sensibili, inclusi i numeri di carte di credito.

- 10.5 Proteggere i tracciati di audit in modo che non possano essere alterati.

10.5.3 Effettuare prontamente il backup dei file del tracciato di audit su un server di log centralizzato o su supporto difficile da alterare.

10.5.4 Scrivere i registri per le tecnologie rivolte verso l’esterno su un server di log centralizzato e sicuro o su un dispositivo di supporto interno.

I registri di audit sono memorizzati in database specificati come PostgreSQL, MySQL, database SQLite integrato di DataSunrise. Memorizzare i registri in database esterni con requisiti di autenticazione separati permette di conformarsi ai requisiti sopra menzionati e di impedire agli attaccanti di cancellare le loro tracce. DataSunrise genera rapporti di audit in formati csv e pdf. DataSunrise ha anche una funzionalità di report che visualizza le informazioni sul traffico del database come tabelle o diagrammi. Per l’analisi in tempo reale dei risultati dell’audit del database, DataSunrise può essere integrato con quasi tutti i sistemi SIEM esistenti grazie al supporto del protocollo Syslog.

- 10.6 Revisionare i registri e gli eventi di sicurezza per tutti i componenti del sistema per identificare anomalie o attività sospette. Nota: strumenti di raccolta, parsing e notificazione dei registri possono essere utilizzati per soddisfare questo Requisito.

Ogni regola di audit di DataSunrise ha un’opzione per aggiungere sottoscrittori che riceveranno una notifica ogni volta che la regola viene attivata. Le regole di audit configurate correttamente aiutano a conformarsi al requisito sopra menzionato e risparmiano molto tempo per i DBA.

Nota: Alcune delle sotto-clausole dei requisiti non sono menzionate in quanto richiedono misure da parte dell’acquirente del prodotto.

Conclusione

Le impostazioni di sicurezza e di audit di DataSunrise sono altamente scalabili e facili da usare. Dedichi un po’ di tempo per configurare correttamente le politiche di privacy e di audit, questo automatizzerà le procedure di monitoraggio quotidiane principali, semplificherà le procedure richieste e risparmierà tempo ai Suoi dipendenti.

L’audit del database aiuta a svolgere sia l’indagine sulle perdite di dati che la loro prevenzione. Pertanto, la funzionalità di Audit del Database di DataSunrise è un’altra linea di difesa delle Sue preziose informazioni.

DataSunrise supporta tutti i principali database e data warehouse come Oracle, Exadata, IBM DB2, IBM Netezza, MySQL, MariaDB, Greenplum, Amazon Aurora, Amazon Redshift, Microsoft SQL Server, Azure SQL, Teradata e altri. Lei è il benvenuto a scaricare una prova gratuita se desidera installare nei Suoi locali. Nel caso Lei sia un utente cloud e gestisce il Suo database su Amazon AWS o Microsoft Azure può ottenere il prodotto da AWS market place o Azure market place.