Che Cos’è il Mascheramento dei Dati?

Il mascheramento dei dati, noto anche come offuscamento dei dati, è il processo di sostituzione delle informazioni sensibili con dati realistici ma non autentici. Il suo scopo principale è proteggere le informazioni riservate, come i dati personali, memorizzati in database proprietari. Tuttavia, un mascheramento efficace trova un equilibrio tra sicurezza e utilità, garantendo che i dati offuscati rimangano adatti per attività aziendali essenziali come i test software e lo sviluppo di applicazioni.

Il mascheramento si rivela inestimabile in scenari come:

- un’azienda ha bisogno di dare accesso ai propri database a aziende di outsourcing e IT di terze parti. Quando si mascherano i dati, è molto importante farli apparire coerenti in modo che gli hacker e altri attori malintenzionati pensino di avere a che fare con dati genuini.

- un’azienda ha bisogno di mitigare gli errori degli operatori. Le aziende di solito si fidano dei loro dipendenti per prendere decisioni sicure e appropriate, tuttavia molte violazioni sono il risultato di errori degli operatori. Se i dati sono mascherati, i risultati di tali errori non sono così catastrofici. Vale anche la pena menzionare che non tutte le operazioni nei database richiedono l’uso di dati completamente reali e accurati.

- un’azienda esegue test basati sui dati.

In questo articolo esamineremo più da vicino il mascheramento statico, dinamico e in-place.

Esempi di Dati Mascherati

Nell’esempio seguente puoi vedere come appariva la colonna Card prima del mascheramento:

SQL> select * from scott.emp;

EMPNO ENAME JOB MGR HIREDATE CARD

--------- --------- ---------- ------- --------- -------------------

1 SMITH CLERK 0 17-DEC-80 4024-0071-8423-6700

2 SCOTT SALESMAN 0 20-FEB-01 4485-4392-7160-9980

3 JONES ANALYST 0 08-JUN-95 6011-0551-9875-8094

4 ADAMS MANAGER 1 23-MAY-87 5340-8760-4225-7182

4 rows selected.

E dopo il mascheramento:

SQL> select * from scott.emp;

EMPNO ENAME JOB MGR HIREDATE CARD

--------- --------- ---------- ------- --------- -------------------

1 SMITH CLERK 0 17-DEC-80 XXXX-XXXX-XXXX-6700

2 SCOTT SALESMAN 0 20-FEB-01 XXXX-XXXX-XXXX-9980

3 JONES ANALYST 0 08-JUN-95 XXXX-XXXX-XXXX-8094

4 ADAMS MANAGER 1 23-MAY-87 XXXX-XXXX-XXXX-7182

4 rows selected.

DataSunrise consente di applicare diversi metodi di mascheramento a ciascun campo. È possibile scegliere tra opzioni preimpostate o creare regole di mascheramento personalizzate per specifici tipi di dati. Il mascheramento che preserva il formato mantiene la struttura dei dati proteggendo le informazioni sensibili. Questo assicura che i dati mascherati rimangano utilizzabili e conservino le loro proprietà statistiche.

| Metodo di Mascheramento | Dati Originali | Dati Mascherati |

|---|---|---|

| Mascheramento delle carte di credito | 4111 1111 1111 1111 | 4111 **** **** 1111 |

| Mascheramento delle email | john.doe@example.com | j***e@e*****e.com |

| Mascheramento degli URL | https://www.example.com/user/profile | https://www.******.com/****/****** |

| Mascheramento dei numeri di telefono | +1 (555) 123-4567 | +1 (***) ***-4567 |

| Mascheramento Random IPv4 | 192.168.1.1 | 203.45.169.78 |

| Data Random/Tempo con anno costante per tipi di colonne string | 2023-05-15 | 2023-11-28 |

| Data Random/Tempo e ora da intervalli per tipo colonna string | 2023-05-15 14:30:00 | 2024-02-19 09:45:32 |

| Mascheramento vuoto, NULL, valore sottostringa | Informazioni Sensibili | NULL |

| Mascheramento con valori fissi e casuali | John Doe | Utente Anonimo 7392 |

| Mascheramento con funzione personalizzata | Secret123! | S****t1**! |

| Mascheramento primo e ultimo carattere delle stringhe | Password | *asswor* |

| Mascheramento di dati sensibili in testo non formattato | Il mio SSN è 123-45-6789 e la mia data di nascita è 01/15/1980 | Il mio SSN è XXX-XX-XXXX e la mia data di nascita è XX/XX/XXXX |

| Mascheramento per valori da dizionari predefiniti | John Smith, Ingegnere del Software, New York | Ahmet Yılmaz, Analista Dati, Chicago |

Passaggi del Mascheramento dei Dati

Quando si tratta di implementazione pratica, è necessaria la migliore strategia che funzioni all’interno della tua organizzazione. Di seguito sono riportati i passaggi da compiere per rendere efficace il mascheramento:

- Trova i tuoi dati sensibili. Il primo passo è recuperare e identificare i dati che potrebbero essere sensibili e richiedere protezione. È meglio utilizzare uno strumento software automatizzato, come DataSunrise per la scoperta di dati sensibili usando le relazioni tra le tabelle.

- Analizza la situazione. In questa fase il team di sicurezza dei dati dovrebbe capire dove si trovano i dati sensibili, chi ha bisogno di accedervi e chi no. Puoi usare l’accesso basato sui ruoli. Chiunque abbia un determinato ruolo può vedere i dati sensibili originali o mascherati.

- Applica il mascheramento. Bisogna tenere presente che in organizzazioni molto grandi non è fattibile presumere che solo un unico strumento di mascheramento possa essere utilizzato in tutta l’azienda. Potresti invece avere bisogno di diversi tipi di mascheramento.

- Testa i risultati del mascheramento. Questo è l’ultimo passaggio del processo. La garanzia della qualità e i test sono necessari per garantire che le configurazioni di mascheramento diano i risultati desiderati.

Tipi di Mascheramento dei Dati

Per informazioni più dettagliate sui tipi di mascheramento e le loro implementazioni utilizzando sia soluzioni native che di terze parti, visita il nostro canale YouTube ed esplora la nostra completa playlist di mascheramento.

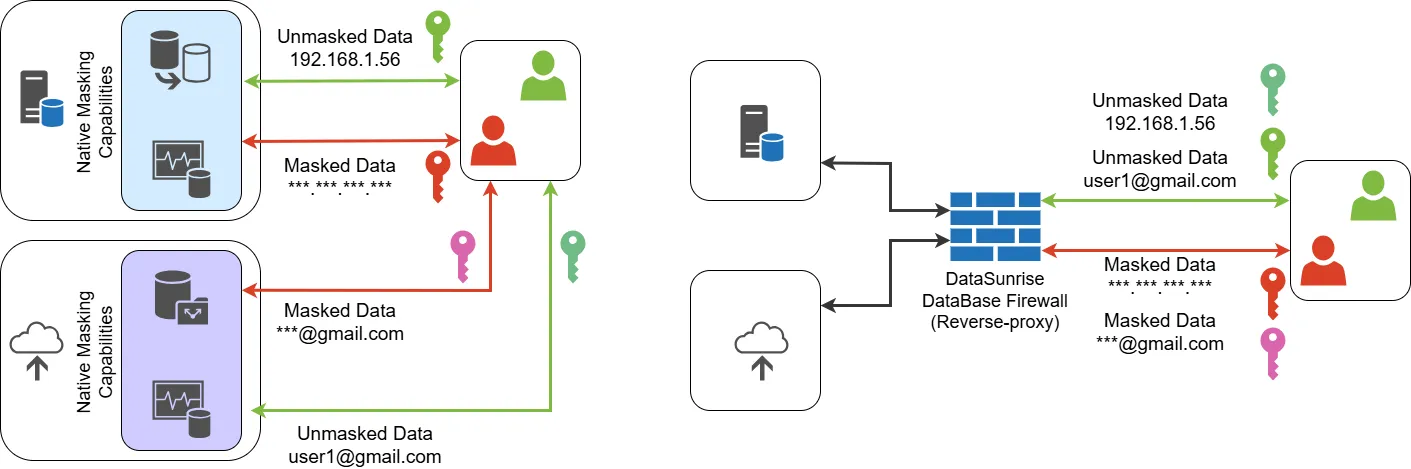

Mascheramento Dinamico dei Dati

Mascheramento Dinamico dei Dati è un processo di mascheramento dei dati nel momento in cui viene effettuata una query a un database con dati privati reali. Viene eseguito modificando la query o la risposta. I dati vengono mascherati al volo, cioè senza salvarli in uno spazio di archiviazione dati transitorio.

Mascheramento Statico dei Dati

Come suggerisce il nome, quando si mascherano i dati staticamente, gli amministratori dei database devono creare una copia dei dati originali e conservarla in un luogo sicuro, sostituendola con un set di dati falso. Questo processo implica la duplicazione del contenuto di un database in un ambiente di test, che l’organizzazione può quindi condividere con appaltatori terzi e altre parti esterne. Di conseguenza, i dati sensibili originali che necessitano di protezione rimangono nel database di produzione e una copia mascherata viene trasferita nell’ambiente di test. Tuttavia, per quanto perfetto possa sembrare lavorare con appaltatori terzi usando il mascheramento statico, per applicazioni che necessitano di dati reali dai database di produzione, i dati mascherati staticamente potrebbero presentare un grande problema.

Mascheramento In-Place

Il mascheramento In-Place come il mascheramento statico crea anche dati di test basati su dati di produzione reali. Questo processo consiste solitamente in 3 passaggi principali:

- Copiare i dati di produzione così come sono in un database di test.

- Rimuovere i dati di test non necessari per ridurre il volume di archiviazione dati e velocizzare i processi di test.

- Sostituire tutti i dati PII in un database di test con valori mascherati – questo passaggio si chiama mascheramento In-Place.

Il modo di copiare i dati di produzione è escluso dal campo di applicazione del mascheramento in-place. Ad esempio, può trattarsi di una procedura ETL o di un backup-recupero di un database di produzione o altro. La cosa più importante è che il mascheramento In-Place viene applicato a una copia di un database di produzione

Successivo