Modalità di Implementazione di DataSunrise

DataSunrise è una piattaforma di sicurezza dei dati leader conosciuta per le sue robuste capacità di protezione e opzioni di implementazione flessibili. DataSunrise è una piattaforma versatile per la sicurezza dei dati che può essere implementata in varie configurazioni per adattarsi alle diverse esigenze organizzative. Capire i vantaggi e gli svantaggi di ogni modalità di implementazione è cruciale per prendere una decisione informata che sia in linea con i requisiti di sicurezza e l’infrastruttura. Ecco un’analisi professionale delle quattro modalità di implementazione offerte da DataSunrise: modalità Proxy, modalità Sniffer, modalità Agent, e Traccia di Audit del Database.

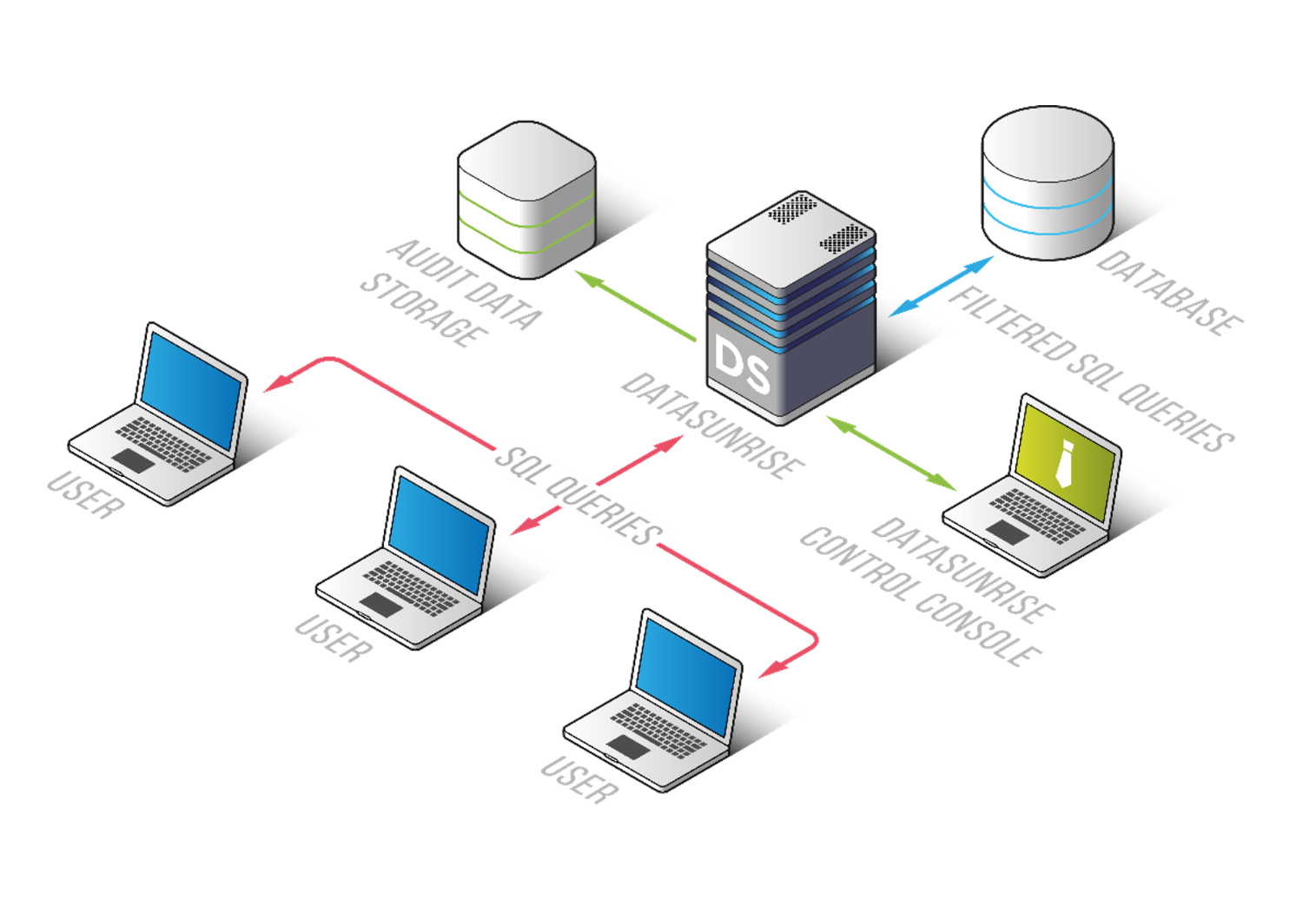

Modalità Proxy

Immagine 1. Implementazione della modalità Proxy

Caratteristiche:

- Funzionalità Completa: La modalità Proxy abilita l’intera suite di funzionalità di DataSunrise, inclusi il monitoraggio delle attività del database, il firewall del database e il mascheramento dinamico e statico dei dati.

- Gestione del Traffico Crittografato: Questa modalità supporta l’elaborazione del traffico crittografato, assicurando la trasmissione sicura dei dati.

- Prestazioni: Non vi è alcun impatto diretto sulle prestazioni del server di database poiché il proxy opera su un host separato. Questo è particolarmente vantaggioso per i database concessi in licenza in base al numero di core della CPU del server di database, poiché non comporta costi aggiuntivi di licenza.

- Latenza: Il proxy leggero ha un impatto minimo sulla latenza, tipicamente intorno al 5-10% per query in rapida crescita.

- Monitoraggio Indipendente: Le funzionalità di monitoraggio e sicurezza nella modalità Proxy operano indipendentemente dalle funzionalità native del fornitore del database e dagli amministratori di database (DBA) che gestiscono il sistema. Questa indipendenza garantisce una chiara divisione delle responsabilità e migliora la sicurezza riducendo la dipendenza da configurazioni e controlli esterni. Fornisce uno strato aggiuntivo di protezione, assicurando che le misure di sicurezza siano robuste, coerenti e non soggette a alterazioni o supervisione interne.

Considerazioni Chiave:

- Livello di Rete Aggiuntivo: L’introduzione di un ulteriore livello nell’infrastruttura di rete può comportare un rischio per la disponibilità del database. Questo rischio può essere mitigato implementando DataSunrise in modalità Alta Disponibilità (HA).

- Controllo dell’Accesso alla Rete: È essenziale garantire che l’accesso alla rete del database sia limitato per prevenire accessi diretti che aggirino il proxy. La modalità Proxy non può gestire connessioni locali.

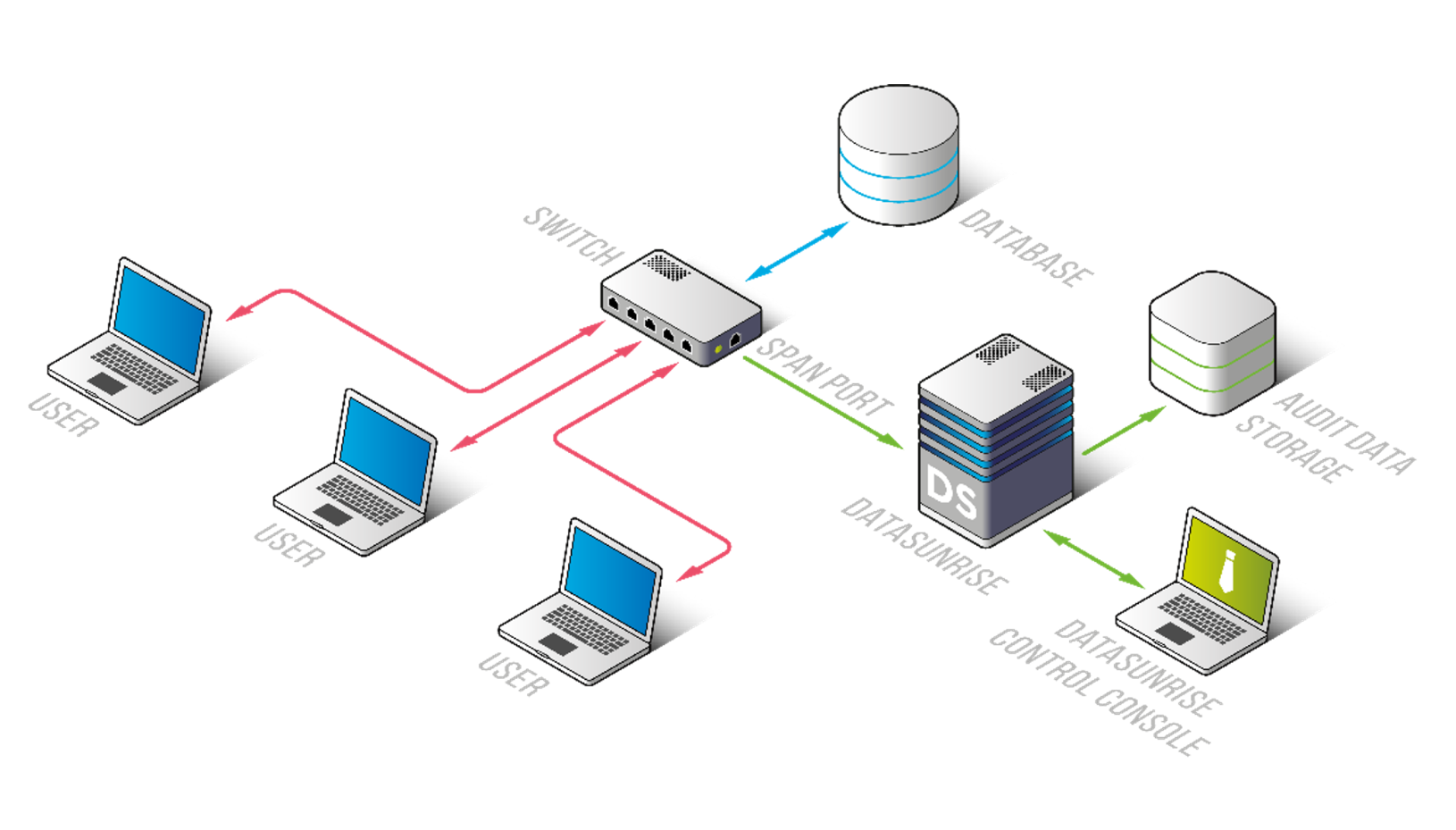

Modalità Sniffer

Immagine 2. Implementazione della modalità Sniffer

Caratteristiche:

- Monitoraggio Passivo: La modalità Sniffer consente a DataSunrise di agire come un analizzatore di traffico, catturando il traffico del database da una porta duplicata senza influenzare le prestazioni del database.

- Impatto Zero sul Traffico del Database: Questa modalità non influisce sul traffico o sulle prestazioni del database.

- Monitoraggio Indipendente: Come nella modalità Proxy, la modalità Sniffer opera indipendentemente dalle funzionalità native del database e al di là della portata dei database administrators (DBA). Questa autonomia consente un monitoraggio imparziale del traffico del database, assicurando che i DBA non possano interferire o influenzare il processo di sorveglianza. Questo riduce notevolmente il rischio di manipolazione dell’accesso, rafforzando la sicurezza complessiva del sistema di database.

Considerazioni Chiave:

- Funzionalità Limitata: La modalità Sniffer non supporta funzionalità di sicurezza attiva come il firewall del database o il mascheramento dei dati. Non può modificare il traffico del database.

- Limitazione della Crittografia SSL: Il traffico crittografato SSL non può essere analizzato in questa modalità, che è uno svantaggio significativo dato l’uso diffuso della crittografia SSL oggi. Per utilizzare la modalità Sniffer, la crittografia deve essere disabilitata o configurata per utilizzare algoritmi più deboli (supportati solo per MS SQL Server).

- Connessioni Locali: La modalità Sniffer non è in grado di gestire connessioni locali.

- Limitazione degli Ambienti Virtuali: Le capacità di mirroring delle porte variano tra i diversi ambienti virtuali e cloud. Gli ambienti virtuali e cloud possono avere limitazioni per il mirroring delle porte che dipendono dal fornitore.

- Complessità della Configurazione di Rete: Configurare il mirroring del traffico richiede spesso una buona comprensione di come il traffico fluisce all’interno dell’infrastruttura di rete. Solo con una strategia ben pensata per lavorare con il traffico di rete è possibile configurare correttamente il mirroring per elaborare il 100% di tutte le connessioni. Inoltre, è necessario monitorare costantemente che gli indirizzi di rete dei database non cambino.

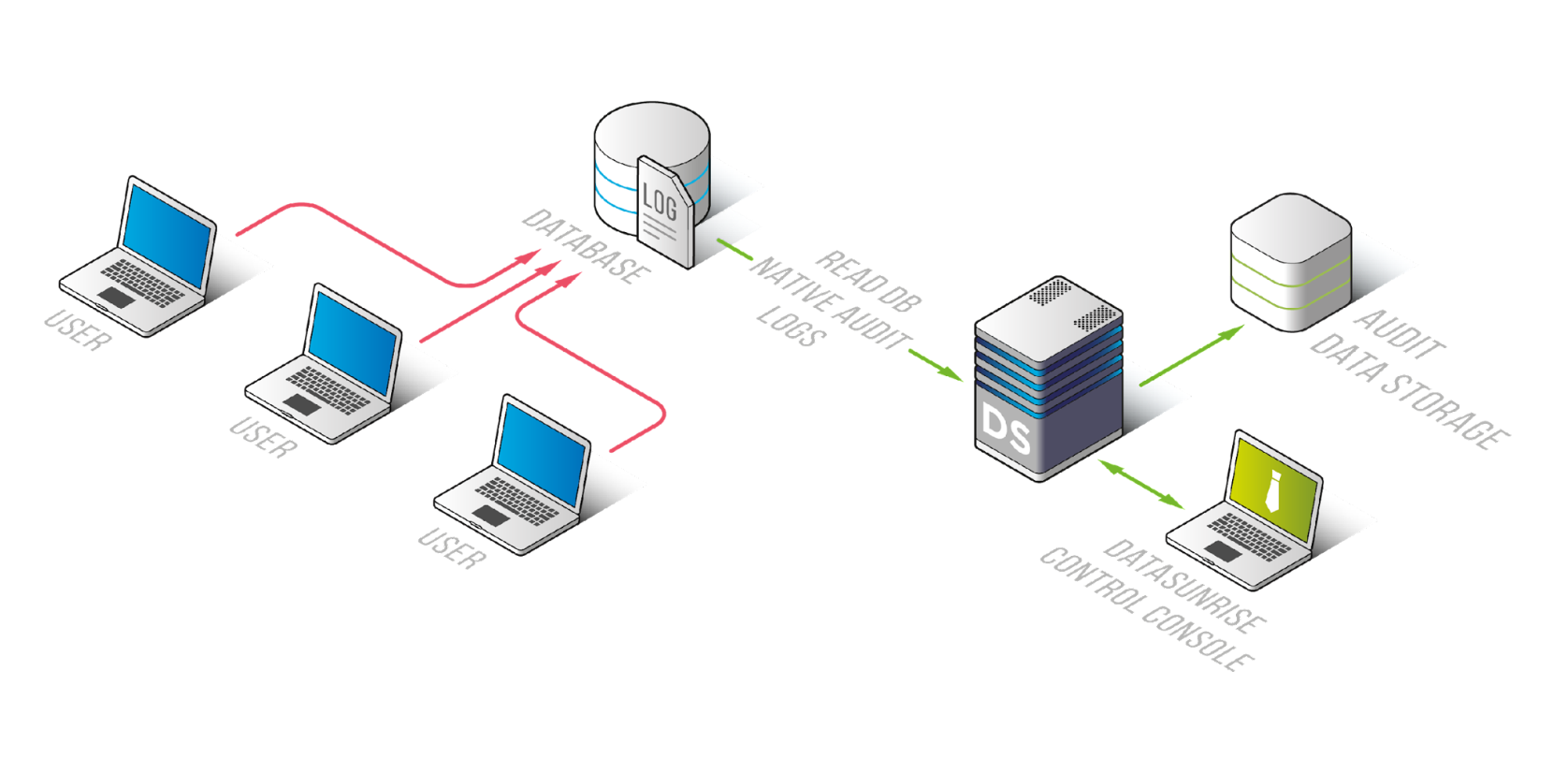

Traccia di Audit del Database

Immagine 3. Implementazione della modalità Traccia di Audit del Database

Caratteristiche:

- Auditing Nativo: Questa modalità sfrutta gli strumenti di auditing nativo di vari database, inclusi Oracle, Snowflake, Neo4J, PostgreSQL-like, AWS S3, MS SQL Server, GCloud BigQuery, MongoDB, e database MySQL-like.

- Nessuna Modifica all’Architettura di Rete: Non è necessario modificare l’attuale architettura di rete o aggiungere uno strato aggiuntivo come un proxy.

- Auditing Completo: Poiché il database genera log di audit nativi, sia le connessioni remote che quelle locali sono incluse.

Considerazioni Chiave:

- Impatto sulle Prestazioni: Le prestazioni del database possono essere influenzate poiché è responsabile della generazione dei log. In ambienti attivi, il degrado delle prestazioni può raggiungere il 15-30%.

- Gestione dei Log di Audit: I log di audit nativi necessitano di configurazione da parte del DBA, il che può sfumare le linee di responsabilità tra sicurezza e amministrazione del database. C’è anche il rischio che i log di audit vengano disabilitati accidentalmente o intenzionalmente dal DBA.

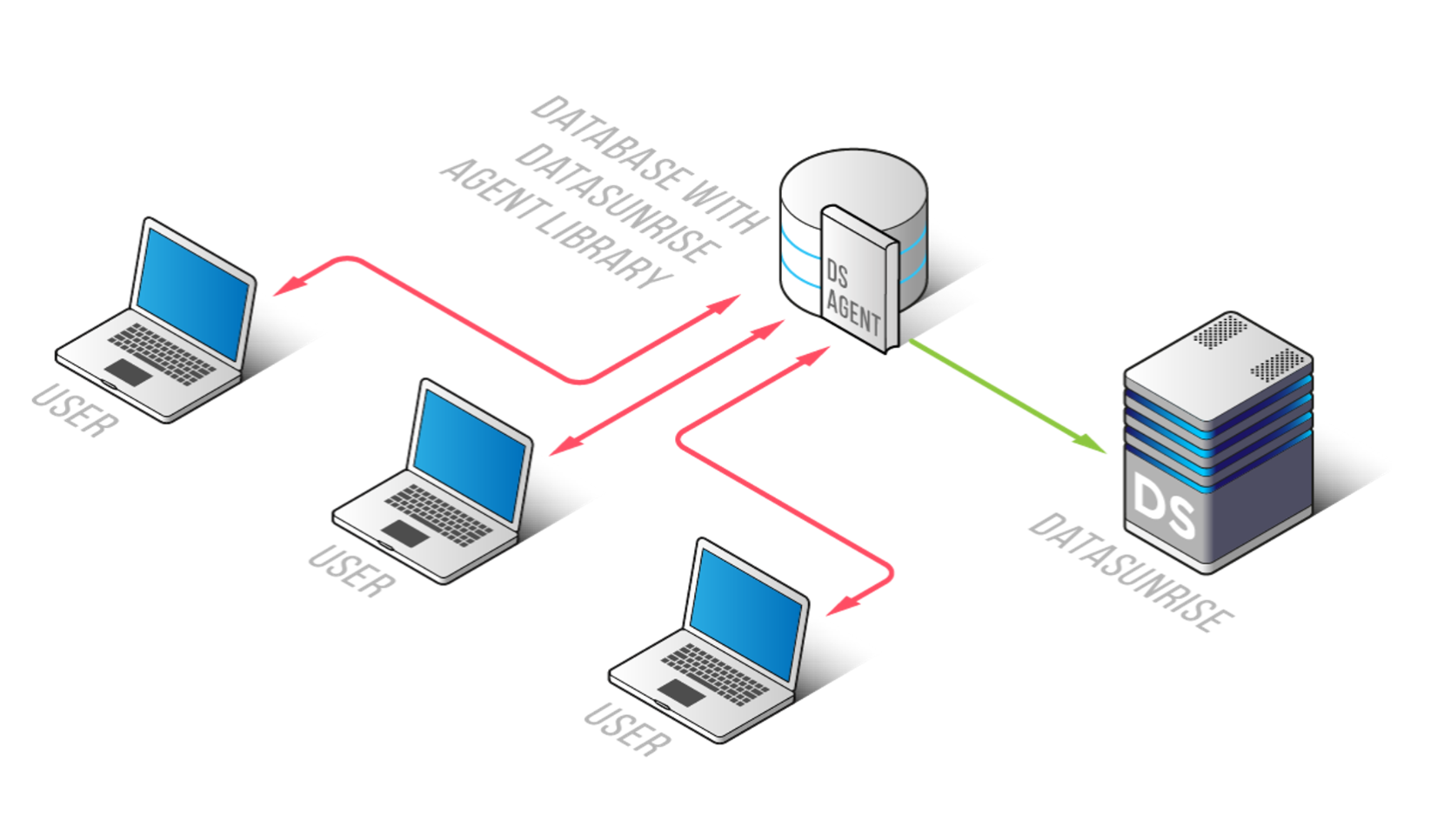

Modalità Agent

Immagine 4. Implementazione della modalità Agent

Caratteristiche:

- Minime Modifiche alla Rete: La modalità Agent non richiede l’aggiunta di un ulteriore strato di rete, e l’elaborazione del traffico su un host separato può minimizzare l’impatto sulle prestazioni del database.

- Gestione delle Connessioni Locali: Questa modalità è in grado di gestire le connessioni locali.

Considerazioni Chiave:

- Supporto Limitato: Non tutti i database sono inclusi nella nostra lista attuale dei database supportati. Per ottenere la lista più aggiornata dei database supportati o per consultare le nostre ultime guide, si prega di contattare il nostro Team di Supporto all’indirizzo support@datasunrise.com.

- Compatibilità degli Agenti: I clienti devono verificare la compatibilità con altri agenti che possono essere installati nello stesso ambiente.

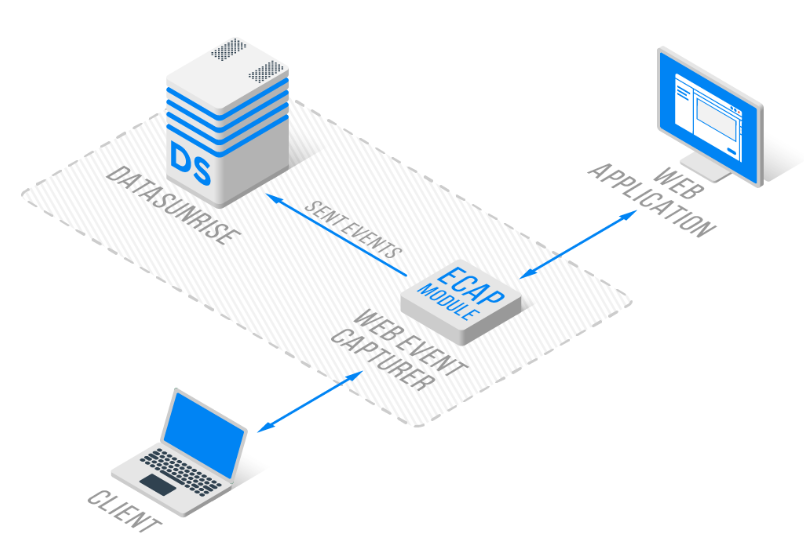

Modalità Applicazione Web

In questa modalità, sono implementati alcuni moduli – squid-proxy e backend-proxy. Il modulo Ecap (squid-proxy) cattura il traffico tra il cliente e l’applicazione web, e lo invia a DataSunrise per l’analisi.

Considerazioni Chiave:

Solo la “sicurezza passiva” è disponibile per la modalità Applicazione Web.

In conclusione, ogni modalità di implementazione di DataSunrise offre benefici unici e presenta un proprio insieme di considerazioni. Quando si sceglie la modalità appropriata, è essenziale ponderare i pro e i contro nel contesto delle proprie esigenze specifiche di sicurezza, infrastrutture e requisiti di prestazioni. In questo modo, si può garantire che i dati rimangano sicuri mantenendo prestazioni ottimali del database.