DataSunrise Monitoraggio Attività del Database per Cloudberry Database

DataSunrise fornisce la soluzione di Monitoraggio delle Attività per il database Cloudberry con tecnologie avanzate di analisi delle query, garantendo consapevolezza in tempo reale di tutte le attività del database. Grazie a ciò, gli amministratori di database possono identificare facilmente comportamenti illegali, fraudolenti o indesiderati attraverso l’analisi auto-apprendente. Traccia meticolosamente le transazioni, inclusi quelle degli utenti privilegiati, per mantenere la sicurezza e l’integrità del tuo database.

Per monitorare le transazioni del database Cloudberry, DataSunrise utilizza algoritmi sofisticati che analizzano il traffico rete informatica su più piattaforme, creando una whitelist di query tipiche. Questi algoritmi auto-apprendenti risparmiano tempo agli amministratori e semplificano l’ottimizzazione del software di sicurezza, migliorando l’efficienza complessiva del sistema.

La soluzione di monitoraggio informa sulle azioni degli utenti privilegiati come superuser, amministratori di database, sviluppatori e altri. Regole di audit e skip convenienti ottimizzano i processi di gestione del database, fornendo dettagliate informazioni sulle transazioni degli utenti e sulle modifiche di configurazione.

Il monitoraggio delle attività di Cloudberry aiuta le organizzazioni a conformarsi ai mandati normativi come SOX, HIPAA, PCI DSS, e altro ancora.

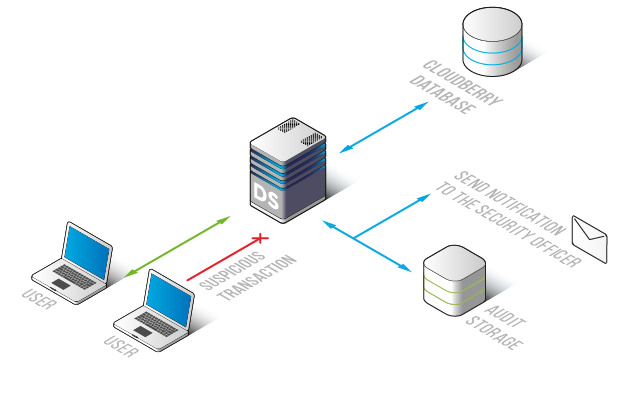

Attraverso un’analisi completa del traffico, il Monitoraggio delle Attività di Cloudberry rileva transazioni non tipiche, tentativi di attacco, escalation dei privilegi, attacchi di brute-force e azioni non autorizzate da parte di utenti privilegiati. Ogni regola di audit/skip può generare notifiche tramite SMTP e SNMP, garantendo una pronta consapevolezza delle potenziali minacce.

La soluzione di monitoraggio di Cloudberry ti tiene informato delle operazioni sospette all’interno della tua rete aziendale, rafforzando la sicurezza del database.

I risultati del monitoraggio sono archiviati in modo sicuro in un database esternalizzato, impedendo agli intrusi di cancellare tracce di attività dannose. Questi log sono prove vitali delle operazioni illegali e possono essere integrati con sistemi SIEM per un’analisi in tempo reale delle minacce alla sicurezza.

I log contengono informazioni dettagliate tra cui codici di query, indirizzi IP, nomi host, applicazioni utilizzate, modifiche alla configurazione dell’amministratore, dati di autenticazione degli utenti e codici SQL delle query eseguite.