DataSunrise Monitoraggio delle Attività del Database per Cosmos DB for NoSQL

Il Monitoraggio delle Attività del Cosmos DB permette di visualizzare l’attività degli utenti e le modifiche apportate nel database. Grazie a esso, Lei può facilmente identificare azioni fraudolente e indesiderate degli utenti. Il Monitoraggio delle Attività raccoglie file di log. Senza di essi, non può fare indagini o creare un sistema di sicurezza adeguato.

Gli utenti privilegiati costituiscono anche una minaccia per l’integrità e la riservatezza dei dati sensibili. Con DataSunrise Lei può vedere ogni passo degli amministratori, inclusi aggiornamenti delle politiche di sicurezza, modifiche degli account utente e delle autorizzazioni, e cambiamenti nella configurazione del sistema. I log di audit contengono descrizioni dettagliate delle attività.

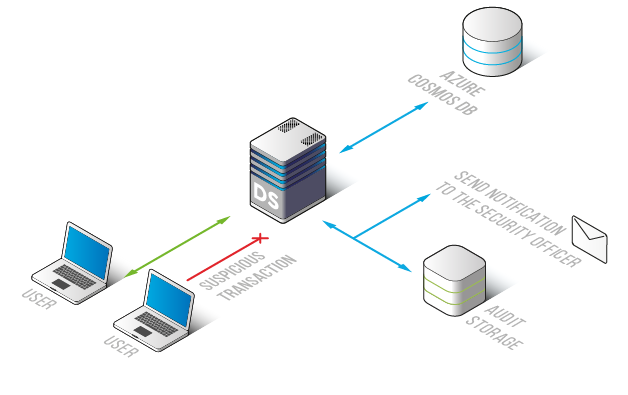

Il Monitoraggio delle Attività ha una modalità di autoapprendimento che analizza il traffico in entrata e identifica le query tipiche per l’ambiente fornito. Ci sono avvisi per gli amministratori che permettono loro di reagire rapidamente e minimizzare il rischio di violazioni dei dati. Quando si impostano le regole di audit, gli amministratori del database possono abilitare l’invio di notifiche in tempo reale via SMTP o SNMP ogni volta che una regola viene attivata.

Il Monitoraggio delle Attività del Cosmos DB rileva e registra diversi tipi di attività di hacking come forza bruta, SQL injection, e altri. Il Monitoraggio del Cosmos DB è progettato per essere operato nel modo più semplice possibile e non pregiudica le prestazioni del server. DataSunrise aiuta a rispettare le normative e le leggi nel campo della sicurezza delle informazioni (SOX, HIPAA, PCI-DSS).

Supporta anche il protocollo Syslog e può essere integrato con i sistemi SIEM. Le informazioni importate contengono codice delle query e delle risposte, dati delle sessioni sugli utenti del database Cosmos DB, informazioni sulle applicazioni utilizzate per interrogare il database, indirizzi IP, nomi host, modifiche alla configurazione, inclusi aggiornamenti delle regole, errori del database, tentativi di autorizzazione, e altro.