DataSunrise Monitoraggio dell’Attività del Database per PostgreSQL

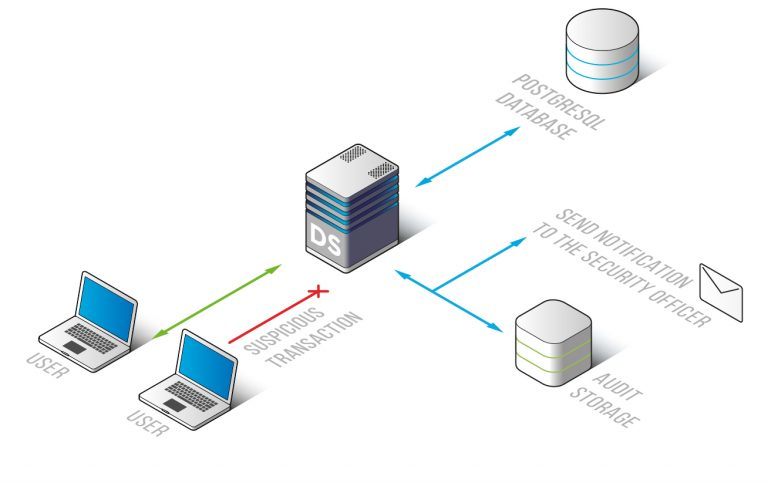

DataSunrise fornisce per PostgreSQL soluzioni di monitoraggio con tecnologie avanzate di analisi delle query che permettono di essere consapevoli di tutte le attività del database in tempo reale. Il monitoraggio delle attività aiuta a identificare comportamenti illegali, fraudolenti o altri comportamenti indesiderati secondo i risultati dell’analisi di autoapprendimento. Traccia le transazioni includendo le azioni degli utenti privilegiati e aiuta a mantenere la sicurezza del database PostgreSQL.

Monitoraggio PostgreSQL

Per monitorare le transazioni del database PostgreSQL, DataSunrise utilizza algoritmi di apprendimento avanzati che analizzano il traffico della rete aziendale su più piattaforme e preparano una whitelist di query tipiche. Gli algoritmi di autoapprendimento risparmiano tempo per gli amministratori e semplificano l’ulteriore ottimizzazione del software di sicurezza.

La soluzione di monitoraggio di PostgreSQL di DataSunrise aiuta a essere consapevoli delle azioni degli utenti privilegiati come superuser, amministratori di database, sviluppatori, amministratori di sistema, helpdesk e personale esterno.

Audit conveniente e le regole di salto semplificano i processi di gestione del database e forniscono dati dettagliati sulle transazioni degli utenti e sulle modifiche alla configurazione.

Il Monitoraggio dell’Attività di DataSunrise per PostgreSQL aiuta a soddisfare i mandati normativi (SOX, HIPAA, PCI DSS).

Rilevamento delle Minacce

Secondo i risultati dell’analisi del traffico, DataSunrise identifica transazioni non tipiche, tentativi di attacco, escalation dei privilegi, crack con forza bruta e azioni non autorizzate da parte degli utenti privilegiati. Ogni regola di audit/salto ha la funzione di inviare notifiche via SMTP e SNMP.

La soluzione di monitoraggio di PostgreSQL ti tiene informato sulle operazioni sospette eseguite nella tua rete aziendale e aiuta a mantenere la sicurezza del database.

Monitoraggio e Logging di PostgreSQL

I risultati registrati del monitoraggio sono archiviati nel database esterno, eliminando la possibilità per un intruso di nascondere tracce di attività dannosa. Possono anche essere utilizzati come prova vitale di operazioni illegali. Vi è la possibilità di integrarsi con il sistema SIEM e ottenere un’ispezione completa delle minacce alla sicurezza in tempo reale.

I log contengono i codici delle query, indirizzi IP, nomi host, applicazioni utilizzate, modifiche alle impostazioni effettuate dagli amministratori, dati di autenticazione degli utenti, codici SQL delle query eseguite, ecc.